Лучшие методы обеспечения безопасности для туманных вычислений

Вот уже несколько лет Cisco пропагандирует туманные вычисления как важный элемент масштабируемой, надежной и рентабельной архитектуры Интернета вещей. Разрабатывая решения промышленного Интернета вещей на основе Cisco IOx, данные, исходящие от «вещей», можно локально фильтровать, анализировать и обрабатывать на маршрутизаторах и коммутаторах IIoT, развернутых на границе инфраструктур OT. Обработка данных на периферии требует разработки передовых методов обеспечения безопасности и конфиденциальности в среде туманных вычислений. Речь идет не только о защите данных, передаваемых через устройства Cisco IOx, но и о защите данных и приложений туманных вычислений, потенциально работающих на сотнях и тысячах устройств IIoT.

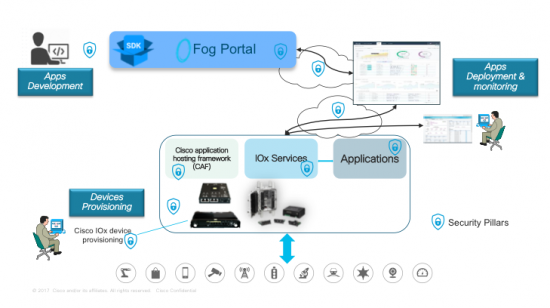

Безопасность никогда не была отдельной функцией, механизмом или протоколом. Это многослойная схема, которая требует, как и при строительстве дома, прочного фундамента. Сочетание лучших практик безопасности как для сетевых сервисов Cisco IOS, так и для IOx-вычислений на каждом этапе развертывания туманных вычислений (как показано на рисунке 1) создает основу.

Создание этого фундамента, основанного на следующих 4 принципах безопасности, может помочь ИТ-менеджерам и менеджерам по эксплуатации обеспечить целостность данных.

Основы безопасности Cisco IOx

Контроль доступа

Контроль доступа

Развертывание и управление приложениями в среде туманных вычислений может диктовать проверку подлинности пользователей на основе рулона, что позволяет администратору сети и диспетчеру приложений выполнять свои задачи по отдельности.

- Аутентификация диспетчера приложений, выполняющая задачи управления приложениями ввода-вывода через Fog Director или IOx Local Manager (т. е. установка / обновление приложений, запуск / остановка, проверка и мониторинг), может быть проверена через сервер Enterprise Radius, тем самым ограничивая доступ для входа в систему для предотвращения несанкционированного доступа. пользователей.

- Менеджер привилегированной сети IOS может выполнять операции по обеспечению производительности сети, такие как инициализация устройства (т. е. настройка интерфейса сети IOx и устранение неполадок, запуск / остановка гостевой ОС и доступ для входа в систему) с правильным удалением или на месте, только в зависимости от их « роль », а не логин или местоположение.

Целостность

Целостность

В то время как аппаратная и программная целостность устройств Cisco Industrial IOT обсуждалась в [укреплении], среда туманных вычислений требует дополнительных возможностей для обеспечения устойчивости безопасности платформы IOx, таких как:

- Программное обеспечение гостевой ОС с цифровой подписью в комплекте с Cisco IOS или образами вычислительных модулей и использование возможностей Trust Anchor Module (TAM) из набора микросхем Cisco ACT2 помогает обеспечить целостность операционной системы.

- Изоляция приложений, развернутых как Docker, использование Docker Tool Chain при создании контейнерного приложения ввода-вывода, платформа как услуга (PaaS), контейнер Linux или виртуальная машина (только для вычислительного модуля CGR 1000), защита ресурсов и приложений.

- Проверка подписи приложения, проверяет подлинность источника при развертывании приложений. Он может использовать якорь доверия на основе закрытого ключа RSA (формат PEM) для подписи пакета и сертификата клиента x509 (формат PEM), включенного в пакет подписанного приложения. Обязательная установка подписанных приложений осуществляется с помощью всех инструментов IOx (IOxclient, IOx Local Manager и Fog Director), чтобы избежать неконтролируемого кода.

- Безопасный делегированный доступ через OAuth API, аутентифицирует доступ к API от имени пользователя, без доступа приложения к имени пользователя или паролю.

- Механизм подключаемого модуля аутентификации (PAM) позволяет разработчикам использовать несколько схем аутентификации низкого уровня с помощью высокоуровневого интерфейса прикладного программирования (API).

Конфиденциальность и конфиденциальность данных

Конфиденциальность и конфиденциальность данных

Узлы тумана могут запускать приложения, требующие локального хранения данных либо на встроенной флеш-памяти, либо на SSD-диске mSATA на новом IR829M. В недавнем выпуске IOx добавлены возможности служб безопасного хранения [SSS], которые надежно хранят сертификаты, ключи и пользовательские данные на устройстве. Пользователи и приложения могут получить доступ к службам SSS, работающим на хосте, через API-интерфейсы на основе REST, с помощью которых приложение может выполнять шифрование данных. Кроме того, при разработке приложений можно использовать хорошо известные службы Linux (Cgroups, SMACK, SELinux, возможности пространства имен…) для дополнительной защиты.

Не только данные являются обязательной защитой, но и команды управления вводом-выводом - то есть запуск / остановка, установка / удаление приложений - требуют конфиденциальности, которая достигается с помощью SSL / TLS. Это обеспечивает защиту трафика между устройствами Fog и службами управления, включая передачу файлов по сети всех файлов, отправляемых на устройства IOx. Кроме того, рекомендуется защищать и / или изолировать трафик данных с помощью передовых методов, использующих конфигурации сетевых сервисов Cisco IOS (например, IPsec VPN, VRF, VLAN…)

Обнаружение и устранение угроз

Анализ распределенного сетевого трафика с помощью приложений ввода-вывода - еще один аспект туманных вычислений. Например, такие партнеры, как [Sentryo], используют такие функции, как зеркалирование портов в IE 4000 Series или экспорт IP-трафика в IR800 Series, чтобы предлагать программные агенты для анализа трафика, анализирующие потоки принимаемого и передаваемого трафика через устройства Cisco IOx.

Операционным менеджерам необходимо обнаруживать потенциальные аномалии в поведении приложений, а также записывать измерения для дальнейшего анализа и планирования ресурсов. Инструменты или API-интерфейсы Cisco IOx Local Manager и Fog Director позволяют профилировать приложения IOx для отслеживания потребляемых вычислительных ресурсов. Он дополняется автоматизацией инициализации устройств Cisco IOx и управления ими, как это предлагается в самых последних разработках, сделанных в DNA-C, IoT FND или Kinetic's GMM, что позволяет масштабировать при сохранении политик безопасности на устройствах IOx.

Сообщите нам о других проблемах безопасности, с которыми сталкивается ваша организация, и посетите нас в Cisco Live Orlando World of Solutions и IOx Devnet Zone с 10 июня th - 14 -е , 2018, чтобы обсудить все вопросы безопасности!

Интернет вещей

- Лучшие практики для синтетического мониторинга

- Безопасность Azure:передовой опыт, который необходимо знать

- Туман против облака для Интернета вещей

- Рекомендации по отладке приложений Интернета вещей на основе Zephyr

- Лучшие практики машинного производства для совместной работы с использованием платформы IIoT

- Лучшие практики для руководителей технического обслуживания

- 12 лучших приложений квантовых вычислений | Издание 2021 г.

- Лучшие приложения для систем сжатого воздуха

- Оптимальные методы производственного маркетинга на 2019 год

- Лучшие металлы для применения в условиях высокого давления