Улучшение конфиденциальности данных с помощью Process Mining

Подумайте быстро:сколько раз вы делитесь информацией о себе каждую неделю или даже каждый день? Когда вы подумаете, сколько раз вы отправляете свой адрес электронной почты на различные веб-сайты или вводите другую личную информацию где-либо еще, становится ясно, что это даже больше, чем вы думаете.

Сегодня ваша цифровая безопасность в Интернете так же важна, как и запирание дверей на ночь, а это означает, что все компании должны делать все возможное, чтобы улучшить свои усилия в области кибербезопасности.

Новые правила, новый акцент на кибербезопасность

Многие правительства и отрасли в настоящее время создают новые законы и правила для защиты данных граждан и потребителей. Например, Европейский Союз недавно ввел Общий регламент по защите данных (GDPR), чтобы улучшить контроль конфиденциальности данных для граждан ЕС. Столкнувшись с потенциально огромными штрафами, предприятия всех размеров и по всему миру должны были разработать новые стратегии для соблюдения требований GDPR к конфиденциальности данных.

Этот акцент на кибербезопасности привел нас к текущему сценарию, когда почти любая новая реализация программного обеспечения теперь требует тщательной оценки с точки зрения безопасности. Очевидно, что первоочередной задачей является предотвращение утечек данных и потери конфиденциальных данных клиентов, сотрудников и компаний. Несмотря на то, что существует так много специализированных решений для кибербезопасности и нишевых приложений, важно убедиться, что корпоративные системы и решения для управления бизнес-процессами (BPM), такие как интеллектуальный анализ процессов, безопасны.

В этой статье блога будет представлена концепция интеллектуального анализа процессов и более подробно рассмотрены аспекты безопасности, которые следует учитывать при запуске инициатив интеллектуального анализа процессов.

Что такое интеллектуальный анализ процессов?

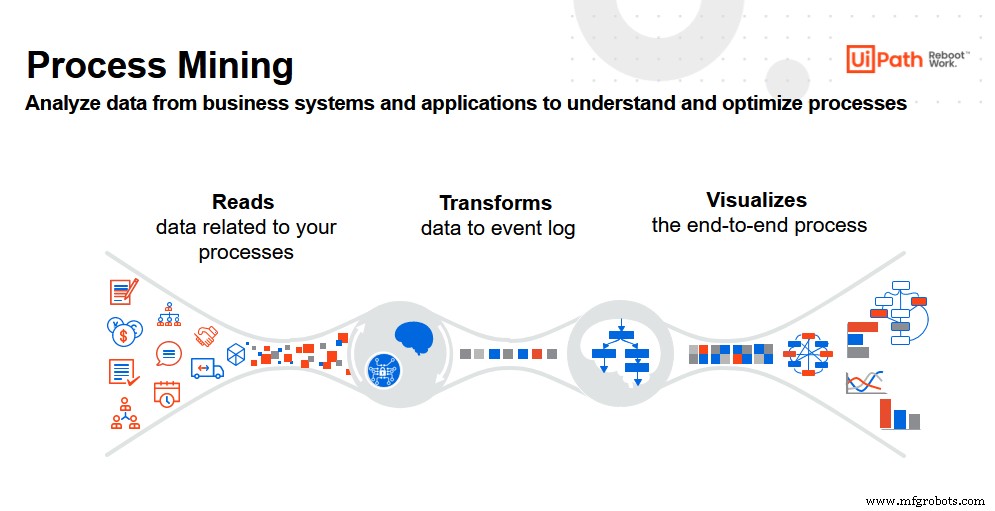

Интеллектуальный анализ процессов — это инновационная технология, которая позволяет пользователям создавать надежный визуальный процесс на основе цифровой деятельности компании. Например, когда сотрудники и программные роботы взаимодействуют с корпоративными ИТ-системами, их действия фиксируются этими системами. Интеллектуальный анализ процессов преобразует эти данные в журнал событий, а затем создает новые визуализации сквозного процесса.

Изучая любой конкретный процесс с помощью инструмента интеллектуального анализа процессов, пользователи могут получить совершенно новую перспективу и ценные новые идеи. Результат? Пользователи получают информацию, необходимую для улучшения существующих процессов и обеспечения более эффективного принятия решений. В частности, теперь компании могут использовать интеллектуальный анализ процессов для повышения внутренней эффективности и снижения сложности. Оба являются важными первыми шагами на пути организации к совершенствованию своего подхода к кибербезопасности.

Также стоит отметить, что, поскольку интеллектуальный анализ процессов может предоставляться третьими сторонами, которые обычно получают доступ к информации компании в процессе, важно выбирать поставщиков интеллектуального анализа процессов с безопасными продуктами и процессами.

Команды также должны позаботиться о защите конфиденциальной информации на каждом этапе — даже в областях, которые могут показаться неочевидными. Например, инструменты интеллектуального анализа процессов могут показать все подробности о работе сотрудника, поэтому, если один работник не выполняет на высоком уровне, эти данные должны быть зашифрованы. Таким образом, руководитель сотрудника — единственный, кто видит эту информацию и может работать с сотрудником над улучшением этих результатов.

Конфиденциальность по умолчанию

Прежде чем пытаться использовать интеллектуальный анализ процессов для повышения кибербезопасности (или любого другого процесса), пользователи должны подумать о необходимости прозрачности и о том, как лучше всего оптимизировать рабочие процессы и другие результаты. В частности, они должны учитывать:

-

Данные, которые им понадобятся

-

Как извлечь эти данные

-

Как убедиться, что эти данные защищены и соответствуют требованиям соответствия на каждом этапе процесса

Поскольку инструменты интеллектуального анализа процессов работают с корпоративной информацией, может быть сложно контролировать конфиденциальность всех заинтересованных сторон. Проблема особенно актуальна, если учесть, что корпоративные данные содержат личную информацию (PII) сотрудников и потребителей, включая имена, адреса, отделы, идентификаторы пользователей и многое другое.

Принцип конфиденциальности по дизайну направлен на достижение баланса между предоставлением прозрачных данных и защитой конфиденциальности заинтересованных сторон. Этот технический подход побуждает поставщиков технологий уделять особое внимание конфиденциальности прежде всего. Таким образом, любой подход к обеспечению конфиденциальности по замыслу должен относиться к конфиденциальности упреждающе и превентивно, прежде чем принимать во внимание любые другие соображения, связанные с любым другим рабочим процессом, процессом или возможностью.

Решения о конфиденциальности, которые следует учитывать при интеллектуальном анализе процессов

Чтобы убедиться, что любой новый процесс не противоречит политике в отношении персональных данных и соответствует требованиям, необходимо учитывать несколько моментов:

-

Доступ к необработанным данным :в качестве первого шага тщательно продумайте весь процесс извлечения данных, будь то из ИТ-системы компании или хранилища данных. Команде, занимающейся внедрением интеллектуального анализа процессов, необходим доступ к этим корпоративным данным, чтобы они могли сосредоточиться на извлечении того, что наиболее важно для анализа. В результате компании важно выбрать данные, к которым она предоставит доступ для дальнейшего анализа, что также помогает ускорить и упростить общую реализацию.

-

Выберите правильную стратегию: фильтровать, псевдонимизировать или анонимизировать данные. После этого команда интеллектуального анализа процессов должна работать над переводом необработанных данных. Они могут преобразовать эту информацию в исчерпывающие термины и разработать формат, подходящий для интеллектуального анализа процессов. В конечном итоге данные преобразуются в информационные панели, которые команда будет использовать, чтобы решить, на каких функциях сосредоточиться.

На данный момент существует три варианта управления личной информацией:фильтровать, анонимизировать. или псевдонимизировать .

-

Фильтр :иногда компании необходимо отслеживать информацию, которая не нужна для анализа конкретного процесса. В этом случае команда просто порекомендует удалить его. Если данные конфиденциальны и не влияют на результаты бизнес-анализа, пользователи могут удалить их, тем более что основное внимание следует уделять достоверным и релевантным данным.

-

Псевдонимизация :это наиболее распространенный способ обработки конфиденциальных данных. Проще говоря, это способ шифрования информации, чтобы пользователи не могли сопоставить ее с реальными данными — именами, адресами или другими персональными данными.

В этом случае команда может по возможности заменить любые данные PII информацией псевдонима. Например, если компания не хочет, чтобы аналитики видели имена сотрудников, выполняющих задачи, связанные с процессом. В этом случае команда может заменить эти имена цифрами. Только избранные пользователи смогут получить доступ к таблице «переводов» для определения фактических имен.

-

Анонимизация :это почти идентично процедуре псевдонимизации, когда команда решила заменить данные PII уникальным псевдонимом. Но на этот раз таблицы перевода нет. Таким образом, исходные данные находятся в безопасности, поскольку повторная анонимизация невозможна. Но на этот раз таблицы перевода нет. Таким образом, неавторизованные пользователи не смогут идентифицировать конфиденциальную информацию отдельных лиц, используя доступные данные.

Одно соображение:анонимные данные могут усложнить анализ процесса, особенно если компания чрезмерно защищает данные до такой степени, что конечная информация становится бесполезной.

Доступ к окончательным данным

Когда данные готовы и считаются «окончательными», важно рассмотреть, как к ним будет осуществляться доступ в новом контексте. Группа анализа процессов должна определить бизнес-пользователей, которые будут иметь доступ к информационным панелям, графикам процессов, отчетам и другой информации.

Подходящие инструменты интеллектуального анализа процессов, такие как UiPath Process Mining, предоставляют ценные инструменты самообслуживания, которые предоставляют доступ ИТ-командам, сохраняя при этом право собственности и контроль для бизнес-пользователей. Обе группы могут работать независимо друг от друга для достижения общей цели:получить новое представление о существующих процессах.

Хотите узнать больше о процессном майнинге? Посмотрите наше видео об анализе процессов UiPath или загрузите нашу белую книгу «Ускорение RPA с помощью сквозного понимания и мониторинга процессов» сегодня.

Система управления автоматикой

- Конфиденциальность в облачных вычислениях; Все знают

- 10 преимуществ использования облачного хранилища

- Использование безводных технологий в процессе окрашивания

- Анализ процессов:что делать после анализа процессов

- Повышение энергоэффективности с помощью ЧМИ

- Три способа, с помощью которых ИИ улучшает производственные операции

- Веб-семинар Celonis:Улучшение выполнения процессов

- Данные для процесса непрерывного улучшения

- Сбор полевых данных для оптимизации процесса

- Улучшение добычи полезных ископаемых с помощью интеллектуальной технологии