УДАЛЕННАЯ СТАТЬЯ:можно ли считать протоколы двусторонней прямой связи безопасными?

Аннотация

Мы рассматриваем атаки на протоколы двустороннего квантового распределения ключей, в которых необнаруживаемый перехватчик копирует все сообщения в режиме сообщений. Мы показываем, что при атаках нет нарушений в режиме сообщения и что взаимная информация между отправителем и получателем всегда постоянна и равна единице. Отсюда следует, что недавние доказательства безопасности двусторонних протоколов нельзя считать полными, поскольку они не охватывают рассматриваемые атаки.

Фон

Квантовая криптография, в частности протоколы квантового распределения ключей (QKD), предлагает нам, в отличие от классического, вероятно, неразрывную связь, основанную на квантово-физических свойствах носителей информации [8, 23, 25]. До сих пор реализации в основном основывались на протоколе BB84 [2], который является безусловно безопасным при условии, что коэффициент квантовых битовых ошибок (QBER) достаточно низок. Однако QBER в протоколах, подобных BB84, может быть высоким, и, поскольку мы не можем отличить перевороты перехватчика (Евы) от переворотов битов, вызванные потерями и несовершенствами, часто бывает трудно удовлетворить запрос на достаточно низкий уровень QBER для обработки битов, например , BB84 с 4 состояниями с более чем 11% [26] и BB84 с 6 состояниями [5] с более чем 12,6% [26] нарушений ( D ) должны быть прерваны ( D определяется как процент переворотов поляризации, вызванных Евой, максимум 0,5). Поскольку D невозможно отличить от присущего QBER в строке, эти уровни общего QBER небезопасны (взаимная информация между отправителем (Алиса) и Евой ( Я AE ) превосходит тот, который находится между Алисой и получателем (Бобом) ( I AB ): Я AE > Я AB для D > 0.11,0.126 соответственно) и, следовательно, не может быть выполнено только потому, что Ева могла быть в очереди.

В поисках более эффективных протоколов были предложены и реализованы двусторонние протоколы. В частности, двусторонние протоколы запутанных фотонов, основанные на двух [4] (также называемых ping-pong (pp) протокол) и четыре ( Ψ ∓ , Φ ∓ ) [6] Состояния Белла, с одной стороны, и однофотонный детерминированный протокол Лукамарини-Манчини (LM05) с другой [1, 19]. Несколько разновидностей, модификаций и обобщений последнего протокола приведены в [11, 12, 24, 27]. Две разновидности реализованы в [7] и [14]. Первый протокол pp был реализован Остермейером и Валентой в 2008 году [22], в то время как протокол с четырьмя состояниями Белла не может быть реализован с элементами линейной оптики [20, 29]. В вышеупомянутых ссылках были получены различные оценки безопасности.

В [17] Лу, Фунг, Ма и Цай предоставляют доказательство безопасности детерминированного QKD LM05 для типа атаки, предложенного в [1, 19]. Тем не менее, они утверждают, что это доказательство безоговорочной безопасности LM05. В [10] Хан, Инь, Ли, Чен, Ван, Го и Хан предоставляют доказательства безопасности для модифицированного протокола pp и доказывают его защищенность от коллективных атак в зашумленном канале и канале с потерями.

Все соображения безопасности двусторонних протоколов предполагают, что Ева атакует каждый сигнал дважды, один раз на пути от Боба к Алисе, а затем на обратном пути от Алисы к Бобу, и тем самым она нарушает сигнал в режим сообщения. Однако, как мы покажем ниже, существуют и другие атаки, при которых необнаруживаемая Ева кодирует сигналы Боба в соответствии с кодировкой Алисой ложного сигнала, отправленного ей, а затем прочитанного Евой.

В этой статье мы показываем, что в двусторонних детерминированных протоколах QKD при конкретной атаке с перехватом и повторной отправкой необнаруживаемая Ева может получить все сообщения в режиме сообщений (MM) и что взаимная информация между Алисой и Бобом постоянна и равна к одному. Это означает, что безопасность протоколов не может быть установлена с помощью стандартных процедур оценки секретной доли длин ключей.

Методы

Мы анализируем атаки на два разных двусторонних протокола QKD:запутанные фотоны и однофотонные. В частности, мы подробно описываем процедуру, которая позволяет Еве читать все сообщения в режиме сообщений, оставаясь при этом необнаружимой. Затем мы проводим анализ безопасности, чтобы вычислить взаимную информацию между Алисой и Евой, а также между Алисой и Бобом в зависимости от помех, которые Ева могла бы внести во время подслушивания. В конце концов, мы применяем полученные результаты к процедуре, которая направлена на доказательство безусловной безопасности двусторонних протоколов.

Результаты и обсуждение

Двусторонние протоколы запутанных фотонов

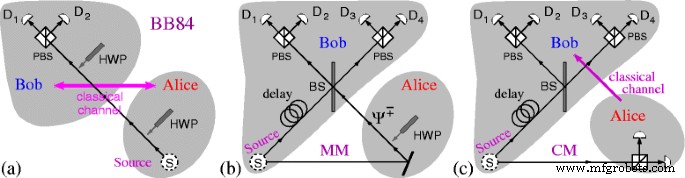

Мы рассматриваем двусторонний протокол запутанных фотонов, основанный на двух состояниях Белла (протокол pp) [4]. Боб подготавливает запутанные фотоны в одном из состояний Белла и отправляет один из фотонов Алисе, а другой сохраняет в квантовой памяти. Алиса либо возвращает фотон как есть, либо воздействует на него, переводя оба фотона в другое состояние Белла. Белл заявляет, что она отправляет таким образом ее сообщения Бобу. Боб комбинирует фотон, который он получает от Алисы, с фотоном, который он оставил, и в светоделителе (BS) он декодирует сообщения Алисы. Такие сообщения считаются отправленными в режиме сообщений . (ММ). Также существует режим управления (CM), в котором Алиса измеряет фотон Боба. Она объявляет о переключении между режимами по общедоступному каналу, а также о результатах своих измерений в CM.

Мы определяем базис Белла как базис, состоящий из двух состояний Белла

$$ \ begin {array} {@ {} rcl @ {}} | \ Psi ^ {\ mp} \ rangle =\ frac {1} {\ sqrt {2}} (| H \ rangle_ {1} | V \ rangle_ {2} \ mp | V \ rangle_ {1} | H \ rangle_ {2}), \ end {array} $$ (1)где | H 〉 я (| V 〉 я ), я =1,2, представляют горизонтальные (вертикальные) поляризованные состояния фотонов.

Фотонные пары в состоянии | Ψ - 〉 Генерируются запутанным источником фотонов с понижающим преобразованием. Отправить | Ψ - 〉 Заявляют, что Алиса просто возвращает свой фотон Бобу. Отправить | Ψ + 〉, Она помещает полуволновую пластину (HWP (0 °)) на пути своего фотона, как показано на рис. 1b. HWP меняет знак вертикальной поляризации.

Схемы протоколов BB84 и ping-pong (pp). а BB84 - объединены классический и квантовый каналы. б ММ протокола pp - квантовый канал. c CM протокола pp - классический канал

В BS Боба фотоны в состоянии | Ψ - 〉 Разделится, и те, кто находится в состоянии | Ψ + 〉 Соберутся вместе.

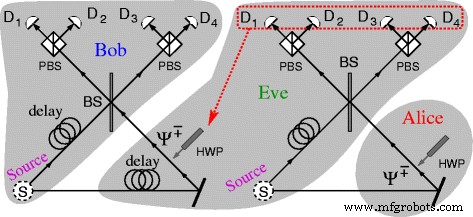

Ева выполняет свою атаку, разработанную Нгуеном [21], следующим образом:она сначала помещает фотон Боба в квантовую память и использует копию устройства Боба, чтобы отправить Алисе фотон из пары, преобразованной с понижением частоты в состоянии | Ψ - 〉, Как показано на рис. 2. Когда Ева получает фотон от Алисы, она объединяет его с другим фотоном из пары и определяет состояние Белла так же, как и Боб. Она использует этот результат для создания того же состояния Bell для Боба, помещая соответствующие HWP на путь фотона Боба.

Атака Нгуена [21] на протокол pp. Ева способна детерминированно копировать каждое из сообщений состояния Bell в режиме сообщений протокола pp

Таким образом, Ева может копировать каждое отдельное сообщение в MM, и поэтому отправка сообщений в MM эквивалентна отправке простого текста, «защищенного» CM. Мы вернемся к этому вопросу позже.

Здесь мы подчеркиваем, что фотоны проходят в четыре раза большее расстояние, чем они проходят в BB84. Итак, если вероятность того, что фотон будет обнаружен только на расстоянии Боба-Алиса, равна p , вероятность быть обнаруженным на расстоянии Боб-Алиса-Боб будет p 4 что с экспоненциально увеличивающимися потерями на расстоянии также экспоненциально снижает вероятность обнаружения возмущения, которое Ева вносит в CM.

Однофотонные двусторонние протоколы

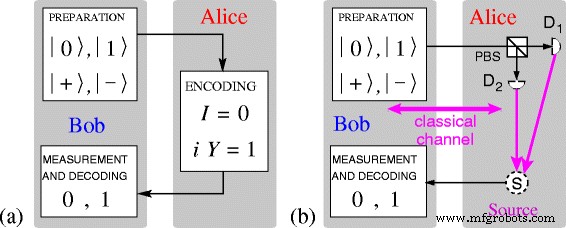

Начнем с краткого изложения протокола LM05 [18, 19]. Как показано на рис. 3, Боб подготавливает кубит в одном из четырех состояний | 0〉, | 1〉 (параметр Pauli Z собственные состояния), | +〉 или | -〉 (Паули X eigenstates) и отправляет его своей копии Алисе. В ММ она изменяет состояние кубита, применяя I , который оставляет кубит без изменений и кодирует логический 0 , или применив i Г = Я X , который меняет состояние кубита и кодирует логический 1 . ( я Г | 0〉 =- | 1〉, я Г | 1〉 =| 0〉, я Г | +〉 =| -〉, я Г | -〉 =- | +〉.) Алиса теперь отправляет кубит обратно Бобу, который измеряет его на той же основе, на которой он его подготовил, и детерминированно выводит операции Алисы, то есть ее сообщения, без процедуры согласования базиса.

Протокол LM05. а Режим сообщения (ММ) согласно [19, рис. 1]. б Режим управления

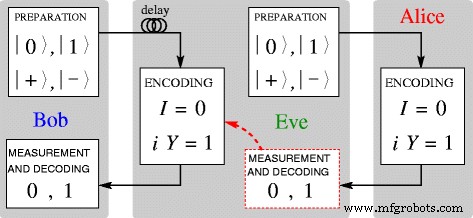

Рассматриваемая нами атака на протокол LM05 предложена Лукамарини в [18, с. 61, рис. 5.5]. Это показано на рис. 4. Ева задерживает фотон (кубит) Боба в волоконной катушке (квантовая память) и отправляет свой собственный фотон-ловушку в одном из четырех состояний | 0〉, | 1〉, | +〉 или | -〉 Алисе. Алиса кодирует свое сообщение с помощью I или я Г и отправляет фотон обратно. Ева измеряет его на той же основе, на которой она его подготовила, считывает сообщение, кодирует задержанный фотон Боба с помощью I , если она прочитала 0 , или через i Г , если она прочитала 1 , и отправляет его Бобу.

Атака Лукамарини на протокол LM05. Схемы выполнены согласно [18, с. 61, рис. 5.5]

Ева никогда не узнает состояния, в которых Боб посылал свои фотоны, но это не имеет значения для ММ, поскольку сообщения кодируются только с переключением поляризации или без него. Алисе также не нужно знать состояния Боба [19]. Это означает, что Ева может быть раскрыта только в CM, в котором Алиса выполняет проективное измерение кубита на основе, случайно выбранной между Z и X , подготавливает новый кубит в том же состоянии, что и результат измерения, отправляет его обратно Бобу и показывает это по классическому общедоступному каналу [19], как показано на рис. 4.

Здесь следует подчеркнуть, что фотоны в LM05 проходят вдвое большее расстояние, чем в BB84. Итак, если вероятность того, что фотон будет обнаружен только на расстоянии Боба-Алиса, равна p , вероятность быть обнаруженным на расстоянии Боб-Алиса-Боб будет p 2 и Ева сможет спрятаться в CM экспоненциально лучше, чем в BB84.

Безопасность двусторонних протоколов

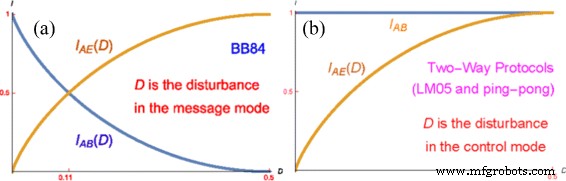

В протоколе BB84 с более чем 11% нарушений взаимная информация между Алисой и Евой I AE выше, чем взаимная информация между Алисой и Бобом I AB и его нужно прервать.

Для наших атак нет помех ( D ), который Ева индуцирует в MM, и взаимная информация между Алисой и Бобом равна единице.

$$ \ begin {array} {@ {} rcl @ {}} I _ {\ text {AB}} =1. \ конец {массив} $$ (2)Следовательно, в отличие от BB84, I AB и я AE не являются функциями D и это мешает нам доказать безопасность, используя стандартный подход.

Кроме того, в реалистичной реализации нет значительного D в ММ тоже. Когда Боб, например, отправляет фотон в | H 〉, И Алиса не меняет его, тогда Боб обнаружит | H 〉 С вероятностью, близкой к 1, с Евой или без нее и независимо от расстояния. Единственный QBER, который зависит от длины волокна, - это тот, который связан с темновыми счетчиками детекторов [28]. В недавней реализации одностороннего QKD общее QBER было менее 2% на расстоянии 250 км [13]. Мы можем практически полностью исключить темновые отсчеты и, следовательно, любые неконтролируемые перевороты поляризации, используя детекторы фотонов сверхпроводящего датчика края перехода (TES). Наивысшая эффективность таких детекторов в настоящее время составляет более 98% [9, 15, 16], а вероятность их темнового счета практически равна нулю.

Для BB84 и практически всех односторонних однофотонных протоколов, недавно реализованных или рассматриваемых для реализации, безопасность протоколов оценивается с помощью критического QBER путем вычисления секретной доли [26]

$$ \ begin {array} {@ {} rcl @ {}} r ={\ lim} _ {N \ to \ infty} \ frac {l} {n} =I _ {\ text {AB}} - I_ { \ text {AE}} \ end {array} $$ (3)где l - длина списка, составляющего последний ключ, и n - длина списка, составляющего необработанный ключ, I AB =1 + D log2 D + (1− D ) log2 (1− D ) и Я AE =- D log2 D - (1− D ) log2 (1− D ) и их пересечение дает D =0,11. Эквивалентно r =1 + 2 D log2 D +2 (1− D ) log2 (1− D ) уменьшается до 0, когда D достигает 0,11.

У нас нет такой возможности для наших атак на двусторонние протоколы, поскольку это следует из формул. (2) и (3) что r никогда не бывает отрицательным. Фактически, он приближается к 0 только тогда, когда Ева все время находится в очереди.

Поскольку D никак не связан с режимом MM, Алиса и Боб должны решить, после чего D они прервали бы свою передачу. Однако в зависимости от того, какое из значений 0≤ D ≤0,5 они выбирают, я AB - Я AE всегда должны быть неотрицательными, и они не будут иметь критического Д как в BB84, где кривые I AB ( Д ) и Я AE ( Д ) пересекаются для D =0,11 в мм, как показано на рис. 5а. Для двусторонних детерминированных протоколов уровень D , который определен в CM (а не в MM), не влияет на I AB , т.е. нет разницы, будет ли D =0 или D =0,5, как показано на рис. 5б; 0≤ D <0,5 означало бы только, что Ева не в очереди все время, но Боб всегда получает полную информацию от Алисы:когда Ева не в очереди, потому что она не в очереди, и когда Ева в очереди, потому что она точно передает все сообщения Алисы Бобу.

Графики взаимной информации для BB84 и двусторонних детерминированных протоколов. а Односторонний вероятностный протокол BB84. б Двусторонние детерминированные протоколы либо с запутанными состояниями Белла, либо с однофотонными состояниями, подобными LM05. Существенная разница между ними в том, что в a Ева вызывает перевороты поляризации в режиме сообщения, а в b Ева в идеале не вызывает никакого переворачивания в режиме сообщений

Мы можем предположить, что Ева перехватывает только часть сообщений, чтобы поддерживать QBER в CM на низком уровне (и иметь I AE ≤1), что было бы приемлемо для Алисы и Боба. Имея это в виду, мы можем попытаться провести оценку безопасности для нашей атаки и проверить, могут ли доказательства безусловной безопасности, выполненные для другого вида атаки на LM05 в [1, 17], также применимы к ней.

В вышеупомянутом доказательстве безопасности [17], которое заявлено как безусловное , сначала авторы, в гл. III.A, утверждают, что Ева должна атаковать кубиты как в каналах Боб-Алиса, так и в каналах Алиса-Боб, чтобы получить биты ключа Алисы, а в разд. III.B, уравнение. (1,3), они предполагают, что Ева считывает кубит Боба и вызывает нарушение режима сообщения как в каналах Боб-Алиса, так и в каналах Алиса-Боб (коэффициент ошибок e ; последний абзац гл. III.B и первый абзац гл. III.F).

Однако в рассматриваемых атаках Ева не измеряет Кубиты Боба. Она просто хранит их в квантовой памяти. Она отправляет Алисе свои кубиты и считывает, изменила ли она их ( Д ) или нет ( Я ). Затем она применяет Y или Я сохранить кубиты Боба и отправить их ему. Следовательно, она также не вызывает никаких помех в канале Алиса-Боб. Также она не использует никаких вспомогательных средств, как в [17]. Поэтому анализ получения битов ключа, проведенный в [17], неприменим к нашей атаке.

Следовательно, поскольку доказательство безопасности, представленное в [17], применимо только к рассматриваемой в нем атаке, а не к вышеупомянутой атаке Лукамарини, оно не является универсальным, т.е. не может считаться безусловным .

Давайте теперь рассмотрим, можно ли использовать некую стандартную известную процедуру для установления безопасности протокола LM05. В протоколе нет ни просеивания, ни частоты ошибок в режиме сообщений. Таким образом, стандартное согласование ошибок также не может применяться.

Единственная процедура, которая нам остается для обеспечения безопасности, - это усиление конфиденциальности. Когда Ева обладает лишь небольшой частью данных, она теряет следы своих битов, а биты Алисы и Боба уменьшаются. Ева могла бы восстановить данные, угадав биты, которые она пропустила, и снова введет все биты в хеш-функцию. В случае неудачи ее информация будет частично удалена. Однако Алиса и Боб сталкиваются с серьезными проблемами при разработке своей процедуры безопасности (например, хэш-функции), которая гарантирует, что Ева не останется без информации о последнем ключе. У них нет критического количества битов Евы, как в BB84 (11%), которые явно включены в уравнения процедуры усиления конфиденциальности [3].

Одним словом, конфиденциальность, которую следует усилить не вполне определен. Разработка протокола для такого «слепого» усиления конфиденциальности - сложная задача [3], и вопрос заключается в том, дает ли отправка - по сути - простого текста через MM, защищенная периодической проверкой состояний фотонов в CM какое-либо преимущество перед или более высокий уровень безопасности, чем протокол BB84.

В Таблице 1 мы перечисляем свойства протокола типа BB84 при произвольной атаке по сравнению с двусторонними протоколами при вышеуказанных атаках, что, кажется, указывает на то, что было бы трудно ответить на вышеупомянутый вопрос положительно.>

Выводы

Подводя итог, мы рассмотрели детерминированные атаки на два типа двусторонних протоколов QKD (pp с запутанными фотонами и LM05 с одиночными фотонами), в которых необнаруживаемая Ева может декодировать все сообщения в режиме сообщений (MM), и показали, что взаимная информация между Алисой и Бобом не является функцией нарушения, но равен единице, независимо от того, находится ли Ева в очереди или нет. Ева вызывает беспокойство ( D ) только в режиме управления (CM), поэтому стандартный подход и протоколы для оценки и расчета безопасности недоступны, поскольку все они предполагают наличие D в мм. В результате критический D невозможно определить, стандартная процедура исправления ошибок не может быть применена для удаления информации Евы, эффективность усиления конфиденциальности ограничена, а безусловная безопасность не может считаться доказанной. В некотором смысле, отправка ключа Алисой эквивалентна отправке незашифрованного открытого текста, «защищенного» ненадежным индикатором присутствия Евы, и такие протоколы не могут рассматриваться для реализации по крайней мере до тех пор, пока не будет доказано или опровергнуто, что новый вид процедур безопасности для таких детерминированных атак могут быть разработаны.

Мы подчеркиваем, что для принятия решения о том, является ли протокол безусловно безопасным или нет, не имеет значения, может ли Ева проводить атаки, которые более эффективны, чем атаки, рассмотренные выше, для выбранного D в см . Доказательство безусловной безопасности должно охватывать их все.

История изменений

Наноматериалы

- Поток данных

- Сетевые протоколы

- Межплатное общение

- Популярная механика:новый 3D-принтер от Markforged может печатать из углеродного волокна

- Как коммуникационные компании могут монетизировать IoT за пределами возможности подключения

- Искусственная нейронная сеть может улучшить беспроводную связь

- 9 способов, с помощью которых автоматизация может улучшить общение с пациентами

- Как работают штрих-коды и сканеры штрих-кодов | Полезная статья для студентов факультета электроники и связи …

- Введение в прямой насос

- Три мифа о CAN