Распаковка IoT, серия:проблема масштабируемости и что вы можете с этим сделать

Интернет вещей (IoT) ставит перед сетевыми инженерами ряд проблем. В моем предыдущем посте я объяснил, как Cisco помогает решить самую серьезную проблему Интернета вещей:безопасность. В этом посте мы рассмотрим следующую проблему:масштабируемость.

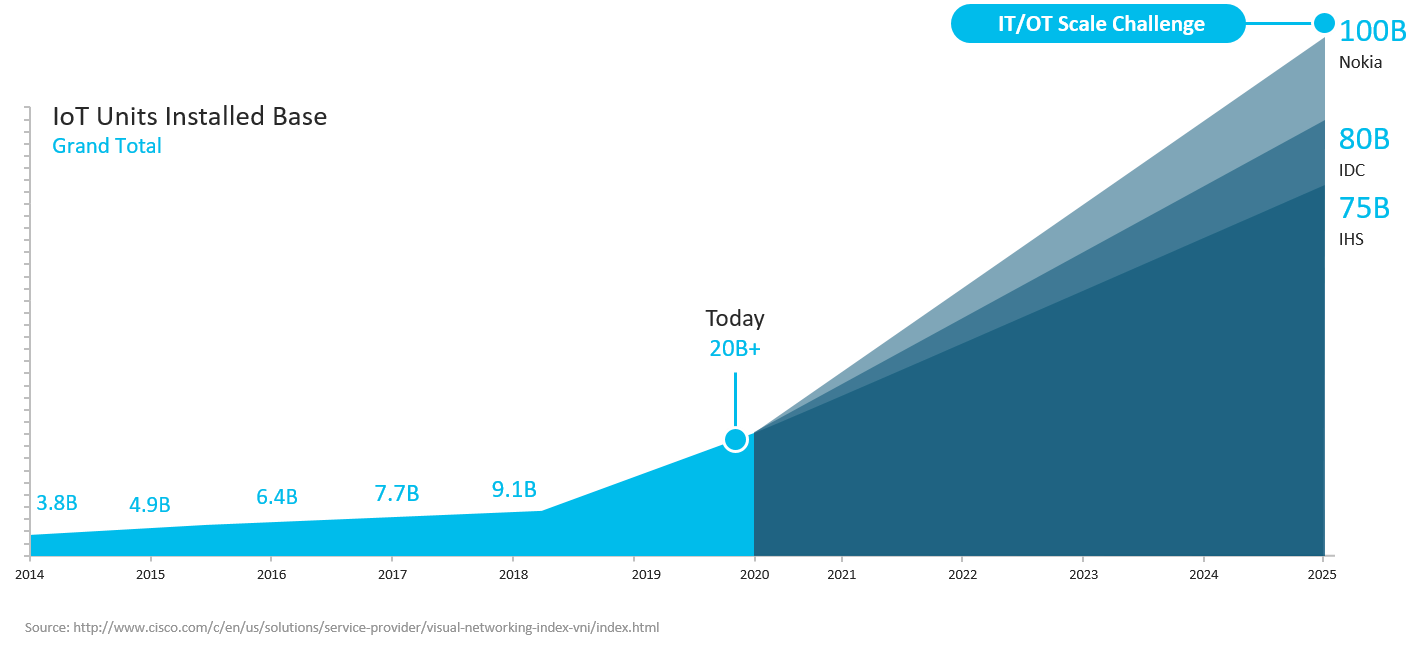

Как показано на рисунке ниже, в ближайшие несколько лет к сети будут подключены десятки миллиардов устройств, что создает огромные проблемы с масштабируемостью IoT.

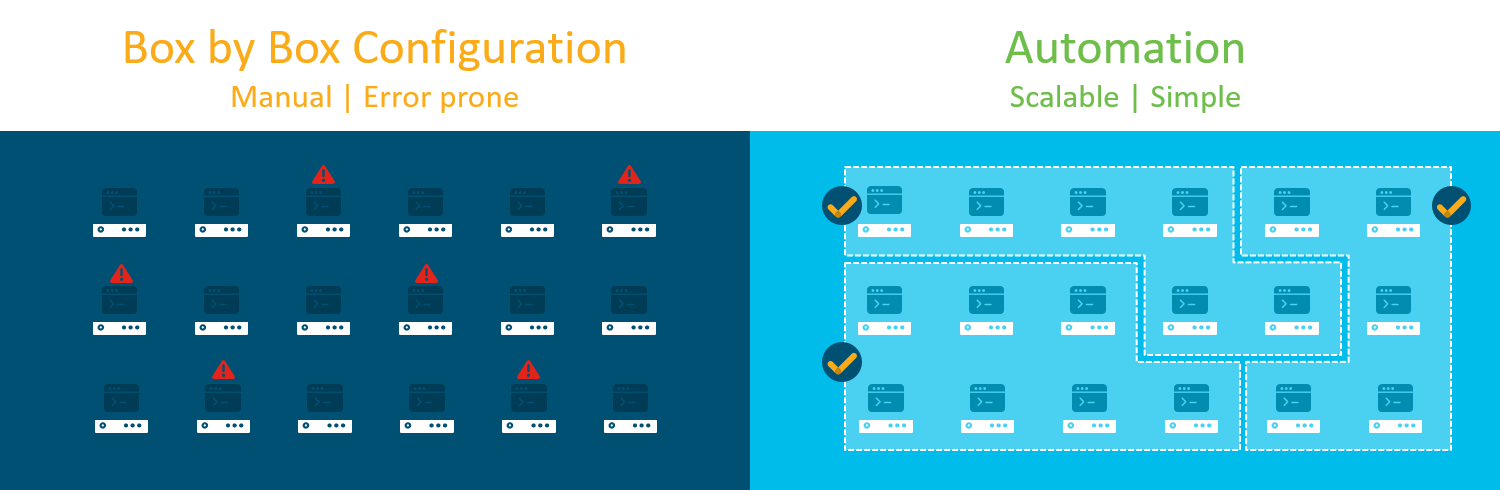

Как организации могут масштабировать политики безопасности и сети для работы со всеми этими устройствами? Если нам придется настраивать устройства Интернета вещей так, как мы настраивали сетевые устройства в течение последних двух десятилетий, мы не сможем удовлетворить требования масштабируемости, которые предъявляет Интернет вещей. «Традиционный» способ - ручная пошаговая настройка - медленный и подвержен ошибкам.

Ответ? Автоматизация. Масштабное развертывание политик с помощью автоматизации ускоряет выделение ресурсов и значительно упрощает управление программным обеспечением. Этого можно добиться с помощью программного доступа.

Под капотом:масштабирование Интернета вещей в Cisco DNA Center

Позвольте мне объяснить. Допустим, вы хотите применить сетевую политику к своим IoT-устройствам. Все устройства IoT должны находиться в собственной VLAN, отдельно от остальных устройств в сети. Цель состоит в том, чтобы помешать злоумышленнику использовать устройство IoT в качестве опоры для остальной части корпоративной сети.

С Cisco DNA Center добавить новую виртуальную сеть так же просто, как присвоить ей имя и выбрать, какие группы пользователей, устройств и / или приложений должны быть в ней. Они представлены как масштабируемые группы. Оператор сети выбирает каждую из групп, принадлежащих к новой виртуальной сети, просто перетаскивая соответствующие значки с левой стороны экрана в правую и нажимая кнопку «Сохранить». С помощью всего нескольких щелчков мышью устройства IoT эффективно сегментируются, так что они могут связываться только с другими устройствами, указанными в виртуальной сети. Нет необходимости назначать области VLAN и DHCP, программные списки контроля доступа и т. Д. - вам как сетевому оператору не нужно говорить на языке сетевых политик и списков управления доступом, чтобы практически мгновенно создать свою сеть.

Тег Scalable Group Tag (SGT) - вот что делает этот процесс таким простым. Масштабируемая группа - это логический объект политики для «группировки» пользователей и / или устройств. SGT идентифицирует все, к чему вы хотите применить политику:конечные точки, пользователей или приложения. SGT используются для управления независимыми от IP-адресов «групповыми политиками». Это означает, что политики применяются к масштабируемой группе, а не к отдельным IP-адресам. В прошлом сетевые операторы часто применяли политики к IP-адресам устройств, потому что они были повсеместными, сквозными и согласованными, но такой подход становился беспорядочным. Применяя политики в первую очередь к SGT, помимо сегментации виртуальных сетей, вы можете быть масштабируемыми, эффективными и гибкими в выражениях политик в программно определяемых сетях доступа для Интернета вещей.

Вышеупомянутый процесс - это тот же процесс, который используется для управления устройствами в корпоративной сети. Однако устройства IoT обычно не обладают всеми расширенными возможностями и вычислительными ресурсами, как, например, коммутаторы в центре обработки данных. Обычно они легче по весу, имеют меньший форм-фактор, меньшее энергопотребление и меньшие аппаратные возможности.

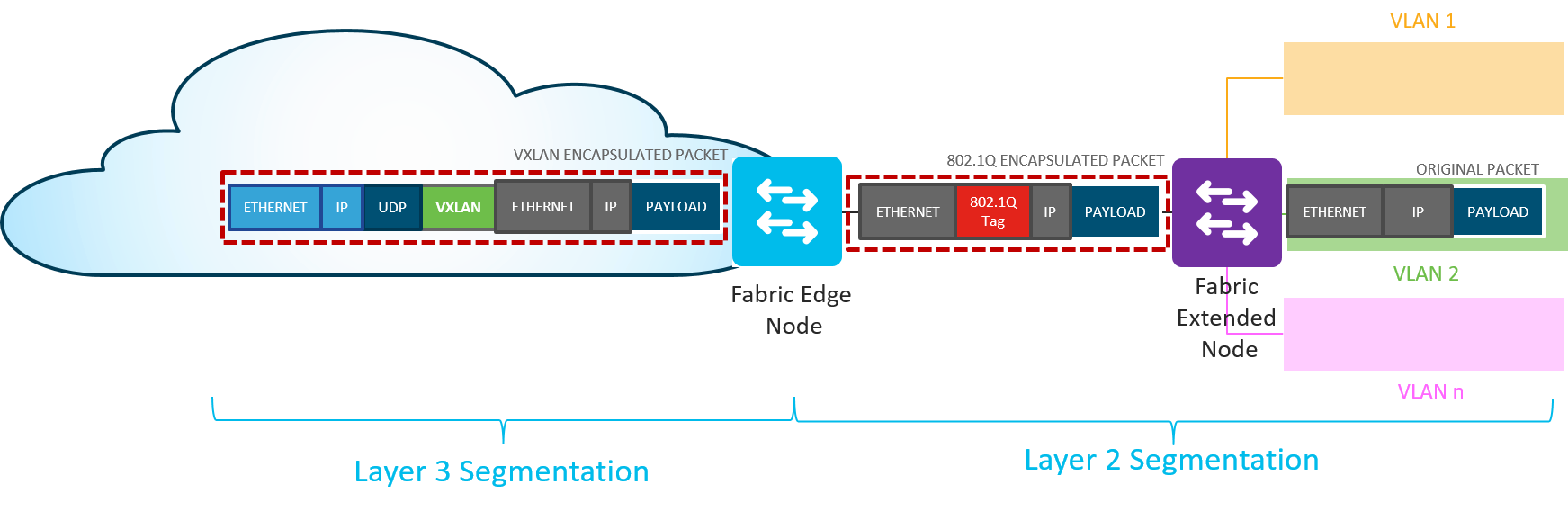

Чтобы играть в этом программно-определяемом мире, нам необходимо адаптировать и согласовать эти два ограничения:одно касается обеспечения сегментации и политики, а другое - обеспечения максимальной легкости оборудования. Здесь на помощь приходят расширенные узлы Cisco Software Defined Access. Вот как они работают:

- Расширенный узел подключается к одному пограничному узлу с помощью магистрального порта 802.1Q (одна или несколько виртуальных локальных сетей) с использованием статического назначения.

- Порты коммутаторов на расширенном узле затем можно статически назначить соответствующему пулу IP-адресов в Cisco DNA Center.

- Сопоставление SGT выполняется сопоставлением пула с группой в Cisco DNA Center на подключенном пограничном узле.

- Применение политики трафика на основе списков ACL масштабируемой группы выполняется на пограничном узле.

Масштабирование корпоративных сетей было достаточно сложным, когда сетевым операторам приходилось вручную настраивать отдельные блоки. С IoT это практически невозможно. К счастью, Cisco решила эту проблему в корпоративных сетях, используя программно-определяемый доступ и автоматизацию. И теперь те же решения можно применить к IoT. Выбрав Cisco в качестве партнера, вы можете эффективно и эффективно масштабироваться, используя тот же интерфейс управления, который вы используете для корпоративной сети.

Хотите узнать больше? Просмотрите наш веб-семинар по запросу Cisco IoT:стимулирование преобразований в сфере общественной безопасности, нефтегазовой отрасли и обрабатывающей промышленности. И не забудьте снова заглянуть в блог Cisco IoT, чтобы узнать о других основных проблемах, с которыми сталкивается корпоративный IoT, включая безопасность.

Интернет вещей

- Распаковка IoT, серия:проблема безопасности и что вы можете с этим сделать

- А как насчет цены? И другие популярные вопросы о IXON (FAQ)

- Смерть отдела обслуживания и что мы можем с этим сделать

- Что можно сделать для повышения уровня обслуживания и надежности?

- Что нужно знать об Интернете вещей и кибербезопасности

- Что такое «экспериментальное чистилище» и как его победили лучшие

- Могут ли дроны, IoT Analytics и AI преодолеть загадку Кудзу?

- Что взлом SolarWinds говорит нам об Интернете вещей и безопасности цепочки поставок

- Что нужно знать о процессе многослойного формования

- Что нужно знать о рефрижераторных осушителях и окружающей среде