Как использовать собственный сертификат безопасности с сервером OPC UA на PLCnext Control

Это обновление статьи, первоначально опубликованной в ноябре 2018 г.

Все элементы управления PLCnext включают встроенный сервер OPC UA. Этот сервер, как и все серверы OPC UA, включает возможность установки безопасных соединений с клиентами с использованием криптографии с открытым ключом. В этом руководстве описывается, как использовать собственный сертификат безопасности (включая собственный закрытый ключ) для установки защищенного соединения OPC UA с PLCnext Control.

Для получения общей информации об управлении сертификатами сервера OPC UA см.:

- Настройки OPC UA раздел встроенной справочной системы PLCnext Engineer.

- Информационный центр PLCnext:

- Встроенный сервер OPC UA (eUA)

- Аутентификация сертификата.

Введение

Для встроенного сервера OPC UA в PLCnext Control требуются сертификаты X.509 для обеспечения надежной связи с клиентами OPC UA. Можно использовать четыре основных типа сертификатов:

Вариант 1 – Автоматически сгенерированный самозаверяющий сертификат.

- Необходимые сертификаты автоматически создаются ПЛК.

- Простота настройки.

- Полезно для тестирования и постоянного использования в защищенных локальных сетях.

Вариант 2 – Созданный вручную самозаверяющий сертификат.

- Нет дополнительных преимуществ в плане безопасности по сравнению с вариантом 1, но администратор получает больше контроля над управлением сертификатами.

Вариант 3 – Сертификат, подписанный вашим собственным центром сертификации (ЦС).

- Нет дополнительных преимуществ в плане безопасности по сравнению с вариантами 1 и 2, но обеспечивается более структурированное управление сертификатами.

Вариант 4 – Сертификат, выданный доверенным центром сертификации

- Требуется приобретение сертификата у доверенного стороннего центра сертификации, например Symantec или GeoTrust. Это рекомендуемый вариант для общедоступных или других незащищенных сетей, поскольку все клиенты должны принимать сертификат, подписанный доверенным центром сертификации.

Предпосылки

Для успешного выполнения следующих процедур вам потребуется:

- Основное понимание криптографии с открытым ключом и сертификатов X.509.

- Основное понимание OPC и (в частности) технологии OPC UA.

Процедуры, описанные в этом руководстве, были подготовлены с использованием следующего аппаратного и программного обеспечения:

- Контроллер AXC F 2152, версия прошивки 2020.6.1

- PLCnext Engineer версии 2020.6

- UAExpert версии 1.5.1

- XCA версии 2.3.0 с уже созданной базой данных

Фоновое чтение

- Криптография с открытым ключом

- X.509

- Создание сертификатов X.509 (PDF)

- Что такое OPC?

- Унифицированная архитектура OPC

- Модель безопасности OPC UA для администраторов (PDF)

Процедуры

Вариант 1. Автоматически сгенерированный самозаверяющий сертификат

Это параметр по умолчанию при создании нового проекта в PLCnext Engineer.

- Следуйте процедуре настройки сервера OPC UA из видео на канале технической поддержки YouTube.

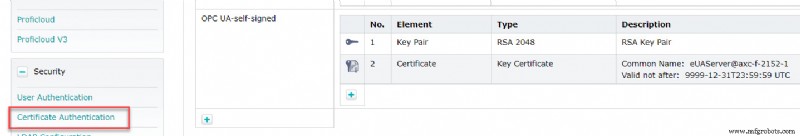

При этом автоматически создается самозаверяющий сертификат в хранилище удостоверений с именем OPC UA-self-signed. , который вы можете увидеть на веб-странице управления ПЛК в разделе Аутентификация по сертификату. окно (в разделе Безопасность раздел).

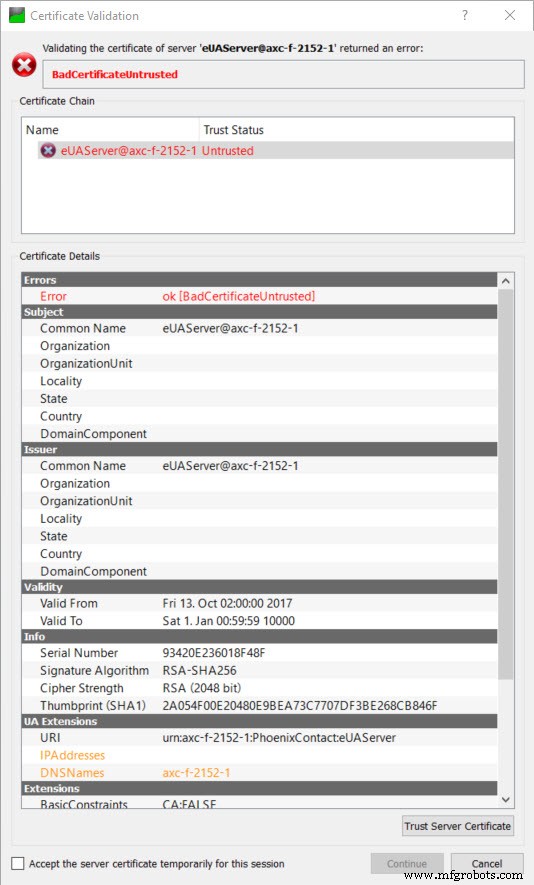

Теперь при установке соединения с сервером OPC UA из UA Expert видно имя самоподписанного сертификата «eUAServer@axc-f-2152-1»:

Поскольку сертификат не подписан доверенным ЦС, пользователю необходимо явным образом доверять этому сертификату.

После подтверждения того, что сертификату можно доверять, UA Expert может отобразить ошибку «BadCertificateHostNameInvalid». Это связано с тем, что URL-адрес, который использовался для подключения к серверу OPC UA, не соответствует ни одной записи в полях IP-адреса или DNS-имена сертификата (что можно увидеть в разделе Расширения UA). раздел выше). Это можно исправить, добавив соответствующие записи в сертификат, что можно сделать в окне настроек OPC UA в PLCnext Engineer.

Обратите внимание, что хотя UA Expert дает возможность игнорировать ошибки BadCertificateHostNameInvalid и по-прежнему подключаться к серверу, многие другие клиенты OPC UA просто отказываются подключаться, когда сталкиваются с этой ошибкой.

Вариант 2. Созданный вручную самозаверяющий сертификат

- В XCA создайте новый самозаверяющий сертификат.

- Откройте (или создайте) базу данных в пункте меню «Файл».

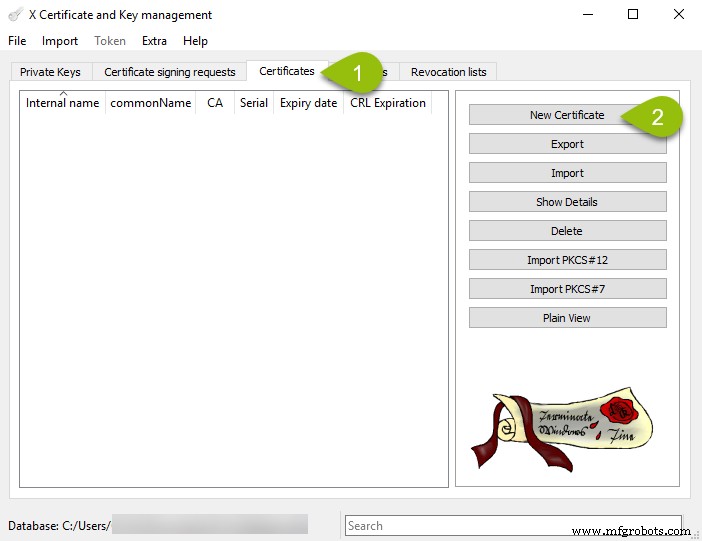

- На вкладке "Сертификаты" нажмите кнопку "Новый сертификат":

-

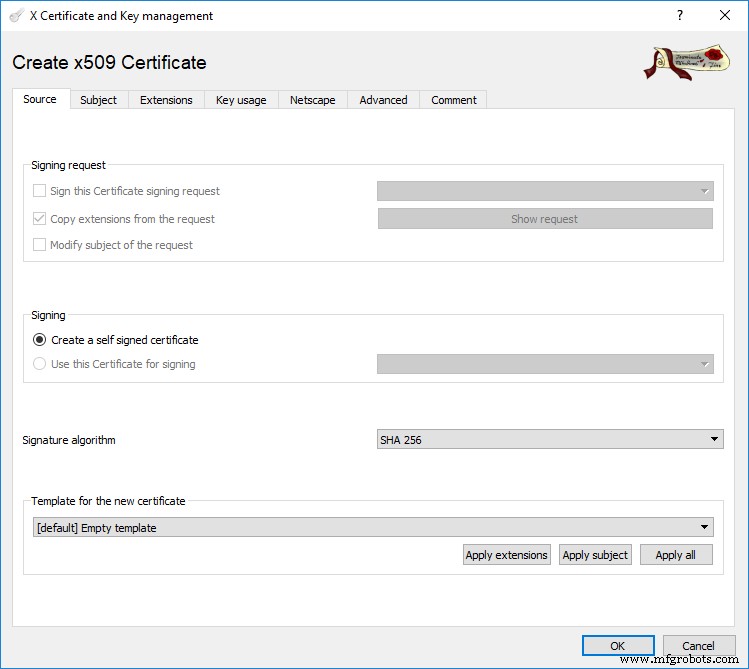

- В следующем диалоговом окне активна вкладка "Источник". Параметр подписи «создать самоподписанный сертификат» уже должен быть отмечен по умолчанию:

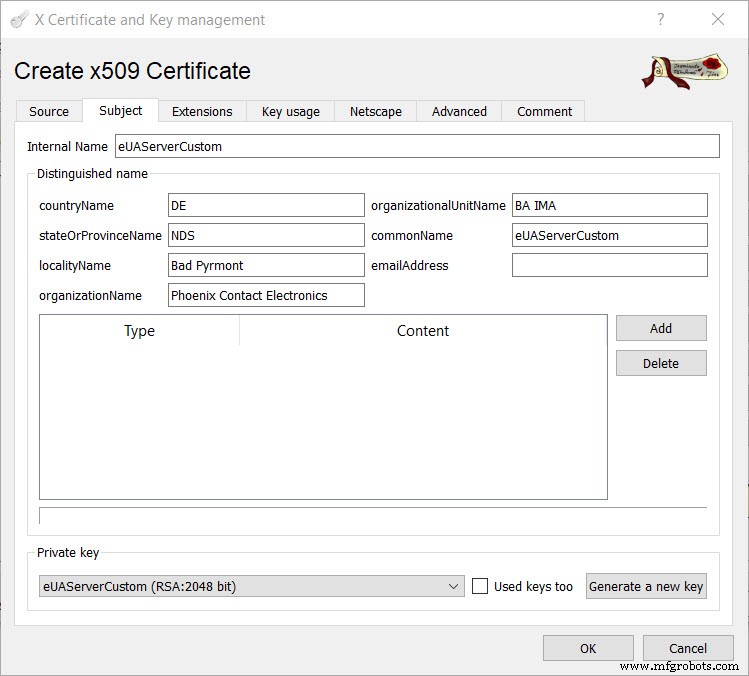

- Перейдите на вкладку "Тема" и заполните поля. Пример показан ниже.

-

- Нажмите кнопку «Создать новый ключ». Это создает уникальный закрытый ключ для этого сертификата.

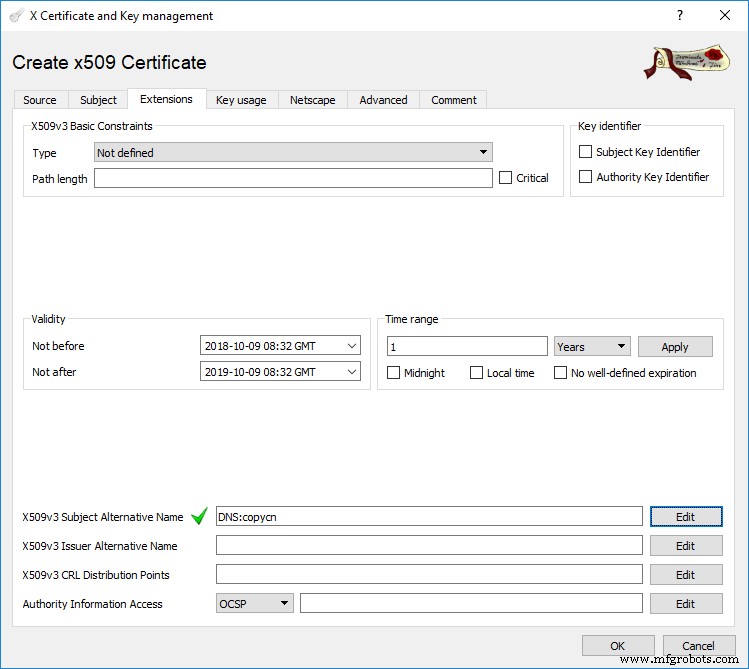

- На вкладке «Расширения» установите срок действия сертификата на требуемый период и введите запись в поле «Альтернативное имя субъекта X509v3». Это поле не должно быть пустым — это требование спецификации OPC UA. Поля IPAddresses и DNSnames, упомянутые в Варианте 1, соответствуют этим полям <ли>.

- Нажмите OK, чтобы создать сертификат.

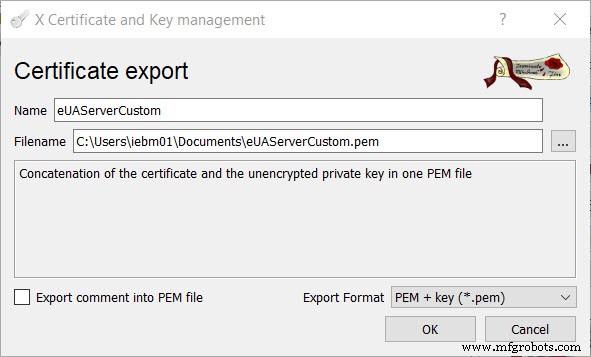

- После создания сертификата выберите сертификат в главном окне XCA и нажмите «Экспорт». Экспортируйте сертификат и незашифрованный закрытый ключ в формате «PEM + ключ (*.pem)»:

- В PLCnext Engineer измените поле «Сертификат» сервера OPC UA с «Самоподписанный контроллером» на «Файл на контроллере».

- Загрузите проект PLCnext Engineer в ПЛК.

- На веб-странице управления ПЛК перейдите к Аутентификация по сертификату. в окне Безопасность раздел. Новое хранилище удостоверений с именем OPC UA-configurable. был создан.

- Загрузите сертификат и ключ из файла, созданного на шаге 2, в новое хранилище удостоверений:

- Загрузите сертификат, нажав кнопку «Установить» и выбрав файл сертификата/ключа. Появится ошибка, указывающая, что существующая пара ключей и новый сертификат не совпадают.

- Загрузите закрытый ключ, нажав кнопку «Установить» и выбрав файл сертификата/ключа. Ошибка исчезнет.

- Перезапустите среду выполнения PLCnext, чтобы сервер OPC UA получил новый сертификат.

Теперь можно подключить клиента к серверу OPC UA, используя этот самозаверяющий сертификат, созданный вручную. При подключении с помощью UA Expert можно просмотреть сведения о пользовательском сертификате.

Вариант 3. Сертификат, подписанный вашим собственным центром сертификации.

В XCA можно создать свой собственный центр сертификации (ЦС), а затем подписывать свои сертификаты с помощью этого ЦС. Необходимые дополнительные шаги описаны в документе «Создание сертификатов X.509», ссылка на который приведена в начале этой статьи. Обратите внимание, что при экспорте .pem файл, формат экспорта должен быть «цепочка PEM (*.pem)».

Как и в варианте 2 выше, этот сертификат должен быть загружен в настраиваемый UA OPC. хранилище идентификационных данных.

Вариант 4. Сертификат, выданный доверенным центром сертификации

В этом случае сертификат приобретается и подписывается доверенным центром сертификации. Опять же, этот сертификат должен быть загружен в OPC UA-configurable. магазин идентичности. Если ЦС известен клиенту OPC UA, то при подключении к серверу OPC UA не должно быть предупреждений или ошибок.

Управление сертификатами на центральном сервере

Вместо ручной загрузки сертификатов безопасности в ПЛК сертификаты можно отправить в ПЛК с сервера глобального обнаружения OPC UA. Это помогает при управлении сертификатами безопасности в сети, содержащей несколько серверов OPC UA.

Эта тема будет рассмотрена в другом сообщении.

Промышленные технологии

- Как использовать ISO 9004 для улучшения производственных процессов

- Как сгенерировать полную таблицу для ваших соединений с E3.series

- Как оптимизировать электрические проекты с помощью E3.schematic

- Как определить слабые места в вашем собственном процессе электрического проектирования

- Как рассчитать затраты на сотрудников с учетом накладных расходов

- Как поговорить со своими партнерами о безопасности цепочки поставок

- Как использовать периферийный ИИ для более эффективного управления бизнесом

- Как победить конкурентов с помощью цифровых рабочих инструкций?

- Как использовать облачный коннектор Alibaba

- Используйте PLCnext для WakeOnLan (WoL) вашего ПК