Надежные среды выполнения:обеспечение защиты используемых данных

По мере того как организации все чаще внедряют мультиоблачные, гибридные облака и граничные вычисления, их приложения отслеживают, хранят и анализируют конфиденциальные пользовательские данные в самых разных средах. Чтобы обеспечить соответствие требованиям и конфиденциальность пользователей приложений, данные необходимо защищать на протяжении всего их жизненного цикла.

Мы шифруем файловые системы и накопители и используем протоколы SSH для обеспечения безопасности данных в состоянии покоя и в пути, даже если они будут украдены, что делает их бесполезными без криптографических ключей. Однако используемые данные обычно не зашифрованы и уязвимы для атак и эксплойтов.

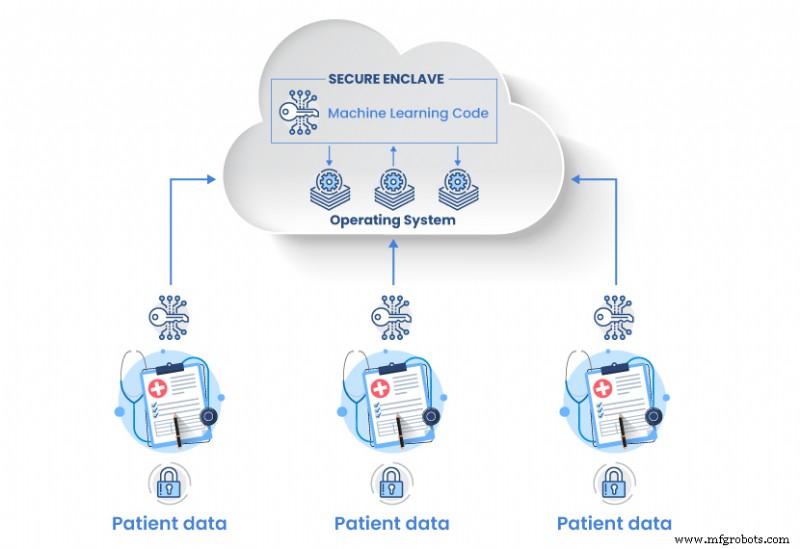

Чтобы обеспечить защиту приложений и данных во время выполнения, разработчики все чаще обращаются к доверенным средам выполнения. , часто называемые «безопасными анклавами».

Что такое доверенные среды выполнения?

Trusted Execution Environments (TEE) – это изолированные частные анклавы внутри памяти, зашифрованные с помощью процессора. используется для защиты данных, используемых на аппаратном уровне.

Пока конфиденциальные данные находятся внутри анклава, неавторизованные объекты не может удалить его, изменить или добавить к нему дополнительные данные. Содержимое анклава остается невидимым и недоступным для внешних сторон, защищенным от внешних и внутренних угроз.

В результате TEE обеспечивает следующее:

- Целостность данных

- Целостность кода

- Конфиденциальность данных

В зависимости от поставщика и базовой технологии TEE могут включать дополнительные функции, такие как:

- Конфиденциальность кода – Защита алгоритмов, считающихся интеллектуальной собственностью.

- Авторизованный запуск – Принудительная авторизация или проверка подлинности только для запуска проверенных процессов.

- Программируемость – Доступ к коду программирования TEE от производителя или из другого защищенного источника.

- Подтверждение – Измерение происхождения и текущего состояния анклава для защиты от несанкционированного доступа.

- Возвратность – Откат к предыдущему безопасному состоянию в случае компрометации TEE.

Эти функции дают разработчикам полный контроль над безопасностью приложений, защищая конфиденциальные данные и код, даже если операционная система, BIOS и само приложение скомпрометированы.

Как работает безопасный анклав?

Чтобы понять, как работают TEE, давайте рассмотрим Intel® Software Guard Extensions (SGX).

С помощью Intel® SGX данные приложения разделяются на доверенные и ненадежные части. Доверенные части кода используются для запуска приложения внутри защищенного анклава. ЦП запрещает любой другой доступ к анклаву, независимо от привилегий запрашивающих его сущностей. После обработки доверенные данные хранятся внутри TEE, а информация, предоставляемая приложению за пределами анклава, снова шифруется.

Анклавы создаются и выделяются с помощью аппаратных команд, позволяющих создавать и добавлять страницы памяти, а также инициализировать, удалять или измерять анклавы.

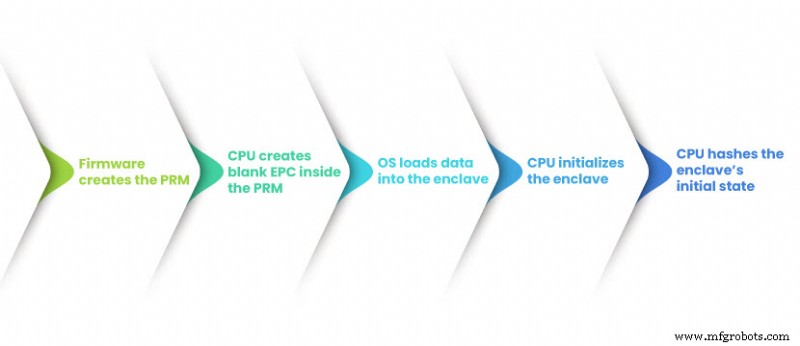

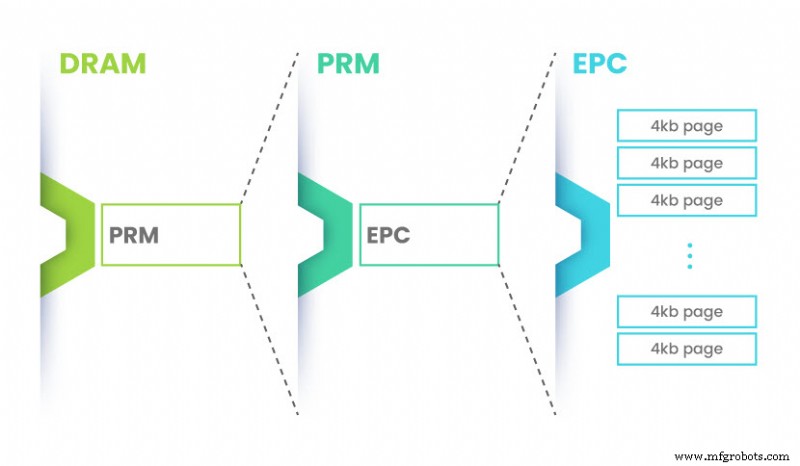

Прошивка платформы использует параметры конфигурации для настройки области для TEE. После включения расширений ЦП резервирует часть DRAM в качестве зарезервированной памяти процессора (PRM). Размер PRM можно указать с помощью инструментов прошивки.

Затем ЦП выделяет и конфигурирует PRM, устанавливая пару регистров, специфичных для модели (MSR). Затем внутри PRM создаются кэши страниц анклава (EPC), содержащие метаданные с базовыми адресами, размером анклава и информацией о безопасности данных.

Наконец, ЦП создает криптографический хэш начального состояния анклава и регистрирует другие последующие состояния. Этот хэш позже используется для аттестации с помощью криптографических ключей и аппаратного корня доверия.

После инициализации анклав может размещать пользовательские приложения.

Насколько безопасны доверенные среды выполнения?

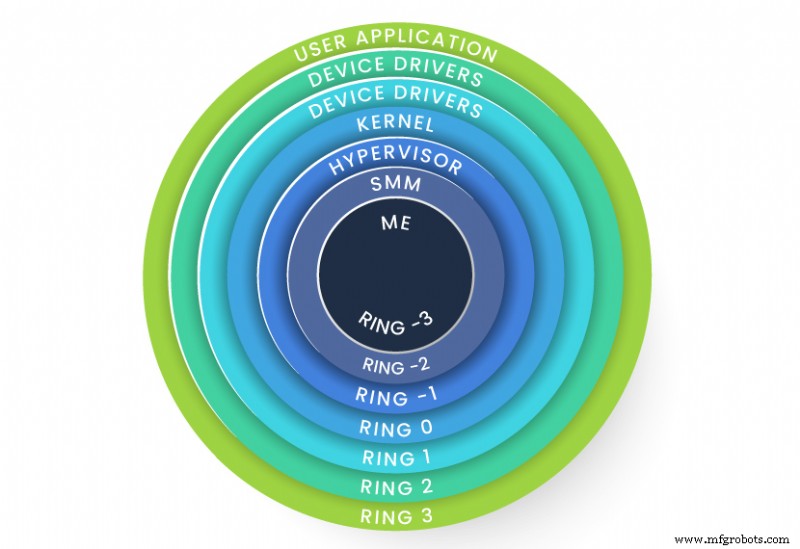

Чтобы лучше всего объяснить, насколько безопасен TEE, нам сначала нужно обратиться к кольцам привилегий ЦП. .

Ключи шифрования традиционно хранились в приложениях на уровне кольца 3. Эта модель ставит под угрозу секреты, защищенные в приложении, после того, как оно будет скомпрометировано.

В современных архитектурах кольца привилегий выходят за рамки ядра и гипервизора и распространяются на режим управления системой (SMM) и механизм управления (ME). Это позволяет ЦП защищать память, используемую TEE, уменьшая поверхность атаки до самых низких уровней оборудования и запрещая доступ всем, кроме самых высоких уровней привилегий.

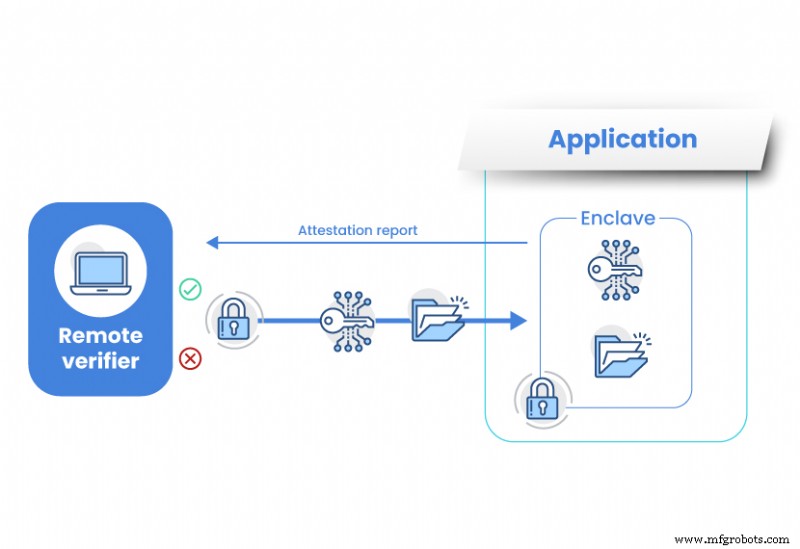

Еще одним ключом к функциональности и безопасности TEE является аттестация. . Посредством аттестации вся платформа и анклав измеряются и проверяются, прежде чем будут переданы какие-либо данные.

Например, анклав может запросить локальный отчет у себя или другого анклава на той же платформе и использовать отчет для проверки и проверки данных. Точно так же удаленный верификатор может запросить отчет об аттестации, прежде чем запрашивать какие-либо конфиденциальные данные из анклава. После установления доверия они могут обмениваться ключами сеанса и данными по защищенному каналу, невидимому для внешних сторон.

Поскольку незашифрованные секреты никогда не покидают TEE, безопасные анклавы защищают данные от:

- Другие приложения на хосте

- Основная ОС или гипервизор

- Системные администраторы

- Поставщики услуг

Даже владелец инфраструктуры и другие лица, имеющие физический доступ к оборудованию, не могут получить доступ к данным.

Безопасные анклавы в конфиденциальных вычислениях

Чтобы обеспечить безопасную и стандартизированную обработку частных рабочих нагрузок в различных облачных средах, в 2019 году Linux Foundation сформировала сообщество под названием Консорциум конфиденциальных вычислений (CCC). С момента своего основания члены CCC работали над ускорением внедрения облачных вычислений и обеспечением открытого сотрудничества.

Благодаря высокому уровню защиты данных, которые они предлагают, аппаратные безопасные анклавы лежат в основе этой инициативы.

Благодаря конфиденциальным вычислениям, поддерживаемым TEE, организации могут защитить все, от одного криптографического ключа до целых рабочих нагрузок, пока используются их приложения.

Почему следует использовать конфиденциальные вычисления?

Сегодня секреты выходят далеко за рамки паролей и охватывают крайне конфиденциальную и незаменимую информацию, такую как медицинские записи или биометрические данные.

Конфиденциальные вычисления предлагают предприятиям конкурентное преимущество, защищая эти данные и предотвращая финансовые потери или ущерб репутации. Однако есть и другие варианты использования этой развивающейся технологии.

Многосторонние вычисления

Конфиденциальные вычисления позволяют организациям обрабатывать данные из нескольких источников, не раскрывая базовый код, интеллектуальную собственность или информацию о частных клиентах сторонам, с которыми они сотрудничают. Конкуренция или нет, правительственные организации, медицинские или исследовательские институты могут использовать эту функцию для совместной работы и обмена знаниями в целях федеративного обучения.

Финансы и страхование

Используя конфиденциальные вычисления, финансовые учреждения предотвращают мошеннические действия, такие как отмывание денег. Банк может поделиться подозрительной учетной записью с другим банком в своей сети или за ее пределами, чтобы проверить ее и свести к минимуму вероятность ложных срабатываний.

Страховые компании могут использовать аналогичный подход для предотвращения мошенничества. Они могут обмениваться подозрительными утверждениями друг с другом для распознавания образов. Поскольку конфиденциальные данные хранятся в анклаве, а записи данных используются совместно из разных источников, результаты могут быть получены без раскрытия какой-либо конфиденциальной информации в процессе.

Заключение

Корпоративные инструменты для повышения безопасности постоянно развиваются по мере развития конфиденциальных вычислений. Это стимулирует внедрение, рост и безопасность облачных вычислений, раскрывая весь их потенциал.

Предлагая беспрецедентную защиту конфиденциальных данных и кода во время выполнения, Trusted Execution Environments позволяют организациям повысить уровень безопасности и использовать технологии, готовые к будущему, уже сегодня.

Облачные вычисления

- Использование больших данных и облачных вычислений в бизнесе

- Введение в периферийные вычисления и примеры использования

- Kontron:коммутатор 40 Gigabit Ethernet для использования в суровых условиях

- Обеспечение кибербезопасности и конфиденциальности при внедрении Интернета вещей

- Обеспечение защиты водителя автопарка в эпоху COVID-19

- Роль защиты в обеспечении долговечности машины

- Университеты используют аналитику в реальном времени для обеспечения безопасности студентов

- Варианты использования CI в корпоративной организации

- 5 причин, по которым всем производственным компаниям необходимо использовать большие данные

- Производители в Великобритании могут использовать интеллектуальную автоматизацию для повышения производит…