Определение требований для повышения конфиденциальности во встроенных проектах

По мере того как устройства, подключенные к Интернету, становятся все более распространенными, они создают повышенный риск для конфиденциальности. К счастью, сейчас доступно множество готовых микросхем и сервисов, которые помогают проектам противостоять вторжению и предотвращать несанкционированный доступ к личным данным. Ключ заключается в выявлении конкретных угроз, которые необходимо устранить.

В общих чертах, конфиденциальность подразумевает недоступность указанной информации без разрешения владельца информации. Конфиденциальность предполагает безопасность; информация не может быть конфиденциальной, не сохраняя ее в безопасности. Но это не одно и то же. Безопасность информации также включает предотвращение злонамеренного изменения или уничтожения. В этом смысле информация может быть защищена, но не конфиденциальна.

Существует множество причин для сохранения конфиденциальности информации, и одна из основных - это многочисленные правительственные постановления и требования по всему миру для сохранения конфиденциальности информации, которая может быть связана с отдельным лицом, известная как информация, позволяющая установить личность (PII). Многое из того, что составляет PII, очевидно - такие вещи, как имя человека, адрес, номера учетных записей, местоположение, состояние здоровья, изображения и действия, - все это PII, которые большинство сочли бы заслуживающими конфиденциальности.

Но другие типы информации, которые, возможно, необходимо хранить в безопасности, не столь явно конфиденциальны, потому что информация сама по себе не позволяет установить личность. Однако в сочетании со второй частью информации эта первая часть может стать идентифицируемой, что потребует конфиденциальности. Например, может показаться, что настройка температуры подключенного термостата не требует защиты конфиденциальности. Где-то установлен термостат на 55 градусов. Ну и что? Однако соедините эту настройку с информацией о текущем местоположении термостата, и она внезапно станет личной. Кто-то, зная, что в конкретном доме установлен термостат на 55 градусов, может позволить им сделать вывод, что владельцы в отпуске и ограбление дома относительно безопасно.

В электронных устройствах информация или данные, которые могут потребоваться в безопасности, являются значительными. Как данные в состоянии покоя, то есть в памяти или хранилище, так и данные в движении, проходящие по сети или по проводам и цепям, нуждаются в защите. Если эта защита включает шифрование, что обычно происходит, то ключи шифрования также должны быть защищены. Кроме того, в дополнение к имеющимся или перемещаемым личным данным и ключам разработчикам может потребоваться обеспечить защиту системного программного обеспечения и микропрограмм от несанкционированного доступа, чтобы «злоумышленник» не изменил поведение системы, заставив ее раскрыть информацию, которая должна была оставаться конфиденциальной.

Существует также значительное и постоянно растущее число способов, которыми может быть поставлена под угрозу безопасность электронных данных. Удаленные злоумышленники могут подслушивать сетевые коммуникации. «Человек посередине» может перехватывать передаваемые сообщения и притворяться предполагаемым получателем, передавая сообщения между законными сторонами, чтобы скрыть прерывание. Удаленный злоумышленник также может отправлять сообщения, которые вызывают слабые места в системе, вставляют вредоносное ПО во время подготовки или обновления по беспроводной сети или используют другие уязвимости кода.

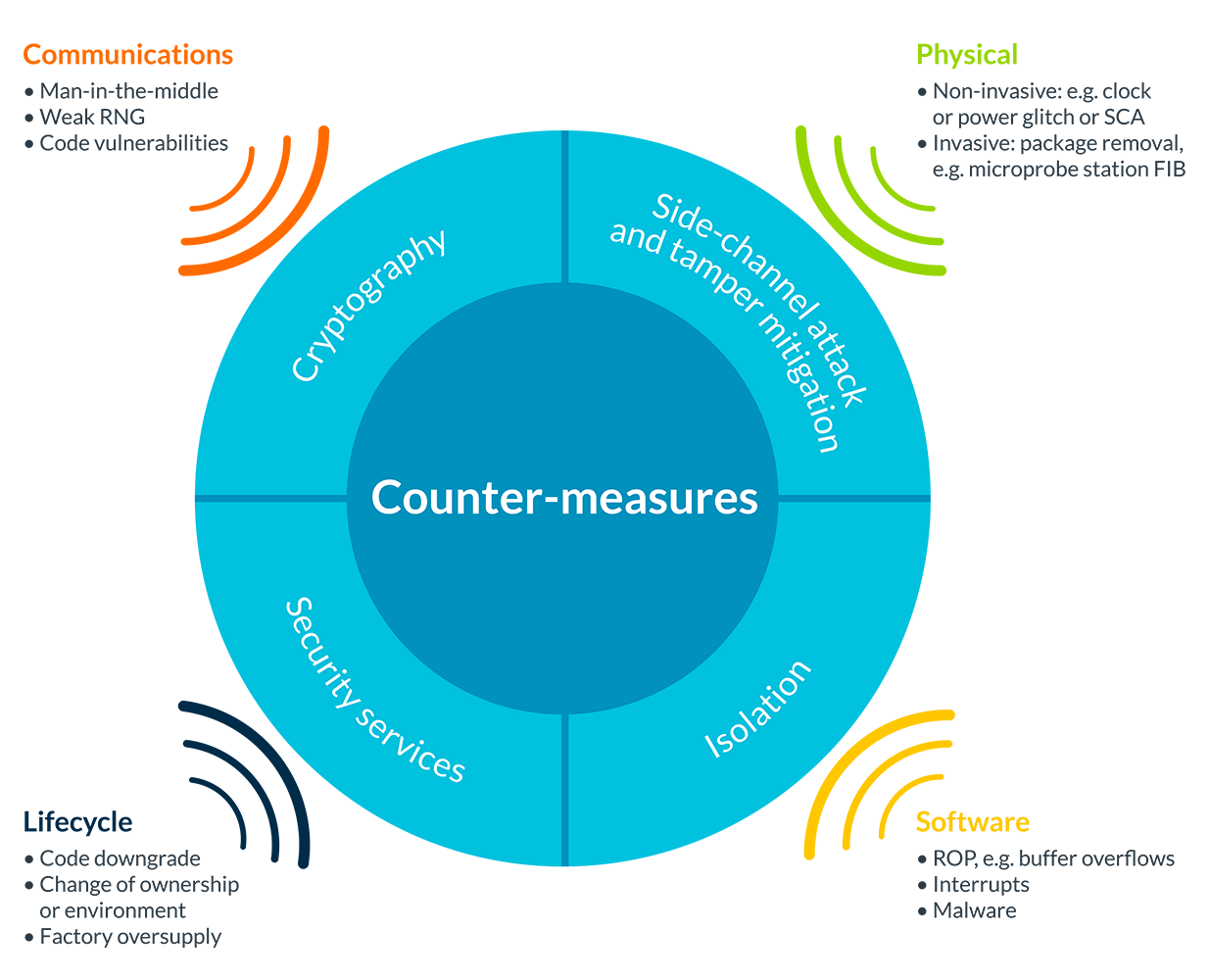

Рисунок 1: Существует множество форм атак, которые могут поставить под угрозу безопасность данных, требуя множества различных мер противодействия. (Источник изображения:ARM)

Если злоумышленник имеет физический доступ или даже находится близко к системе, тогда открываются дополнительные возможности для атаки, как навязчивые, так и ненавязчивые. Зондирование сигнальных шин может выявить конфиденциальную информацию по мере ее прохождения через систему. Мониторинг линий электропередачи или электромагнитного излучения может предоставить информацию, позволяющую восстановить ключи шифрования. Изменение содержимого или даже замена устройств хранения кода также возможны при физическом доступе, как и снятие упаковки, чтобы открыть кристалл для исследования и анализа.

Атаки физического доступа к безопасности данных могут происходить не только после развертывания устройства, но и в другое время. Плохие субъекты могут копировать ключи шифрования или даже клонировать целые системы, например, во время производства и сборки. Затем клон устройства может работать в системе так, как если бы он принадлежал ей, обходя почти все формы безопасности с помощью «внутренней» активности. А как только устройство выводится из эксплуатации и выбрасывается, кто-то может получить его и извлечь информацию на досуге.

Ни один метод не обеспечивает защиту от множества возможных типов атак, а реализация всех возможных методов защиты может быть чрезмерно дорогостоящей. Кроме того, возможности и риск атаки зависят от приложения. Таким образом, разработчики должны тщательно выбирать, какие методы они будут реализовывать. Начать следует до начала детального проектирования с создания модели угроз. Модель должна учитывать не только само устройство, но и подключенные к нему системы. Следует также изучить среду, в которой находятся нормальные рабочие параметры устройства, а также на протяжении всего его жизненного цикла.

При разработке модели угроз разработчики должны предпринять несколько шагов:

-

Определите активы (данные), которые они должны защищать. В целях конфиденциальности это будет включать любую PII, присутствующую или перемещаемую через устройство. Он также должен включать ключи шифрования, если они используются, и может включать микропрограммное обеспечение системы, идентификационные коды, метаданные сообщений и многое другое.

-

Определите типы атак, которым могут подвергаться эти объекты, оцените их вероятность и оцените влияние успешной атаки. Обязательно укажите весь жизненный цикл устройства, включая производство, развертывание и утилизацию. Это поможет определить, какие угрозы достаточно серьезны, чтобы требовать устранения.

-

Определите необходимые контрмеры и стоимость их реализации с точки зрения времени разработки, производительности и стоимости материалов.

Разработанная таким образом модель угроз поможет определить атрибуты проектирования аппаратного и программного обеспечения, необходимые для защиты конфиденциальности данных. К счастью, полупроводниковая промышленность разрабатывает множество устройств и услуг, которые устраняют большинство угроз и предлагают поддержку разработчикам в выборе правильных мер противодействия.

Интернет вещей

- Сортировка меняющихся требований к ИИ

- Совместное моделирование для проектов на основе Zynq

- Готова ли ваша система к IoT?

- Как заставить данные IoT работать на ваш бизнес

- Ключевые проблемы управления конфиденциальностью данных для предприятий в 2021-2023 гг.

- Таблица, данные, лежащие в основе информации

- Носимые устройства на рабочем месте поднимают новые проблемы конфиденциальности для сотрудников и фирм

- Основные тенденции Интернета вещей, на которые следует обратить внимание в 2019 году

- DataOps:будущее автоматизации здравоохранения

- Промышленная автоматизация уступает место автоматизации информации