Как усилить защиту ваших устройств для предотвращения кибератак

Распределенная атака отказа в обслуживании в 2016 г. на Dyn произошла с более чем 100 000 зараженных устройств. DDoS-атаки используют огромное количество незащищенных подключенных к Интернету устройств, чтобы нарушить работу Интернет-служб по всему миру [DYN]. Эта злонамеренная и изощренная атака положила начало серьезным разговорам о сетевой безопасности и высветила уязвимость в устройствах Интернета вещей. Эти зараженные IoT устройства глобально подключаются к частным и государственным сетям, поэтому возникает вопрос:как мы можем защитить наши сети от злонамеренных атак?

Распределенная атака отказа в обслуживании в 2016 г. на Dyn произошла с более чем 100 000 зараженных устройств. DDoS-атаки используют огромное количество незащищенных подключенных к Интернету устройств, чтобы нарушить работу Интернет-служб по всему миру [DYN]. Эта злонамеренная и изощренная атака положила начало серьезным разговорам о сетевой безопасности и высветила уязвимость в устройствах Интернета вещей. Эти зараженные IoT устройства глобально подключаются к частным и государственным сетям, поэтому возникает вопрос:как мы можем защитить наши сети от злонамеренных атак?

В этом блоге мы сосредоточимся на многоуровневой архитектуре и реализации безопасности продукта. Мы обсудим сетевые устройства промышленного Интернета вещей, такие как маршрутизаторы и коммутаторы, а также ужесточение требований для снижения рисков безопасности (особенно когда субъекты хотят избежать утечки данных и вторжения программного обеспечения).

Как отмечалось выше, вредоносные атаки не ограничиваются потребительскими устройствами Интернета вещей. Они также вызывают серьезные разрушительные и финансовые последствия для бизнеса и услуг. Всего несколько месяцев назад завод в Северной Каролине потерял ценное производственное время, когда хакеры развернули испорченное программное обеспечение [Северная Каролина], призванное нарушить его производство и принудить к выплате. Это одна из основных причин утечки данных, согласно оценке, проведенной в исследовании Cost of Data Breach Study за 2017 год [Ponemon].

Разработчики промышленных сетей Интернета вещей должны интегрировать целостность устройств и платформ - политики контроля доступа, возможности обнаружения и устранения угроз на маршрутизаторах, коммутаторы и точки беспроводного доступа, развернутые на предприятиях или вне помещений, для защиты конечных устройств от атак. Неспособность учесть эти ключевые соображения может позволить злоумышленнику получить доступ к промышленному сетевому оборудованию IoT, проложив путь для утечки данных или атак на остальную инфраструктуру. Мы видели это в [Ирландии].

Разработчики промышленных сетей Интернета вещей должны интегрировать целостность устройств и платформ - политики контроля доступа, возможности обнаружения и устранения угроз на маршрутизаторах, коммутаторы и точки беспроводного доступа, развернутые на предприятиях или вне помещений, для защиты конечных устройств от атак. Неспособность учесть эти ключевые соображения может позволить злоумышленнику получить доступ к промышленному сетевому оборудованию IoT, проложив путь для утечки данных или атак на остальную инфраструктуру. Мы видели это в [Ирландии].

Как обсуждалось в обзоре Cisco Trustworthy Systems At-a-Glance [CTS-AAG], ландшафт угроз эволюционировал, и критически важно, чтобы сети были защищены от злонамеренных атак, а также от поддельных и подделанных продуктов. В то время как технологии безопасности продуктов и управления безопасностью распространяются на все уровни модели взаимодействия открытых систем, усиление защиты устройств является начальным и обязательным компонентом надежных систем, который поможет предотвратить несколько типов угроз, таких как:

- Изменения оборудования устройства и несанкционированные устройства - Не открывает дверь для внешнего контроля устройств, подключенных к сети; предотвращает установку поддельного оборудования в сеть, чтобы вызвать ненормальное поведение.

- Изменения программного обеспечения устройства - Предотвращает кражу данных из вредоносных программ.

- Доступ неавторизованных пользователей - Предотвращает неавторизованные пользователи с привилегиями от получения доступа к устройствам и сетевой безопасности.

- Несанкционированный доступ к сети - Блокирует сетевое устройство от взлома, в том числе от перехвата данных до кражи данных, сканирования и разведки сетевых устройств; Атаки типа "человек посередине" (MITM) тайно передают информацию или изменяют связь между двумя сторонами, которые считают, что они напрямую общаются друг с другом.

- DDoS через сетевые протоколы - Запрещает входящий поток данных для задержки обработки действительного трафика; изменение поведения протоколов уровня управления, то есть атаки IPv4 ARP и DHCP для нарушения процесса инициализации хоста, атаки маршрутизации для нарушения или перенаправления потоков трафика, спуфинг уровней 3–4 для маскировки намерений или происхождения трафика, манипуляции с заголовками и фрагментация для уклонения от сети или подавления ее (например, атака Smurf или усиление широковещательной рассылки).

- Вредоносное ПО проникает в приложение - От вирусов до эксплуатации протокола приложений, вредоносные данные могут привести к краже данных, DDoS-атакам или повреждению данных (например, программы-вымогатели и Spectre). С появлением туманных и пограничных вычислений сетевые устройства, на которых размещены приложения, могут столкнуться с обоими.

Так выглядит безопасность сети IIoT и устройств

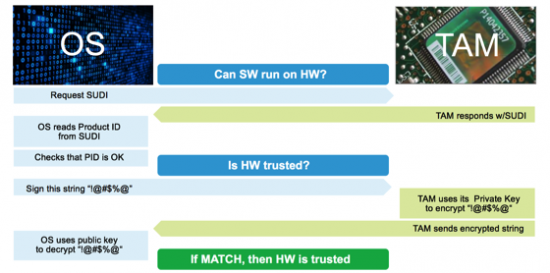

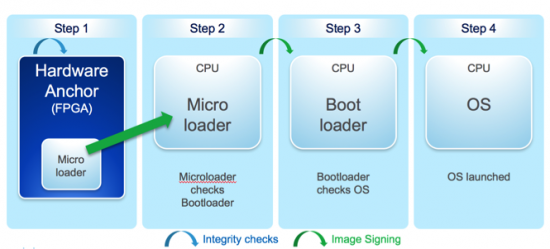

Портфель Cisco Industrial IoT начинается с первоначального проекта продукта, который задокументирован в Cisco Secure Development Lifecycle [CSDL]. Каждая аппаратная платформа включает набор микросхем ACT2, защищенную уникальную идентификацию устройства, совместимую с IEEE 802.1ar, которая содержит идентификационную информацию о продукте и цепочку сертификатов (x.509), предоставленную при производстве. Установленный сертификат обеспечивает якорь доверия для цепочки загрузки, позволяя обнаруживать и восстанавливать целостность загрузочного кода, как показано на рисунке 1.

Целостность программного обеспечения от любых изменений образа бэкдора достигается за счет поддержки подписи образа и безопасной загрузки с такими характеристиками, как:

- Золотые образы загрузчика всегда хранятся на постоянной загрузочной флеш-памяти, доступной только для чтения, которая инкапсулирована эпоксидной смолой и имеет подписанную этикетку с функцией контроля вскрытия.

- Образы загрузчика FPGA подписаны, поэтому они могут быть проверены с помощью Cisco Secure Boot с использованием встроенных сертификатов в ACT2.

Эта система защищает последовательность загрузки от изменения последовательности загрузки, загрузки с альтернативного устройства, обхода проверки целостности или добавления постоянного кода. Каждый шаг загрузки программного обеспечения, как показано на рисунке 2, аутентифицируется предыдущим стеком для обеспечения целостности на всем протяжении всей системы.

Наконец, после загрузки устройства его целостность может быть проверена, как описано в Cisco IOS Software Integrity Assurance [CSIA], в то время как некоторые команды могут различаться в зависимости от платформы.

Следующим шагом является усиление функциональности конфигурации программного обеспечения в соответствии с рекомендациями по усилению защиты Cisco IOS для защиты доступа пользователей и плоскости управления сетью.

Важный вывод:мы не всегда можем быть идеальными. «Вы защищаете от того, что знаете, и уменьшаете риск от того, чего не знаете».

Сообщите нам о проблемах, с которыми сталкивается ваша организация. Не стесняйтесь делиться своими мыслями в комментариях ниже.

Интернет вещей

- Насколько экологично ваше энергопотребление?

- Оценка ИТ-риска - как и почему

- Подключение к Интернету вещей - узкополосные возможности

- 7 важных советов, которые помогут вашей сети IoT оставаться в рабочем состоянии и обеспечивать безопасность

- Интеллектуальная безопасность:как защитить устройства умного дома от хакеров

- Что такое интеллектуальная сеть и как она может помочь вашему бизнесу?

- Как кормить беспроводные сенсорные сети и ухаживать за ними

- Насколько опасна угроза цепных атак на Интернет вещей?

- Четыре типа кибератак и как их предотвратить

- Вредоносные программы атакуют устройства IoT под управлением Windows 7