Аппаратная безопасность DDS - SGX:Часть 1 (Обзор)

Часть 1 составной части Серии

Для защиты критически важных промышленных сред Интернета вещей требуется масштабируемая безопасность, масштабируемая от периферии к облаку, для разных систем и поставщиков. Как ведущий автор стандарта OMG DDS Security, RTI играет ведущую роль в определении требований и сред, необходимых для защиты распределенных сред. Плагины DDS Security обеспечивают надежные, ориентированные на данные механизмы безопасности для данных в сети. RTI Connext DDS Secure - это проверенная и надежная структура подключения, которая защищает системы с помощью гибкой, детализированной безопасности для оптимальной производительности и эффективности, от устройства до облака.

Однако мы признаем, что безопасность - это сложный вопрос. В то время как RTI обеспечила высокий уровень безопасности в программной среде Connext DDS, наша исследовательская группа изучает другие области, чтобы обеспечить более надежную безопасность в IIoT. Имея это в виду, мы рады поделиться с вами некоторыми работами RTI Research, которые исследуют новые и инновационные подходы к безопасности.

В этой серии блогов наш эксперт по безопасности Джейсон Апчерч смотрит не только на программное обеспечение, но и на аппаратные механизмы, которые обеспечивают безопасность ненадежной системы, в которой критическое приложение обрабатывает свои данные. Стремясь расширить границы безопасности, он исследует Intel SGX® в контексте RTI Connext® DDS Micro и подключаемых модулей безопасности.

Итак, приступим.

Что такое SGX и почему это важно?

SGX или Software Guard Extensions - это расширение Intel ISA (архитектура набора команд), которое предоставляет TEE (Trusted Execution Environment) для запуска приложений, содержащих конфиденциальные данные. Хотя это правда, что Intel ISA не доминирует в промышленном IoT (IIoT), у нее есть доля рынка в серверной комнате, а серверная комната часто включается в различные архитектуры IIoT. Более того, эти приложения для обработки данных серверной комнаты с большей вероятностью станут важными целями для злоумышленников, поскольку они могут иметь больший доступ к защищенным данным, чем традиционные конечные точки IIoT. Таким образом, SGX вполне может помочь защитить IIoT или, по крайней мере, его часть. Давайте выясним, почему SGX так важен для пользователей DDS и других разработчиков приложений, которым требуется среда с высоким уровнем безопасности.

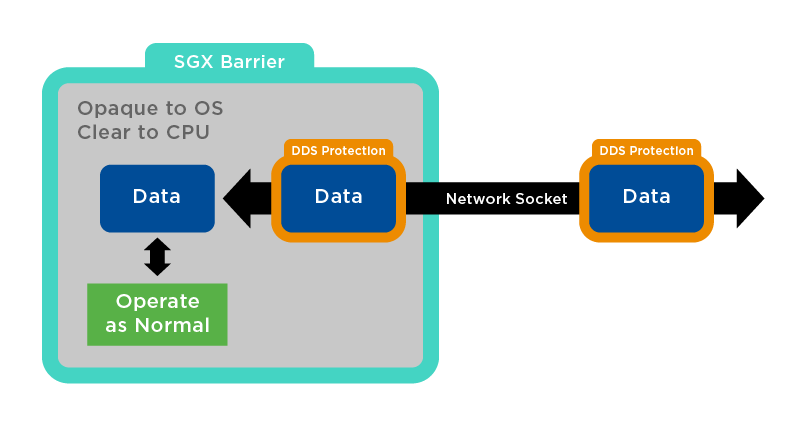

Рис. 1. Безопасность Connext DDS внутри пространства SGX

Защиты по сети может быть недостаточно

Для начала давайте рассмотрим классический академический пример Алисы и Боба о том, как поделиться секретом. История начинается с личной встречи Алисы и Боба, продолжается хитрой Евой, перехватывающей сообщения по сети, и заканчивается проверенным методом обмена секретами. Это основа для безопасного общения, даже если Ева перехватит все сообщения. Проведя несколько крупнейших в мире расследований вторжений, я могу с уверенностью сказать, что никогда не видел, чтобы «Ева» перехватывала зашифрованные сообщения на проводе и собирала секреты. Я также могу с уверенностью сказать, что «Ева» почти всегда получает секреты, которые ей нужны. Эти, казалось бы, противоречивые утверждения могут быть правдой, потому что шифрование сети надежно и, следовательно, редко становится целью атаки.

Чтобы изучить проблему, давайте рассмотрим сценарий, в котором Ева сидит между Алисой и Бобом и может слышать сообщения и даже манипулировать ими по своему желанию. Сценарий предполагает, что Алиса и Боб доверяют друг другу секреты, которыми они делятся; однако на практике это предположение оказывается сильно ошибочным. Диаграмма из учебника на рисунке 2 на самом деле иллюстрирует проблему, поскольку Алиса, по-видимому, общается с Бобом на расстоянии без каких-либо технологий.

Рисунок 2:Учебное пособие по общению Алисы и Боба

Реальность ситуации такова, что для связи Алисы и Боба используется некая форма устройства, и именно здесь наше предположение берет верх. В компьютерной безопасности существует концепция, известная как Trusted Computing Base (TCB). Проще говоря, TCB - это все компоненты (как по отдельности, так и как система), включая программное обеспечение, которым вы должны доверять, чтобы обеспечить некоторую обработку. В нашем классическом сценарии Алисы и Боба мы пытаемся обеспечить обмен секретами на расстоянии. Это правда, что Алиса полагает, что Боб будет делиться с ним секретами, но она также доверяет его вычислительной среде (и своей). В реальном сценарии это совокупность сотен компонентов от различных производителей, которые (а) вероятно, работают под управлением операционной системы с миллионами строк кода; (б) заполнен приложениями, написанными незнакомыми вам людьми; и (c) вероятно связаны с общедоступной сетью, которая позволяет злоумышленникам и автоматически распространяющимся вредоносным программам свободно атаковать систему по своему желанию. Эти системы, мягко говоря, далеки от доверия.

... ситуация аналогична постройке стальной двери с замысловатыми замками в доме с бумажными стенами.

Когда многие в сообществе компьютерной безопасности рекомендуют какую-то новую и лучшую схему шифрования для шифрования связи по сети, это источник циничного юмора. В конце концов, секреты могут быть просто извлечены с небольшими усилиями из источника или места назначения, полностью открытыми, не беспокоясь о шифровании вообще. Я всегда думал, что ситуация аналогична постройке стальной двери с тщательно продуманными замками в доме с бумажными стенами.

Так что же делать? Текущий подход в отрасли в основном сосредоточен на поиске минимальных жизнеспособных компонентов (аппаратного и программного обеспечения), необходимых для выполнения критической задачи, сертификации и / или измерения каждого компонента и изоляции их от других компонентов в системе. На самом базовом уровне этот подход сжимает TCB и проверяет, что ни один компонент внутри TCB не был добавлен или изменен.

Безопасность на конечной точке (и во всех промежуточных точках)

Полезно отметить, что, хотя это и нетривиально, мы достигли той точки в вычислениях, что можно построить безопасную вычислительную среду. Проблема в том, что текущий рыночный спрос на богатую вычислительную среду идет вразрез с безопасной. Даже в IIoT потребность в богатых вычислительных средах не всегда связана с обширными функциональными возможностями, которые они предлагают, а потому, что они популярны и хорошо поддерживаются, а значит, намного дешевле в разработке и обслуживании. Таким образом, большая проблема TCB находит свое отражение в устройствах, которые можно защитить с помощью другого подхода. В ответ на эту проблему промышленность обратилась к созданию систем, которые обеспечивают как многофункциональную операционную систему, так и (каким-то образом) разделенную Trusted Execution Environment (TEE) в одном устройстве.

В большинстве проектов TEE две операционные системы работают параллельно на одном устройстве. Расширенная операционная система выполняет стандартные задачи, а безопасная операционная система - конфиденциальные задачи. Конструкция TEE позволяет переключаться между ними. Коммутатор часто поддерживается и применяется аппаратно. Общие механизмы доверия, такие как корень загрузки цепочки доверия, используются на защищенной стороне, чтобы гарантировать отсутствие несанкционированного кода.

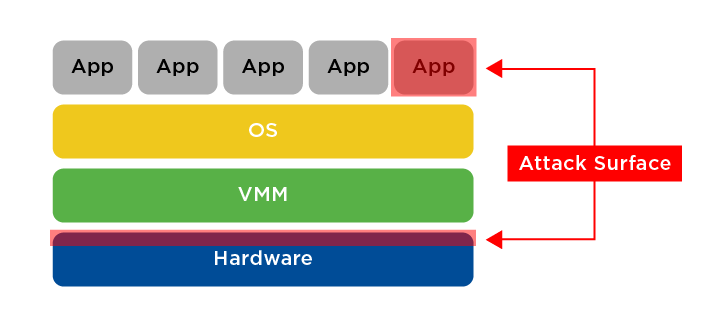

SGX - совсем другое дело. Даже безопасная сторона TCB может быть довольно большой. Корень доверия только гарантирует, что программа не будет изменена при загрузке. Таким образом, его безопасность зависит от методов проверки программного обеспечения для каждой загруженной программы (включая минимальную ОС), а также от надежного процесса загрузки. Intel решила радикально минимизировать TCB. Поверхность атаки в процессоре с поддержкой SGX - это ЦП и приложение. В среде SGX нет ОС, прошивки, гипервизора, другого оборудования или BIOS, которым можно доверять. Единственное программное обеспечение, которому следует доверять, - это само приложение. SGX предоставляет метод, обеспечивающий надежную загрузку этого приложения во многом так же, как и обычная доверенная загрузка, за исключением того, что цепочка доверия состоит всего из трех звеньев (Root Attestation, CPU, Application) вместо довольно длинных цепочек в традиционном безопасном загрузочная система.

Рисунок 3:Поверхность атаки в среде SGX

Рисунок 3:Поверхность атаки в среде SGX

Я экспериментировал с Intel SGX и DDS + Security. Моя цель - запустить приложение DDS в защищенной области ванильного Ubuntu 16.04 с включенным SGX. Идея состоит в том, что защищенная проводная связь DDS будет поступать в ОС Ubuntu, а затем передаваться в защищенное SGX пространство. Защита DDS будет удалена внутри защищаемого пространства. Затем данные могут обрабатываться приложением внутри этой защищенной области, которая непрозрачна для ОС и любых злонамеренных пользователей / программного обеспечения, присутствующих в

Интернет вещей

- Аппаратная безопасность DDS - SGX, часть 3:усиленные службы DDS

- Путь к промышленной безопасности Интернета вещей

- Устранение уязвимостей безопасности промышленного Интернета вещей

- Защита Интернета вещей от кибератак

- Защита вектора угроз Интернета вещей

- Проблема безопасности, создаваемая Интернетом вещей:часть 2

- Проблема безопасности, создаваемая Интернетом вещей:часть 1

- Защита промышленного Интернета вещей:принятие подхода следующего поколения - Часть 2

- Безопасность раскрывает истинный потенциал Интернета вещей

- Серия обзоров UID – Часть III – Будущее UID