Подготовка интеллектуальных датчиков для Интернета вещей

Интернет вещей (IoT) уже знаком большинству из нас. Устройства IoT можно рассматривать как принадлежащие потребительскому, медицинскому или промышленному рынку. Независимо от того, является ли устройство дверным видеозвонком, инсулиновой помпой или промышленным датчиком, пользователь столкнется с двумя серьезными проблемами:1) физически/логически подключить устройство к сети и 2) убедиться, что устройство имеет надлежащие учетные данные для позволить ему взаимодействовать с другими устройствами в той же сети или с сервером (серверами), которые, как ожидается, будут собирать данные устройства. Эти проблемы можно в значительной степени сгруппировать в рамках процесса, известного как подготовка.

Базовая подготовка

Самая большая проблема в процессе инициализации — это возможность обеспечить безопасность устройства и подключения к сети/серверу. Это во многом зависит как от методов асимметричного, так и от симметричного шифрования, а также от наличия цифровых сертификатов.

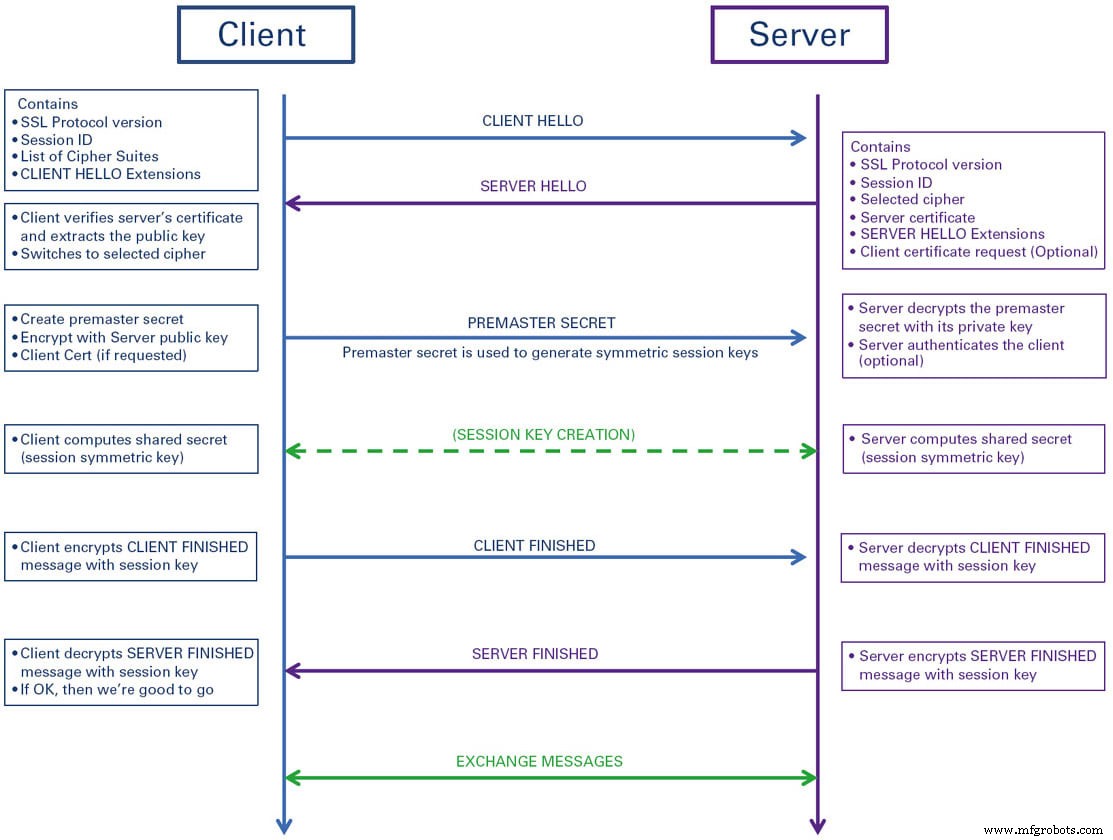

В случае асимметричного шифрования существует математически связанная пара открытого и закрытого ключей. Если что-то зашифровано открытым ключом, то расшифровать это может только закрытый ключ. Это отличается от симметричного шифрования, при котором один и тот же ключ используется как для шифрования, так и для расшифровки сообщения. Симметричное шифрование требует меньше ресурсов (например, меньше битов в ключе, что приводит к более быстрому шифрованию) для обеспечения большей безопасности, чем при асимметричном шифровании. Однако симметричное шифрование требует, чтобы ключи обменивались таким образом, чтобы злоумышленник не мог их увидеть. Обычно используется открытый ключ получателя для шифрования предварительного ключа, его отправка получателю, а затем получатель использует свой закрытый ключ для расшифровки предварительного ключа и создания общего сеансового ключа. Таким образом обмен ключами Диффи-Хеллмана позволяет использовать более быстрое и надежное симметричное шифрование с использованием рукопожатия, использующего асимметричное шифрование.

Первое требование для подготовки состоит в том, чтобы устройство IoT имело уникальный механизм идентификации. Это может быть частью производственного процесса устройства, в котором идентификационный чип является частью списка материалов, или тем, что делают многие производители микропроцессоров в наши дни — запись уникальной идентификации с открытым и закрытым ключами в процессор при производстве. Это называется предоставлением во время цепочки поставок.

Мы видим, что основные шаги, используемые для подготовки устройств IoT либо внутри предприятия, либо с поставщиками услуг, такими как Amazon Web Services, Google Cloud или Microsoft Azure, следуют одному и тому же процессу:

<ол тип="1">-

Создайте на сервере запись, включающую метаданные для устройства IoT. Это может включать серийный номер или другой уникальный идентификатор устройства, местоположение устройства и другие данные, которые помогают предприятию, использующему устройство IoT, понять его роль.

-

Если устройство IoT имеет уникальный идентификационный чип, такой как доверенный платформенный модуль (TPM), или иным образом имеет набор открытых и закрытых ключей, установленных во время производства, то это создание ключа уже выполнено. Однако если набор ключей еще не существует, программа установки может создать его с помощью таких инструментов, как OpenSSL. Или, если используется один из поставщиков облачных услуг, поставщик услуг обычно имеет механизм генерации ключей. Открытый и закрытый ключи должны быть сохранены на устройстве, а закрытый ключ должен быть помещен в какое-то защищенное хранилище, чтобы предотвратить его считывание с устройства в полевых условиях. По соображениям безопасности рекомендуется, чтобы ключи имели длину не менее 2048 бит или больше, если используются алгоритмы на основе RSA, или 256 бит или больше для алгоритмов на основе эллиптических кривых.

-

Во время активации устройство генерирует запрос на подпись сертификата (CSR) и отправляет этот CSR в центр сертификации (CA) для подписания. Центром сертификации обычно является доверенная третья сторона, такая как Digicert, GlobalSign или даже поставщик облачных услуг. Устройство отправляет свой открытый ключ и некоторые метаданные в CSR, а ЦС создает сертификат уровня защищенных сокетов (SSL) (обычно сертификат X.509). Он подписывает этот сертификат закрытым ключом центра сертификации, прежде чем отправить его обратно на устройство. Получив сертификат, устройство может участвовать в рукопожатии безопасности транспортного уровня (TLS), которое может установить зашифрованную ссылку на сервер. Поскольку сертификат подписан закрытым ключом доверенной третьей стороны, мы можем утверждать, что устройство, контролирующее закрытый ключ, связанный с открытым ключом в сертификате, известно и ему доверяют.

-

Также можно создать «самоподписанный» сертификат. Если, например, устройство было изготовлено собственными силами и используется только производителем, нет необходимости во внешнем центре сертификации для его сертификации. Используя такие инструменты, как OpenSSL, производитель может сгенерировать пару открытого/закрытого ключа и сертификат и скопировать их в защищенное хранилище на устройстве, когда устройство сходит с производственной линии.

-

С ключами и сертификатом устройство теперь может подтверждать свою личность поставщику услуг, инициируя безопасную ссылку через TLS или версию TLS для дейтаграмм, известную как DTLS. Рукопожатие TLS/DTLS устанавливает симметричный ключ шифрования, который можно использовать для последующей безопасной передачи данных между устройством и поставщиком услуг, чтобы устройство могло быть зарегистрировано, а данные сохранялись в записи, созданной поставщиком услуг на шаге 1.

Рукопожатие используется для осуществления безопасного обмена ключами для установления симметричного канала шифрования. Как только связь установлена, данные могут быть переданы с устройства на сервер, не опасаясь компрометации в результате кибератак. Например, атаки «человек посередине» (MITM), когда посредник перехватывает передачу данных, будут предотвращены, поскольку у нарушителя отсутствует симметричный ключ, используемый при массовом шифровании. Более новые версии рукопожатия TLS (TLS 1.3) значительно сокращают этот обмен сообщениями, чтобы обеспечить передачу данных с устройств в системы сбора данных с меньшей задержкой.

Массовая подготовка

До этого момента обсуждение подготовки было сосредоточено на привлечении человека к работе с одним устройством или небольшим количеством устройств. Безопасность также в значительной степени сосредоточена на использовании шифрования и способности человека подтвердить подлинность устройства, вынув его из оригинальной упаковки. Однако при работе в промышленных масштабах это требование физического участия человека нецелесообразно.

Например, многие из новых интеллектуальных зданий содержат тысячи датчиков, в том числе датчики внешней освещенности, датчики качества воздуха, микрофоны для определения занятости помещения, датчики температуры и влажности, и это лишь некоторые из них. Если бы человеку пришлось настраивать каждое из этих устройств вручную, это быстро превратилось бы в полноценную работу. Однако необходимо обеспечить подлинность этих устройств и их учетные данные безопасности. Итак, как можно настроить устройства массово без вмешательства человека?

Во-первых, мы должны понимать, что к промышленным IoT-устройствам по-прежнему предъявляются два основных требования, которые обсуждались в начале. Оператору необходимо связать устройства с сетью и проверить подлинность устройств и их безопасность, прежде чем предоставить им доступ к серверу или поставщику услуг, который собирает и анализирует выходные данные датчиков. Физическое подключение к сети будет зависеть от средств связи, а возможность подтверждения личности потребует использования цифровых сертификатов. Чтобы поддерживать массовую подготовку, лучше всего включить пару открытого/закрытого ключа и сертификат устройства в цепочку поставок, чтобы устройство готово к созданию запроса на подпись сертификата и обработке рукопожатия подготовки.

Естественно, многие устройства IoT будут использовать какой-либо беспроводной протокол, особенно если речь идет о новых приложениях. Существует множество вариантов, включая сотовую связь, Wi-Fi, Zigbee, LoRaWAN, SigFox и другие. Однако, если мы обновляем устаревшее приложение, все еще возможно, что могут использоваться Ethernet, RS-485, ProfiBus или многие другие старые проводные технологии. В случае проводных интерфейсов получить доступ к сети можно так же просто, как подключить кабель к устройству. Однако беспроводные протоколы несколько сложнее.

Если подключение осуществляется через сотовое соединение, обеспечением, вероятно, занимается оператор сотовой связи в виде карты модуля идентификации абонента (SIM) или одного из новых встроенных модулей eSIM. Когда оператор берет идентификатор International Mobile Equipment Identity (IMEI) устройства и связывает его с конкретной SIM-картой/eSIM в своих внутренних базах данных, у оператора есть уникальные средства для идентификации устройства. Это уникальное удостоверение используется для проверки устройства как законного члена сети оператора связи и для обеспечения подготовки устройства по радиоканалу. Таким образом, имея список номеров IMEI и связанных с ними SIM/eSIM, все устройства могут быть активированы/инициализированы без дальнейшего вмешательства человека. Такой же подход можно применить к другим беспроводным технологиям, подобным сотовым, таким как LoRaWAN.

Такие технологии, как Bluetooth mesh, которые все чаще используются в умных зданиях, также имеют встроенную стратегию обеспечения, основанную на тех же концепциях пары открытого/закрытого ключа и цифрового сертификата, встроенного в устройство. Благодаря четко определенному протоколу инициализации и связанным с ним безопасным рукопожатиям новое устройство может быть безопасно добавлено в сеть за миллисекунды без участия человека. Такой же сценарий подготовки можно найти в ряде вариантов подключения к Интернету вещей.

Заключительные мысли о подготовке IoT

Подключение и подготовка ваших устройств в вашей сети требует серьезного внимания к безопасности и процессу подготовки. К счастью, благодаря учетным данным безопасности цепочки поставок и новым протоколам и методам обеспечения этот процесс может быть выполнен с минимальным участием человека и значительно меньшим временем, чем требовалось в прошлом. Автоматическое создание сертификатов и четко определенные протоколы безопасности могут гарантировать, что наши устройства имеют действительную идентификацию и всегда будут использовать безопасное создание ключей и зашифрованную связь между собой и серверами/поставщиками услуг.

Крупные поставщики облачных услуг тщательно продумали свои механизмы подготовки с четко определенными этапами подготовки и протоколами. К сожалению, каждый поставщик услуг использует свой набор API и подходов. Однако общий процесс подготовки у поставщиков одинаков и может быть легко автоматизирован для случаев массового развертывания. Есть также множество компаний, которые фокусируются на устройствах обеспечения IoT и подходах к автоматизации, если для предприятия необходимы устаревшие или внутренние инфраструктуры. Таким образом, несмотря на то, что каждый, будь то потребитель или предприятие, рано или поздно должен будет рассмотреть вопросы выделения ресурсов, вы, по крайней мере, сможете извлечь выгоду из существующих подходов и не будете прокладывать новые пути.

Эта статья написана Майком Андерсоном, архитектором встраиваемых систем и отраслевым консультантом. Для получения дополнительной информации свяжитесь с г-ном Андерсоном по адресу Этот адрес электронной почты защищен от спам-ботов. У вас должен быть включен JavaScript для просмотра. или посетите http://info.hotims.com/82319-160 .

Датчик

- Упрощение масштабной подготовки IoT

- Интеллектуальные данные:следующий рубеж в Интернете вещей

- Интернет вещей:лекарство от роста расходов на здравоохранение?

- Что означает IoT для умной фабрики?

- Интернет вещей меняет правила игры в области обслуживания автопарка

- Поиск окупаемости умного производства

- Путь к взаимосвязанной умной фабрике для OEM-производителей медицинского оборудования

- Материал для следующего поколения интеллектуальных датчиков

- Что 5G сделает для IoT/IIoT?

- Инновационные сенсорные приложения IoT прокладывают путь в будущее