Повышение конфиденциальности и безопасности в жизненном цикле интеллектуального счетчика

Интернет вещей (IoT) быстро растет. Возможность удаленного управления устройствами и получения ценной информации о данных ведет нас к тому, что, как ожидается, к 2035 году будет триллион подключенных устройств, которые будут передавать на порядки больше данных, чем мы видим сегодня. Одна из областей, где мы наблюдаем значительный рост количества подключенных устройств, - это умные счетчики. По данным iHS Markit, ожидается, что расходы на расширенную измерительную инфраструктуру (AMI) вырастут до 13 миллиардов долларов в 2023 году по сравнению с 9 миллиардами долларов в 2018 году. Компании, обеспечивающие наше тепло, свет и воду, получают выгоду от автоматических считываний показаний счетчиков, точного выставления счетов, плюс возможности удаленного подключения и отключения - все с меньшими ресурсами, чем было возможно раньше.

Но этот беспрецедентный рост создает постоянно расширяющуюся поверхность атаки для киберпреступников, которые могут атаковать важную инфраструктуру или проникать и красть информацию у частных лиц и предприятий. Например, злоумышленники использовали вредоносную программу Crash Override, чтобы получить контроль над энергосистемой Украины в декабре 2016 года и отключить 30 подстанций, затемнить город Киев и снизить его мощность до одной пятой.

Угрозы безопасности могут принимать самые разные формы на протяжении всего срока службы интеллектуального счетчика. Утилиты должны учитывать различные факторы и быть готовыми к различным векторам атак, чтобы обеспечить защиту своих клиентов. Например, атака по побочному каналу включает отслеживание и анализ потребления данных с помощью анализа корреляционной мощности (CPA) для получения учетных данных и доступа к инфраструктуре. Поставщики энергии и производители оригинального оборудования (OEM) должны обеспечить безопасность от устройства до облака. Им также необходимо иметь возможность обновлять микропрограммное обеспечение по беспроводной сети (OTA), чтобы обеспечить отказоустойчивость в течение всего жизненного цикла устройства. Итак, как коммунальные компании могут обеспечить безопасность и конфиденциальность своих интеллектуальных измерений для всех заинтересованных сторон?

Важные данные об использовании клиентов, некоторые из которых могут быть личной информацией (PII), хранятся внутри счетчиков, а это означает, что безопасность интеллектуального счетчика имеет прямое влияние на конфиденциальность. Эти данные могут использоваться коммунальными предприятиями для прогнозирования спроса на энергию, настройки реакции спроса и предложения рекомендаций по потреблению энергии. Доступ к этим данным должен быть ответственным, а управление ими должно осуществляться в соответствии с рядом нормативных актов, например Общим регламентом защиты данных Европейского Союза (GDPR). Такое применение политик требует основы для надежных данных с безопасностью, встроенной в сбор данных, аналитику данных и само устройство. Для этого требуется корень доверия к устройствам, доступ на основе аутентификации, а также шифрование данных при хранении и передаче.

Шесть способов, которыми платформа IoT обеспечивает безопасные и частные интеллектуальные счетчики

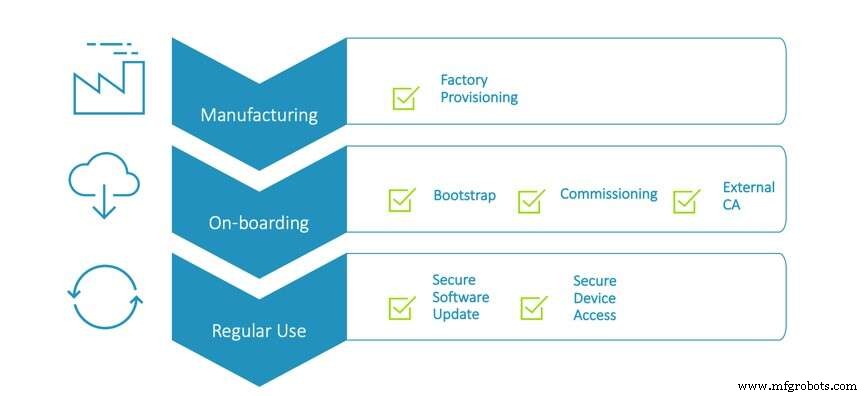

Обеспечение безопасности интеллектуальных счетчиков и конфиденциальности данных требует подхода к жизненному циклу, простирающегося от производства до ввода в эксплуатацию и регулярного использования (рис. 1). Благодаря платформе Интернета вещей, такой как платформа Arm Pelion IoT, необходимая поддержка жизненного цикла интегрирована в возможности управления устройствами и контроля доступа платформы. В следующих разделах описываются шесть способов, которыми платформа IoT отвечает требованиям безопасности жизненного цикла, столь важным для обеспечения конфиденциальности.

Рисунок 1. Пример жизненного цикла защищенного устройства. (Источник:платформа Arm Pelion IoT)

1. Обеспечение корня доверия для большого объема развертывания интеллектуальных счетчиков в масштабе во время заводской подготовки

Производственные мощности, которым поручено производить интеллектуальные счетчики, должны сочетать масштабируемость с отказоустойчивостью, которая обеспечит доверие к устройству и обеспечит надежную основу для жизни счетчика в полевых условиях. Корень доверия (ROT) представляет собой серию функций в защищенном анклаве, которому доверяет операционная система интеллектуального счетчика. Внедрение учетных данных на одно устройство может снизить этот риск, но возможность масштабирования этого процесса до миллионов устройств является ключом к поддержанию баланса между эффективностью и безопасностью. Вопрос о доверии фабрике становится более серьезной проблемой, если учесть, что коммунальные предприятия сами не являются производителями и часто передают производство на аутсорсинг и доверяют OEM-производителям. Так как же сделать стороннюю фабрику «надежной»?

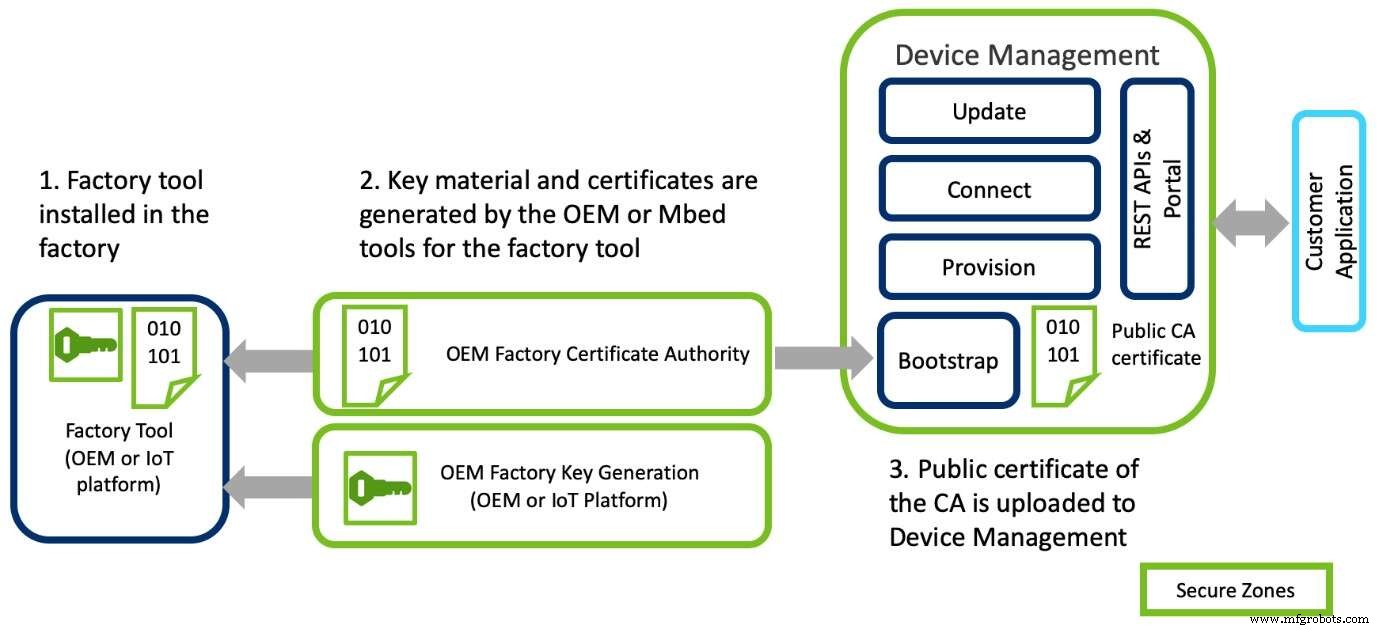

Доверие создается управляющими сертифицирующими органами, которые ссылаются на платформу IoT, начальную загрузку и облегченные серверы M2M (LwM2M). Ряд инструментов, предоставляемых поставщиком платформы IoT, предлагает линейный процесс настройки центра сертификации (ЦС), который гарантирует, что только счетчики, обладающие сертификатом, подписанным ЦС, и открытым ключом могут установить соединение между устройством и его устройством. менеджер.

щелкните, чтобы увеличить изображение

Рис. 2. Пример безопасной заводской подготовки (Источник:платформа Arm Pelion IoT)

После того, как центр сертификации настроен и связан с индивидуальной учетной записью производителя, заводская линия готова к массовому предоставлению устройств. Этот пятиэтапный процесс включает:

-

Внедрение изображения программного обеспечения

-

Создание ключей устройства (диаграмма выше), сертификатов и параметров конфигурации для устройства

-

Использование фабричного инструмента для внедрения сгенерированных ключей, сертификатов и параметров конфигурации в устройство на производственной линии

-

Использование диспетчера конфигурации ключей и API-интерфейсов клиента заводского конфигуратора (FCC) на устройстве для проверки информации

-

Завершение процесса подготовки и блокировка кода FCC в производственном образе, чтобы гарантировать невозможность доступа к нему после подготовки

2. Надежные подключения к сети при подключении

Как упоминалось ранее, OEM-производители, производящие интеллектуальные счетчики, часто могут быть на один шаг от конечного пользователя, а это означает, что часто требуется гибкость в процессе предоставления услуг для соответствия их существующим процессам. Например, некоторые предпочитают создавать свои ключи и сертификаты собственными силами, прежде чем объединять их в служебную программу заводского конфигуратора (FCU). FCU находится в заводской линии и работает вместе с заводским инструментом производителя для настройки и ввода в устройство учетных данных, которые, в свою очередь, проверяют рабочие параметры интеллектуального счетчика. В качестве альтернативы некоторые предпочитают вводить инъекцию непосредственно в устройство. Хотя первый метод более эффективен, оба одинаково безопасны.

Поскольку OEM-производитель не знает, где на этапе производства будет развернут интеллектуальный счетчик, или учетная запись, с которой он будет связан, важно, чтобы возможное соединение с сетью было надежным действием. Поэтому производители и коммунальные предприятия используют предварительные общие ключи (PSK), включающие список регистрации. Этот процесс проверяет уникальный идентификатор на соответствие учетных данных данным регистрации в конкретной учетной записи управления устройствами, после чего устройство назначается этой учетной записи. Это происходит только в том случае, если идентификатор устройства совпадает с идентификатором, загруженным на портале IoT поставщика услуг.

Пакеты PSK предоставляют как устройствам, так и платформе IoT общий ключ, который был надежно предоставлен в устройство и составляет самый базовый уровень безопасности. Это считается базовым, потому что существует риск того, что учетные данные будут переданы в интеллектуальный счетчик во время производства, а конфиденциальный список учетных данных, хранящийся на серверах, может быть скомпрометирован, в результате чего миллионы счетчиков и пользовательские данные будут открыты. Однако инфраструктура открытых ключей (PKI) - более безопасный подход.

PKI представляет собой введение между устройством и платформой IoT и добавляет уровень асимметричной криптографии, который привязывает криптографическую подпись к третьей стороне, которая аутентифицирует счетчик. Использование этой третьей стороны - гораздо более безопасный способ аутентификации, поскольку учетные данные создаются только на самом устройстве и больше нигде не существуют.

Обеспечивая такой уровень гибкости для OEM, любой достойный партнер IoT будет поддерживать безопасность и обеспечивать уникальную идентичность на этапе начальной загрузки. Взаимодействие происходит как часть передачи данных с Bootstrap Server по зашифрованной связи безопасности транспортного уровня (TLS), которая предназначена для предотвращения перехвата, взлома или подделки сообщений.

Интернет вещей

- Интеллектуальные данные:следующий рубеж в Интернете вещей

- Кибербезопасность и Интернет вещей:безопасность Интернета вещей, ориентированная на будущее

- Секреты инфраструктуры Интернета вещей с умным городом

- Обеспечение кибербезопасности и конфиденциальности при внедрении Интернета вещей

- Проблемы безопасности сетей связи нового поколения

- Будущее связано, и мы должны защитить его

- Несбыточная мечта умной фабрики

- Являются ли Интернет вещей и облачные вычисления будущим данных?

- Рост умных сельских предприятий и потребителей

- Будущее интеграции данных в 2022 году и далее