NSX-V и NSX-T:основные отличия

Современные центры обработки данных используют физические серверы с гипервизорами для запуска виртуальных машин. Таким образом, виртуализация обеспечила рентабельность и улучшенную масштабируемость. Благодаря виртуализированным сетевым решениям, таким как программное обеспечение VMware NSX, концепция сети приобрела новое значение.

Программно-определяемая сетевая модель, или SDN, предоставляет все необходимые функции для создания сложных сетевых конфигураций. SDN обеспечивает высокий уровень безопасности и обеспечивает беспрепятственное масштабирование без существенных изменений физической сети благодаря своей гибкости.

В этой статье рассматривается, что такое VMware NSX, и различия между VMware NSX-V иVMware NSX-T .

VMware NSX

На рынке виртуализации VMware является одним из самых громких имен. Компания предлагает множество продуктов для виртуальных рабочих станций, виртуализации сетей и платформ безопасности.

VMware NSX — это расширенное решение SDN в двух вариантах:

- NSX-V

- NSX-T

Что такое VMware NSX?

NSX — это программно-определяемая сеть. решение VMware, созданное для удовлетворения быстрорастущих потребностей в сети центров обработки данных. Основная функция заключается в обеспечении создания и управления виртуализированной сетью с помощью NSX Manager, компонента NSX Data Center. Кроме того, VMware NSX предоставляет важные функции сетевой безопасности для обеспечения безопасности виртуальной среды.

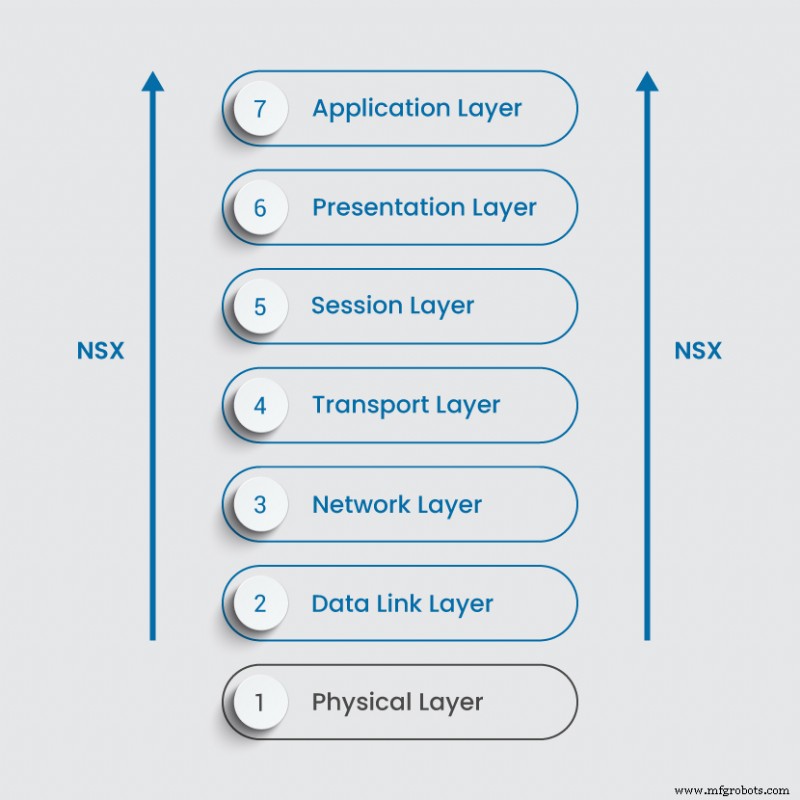

При использовании NSX не требуется никаких изменений в базовом оборудовании. Подготовка сети и соединение между виртуальными сетями абстрагируются от оборудования, подобно тому, как работают виртуальные машины. NSX виртуализирует коммутаторы, маршрутизаторы, брандмауэры и другие сетевые службы от уровня 2 до уровня 7 модели OSI.

Этот процесс экономит время, усилия и затраты, позволяя крупным компаниям централизовать и автоматизировать управление сетью и контроль. В зависимости от выбранного вами продукта VMware NSX подходит для всех типов инфраструктуры:

- Многооблачные среды

- Локальные центры обработки данных

- Серверы без ПО

- Контейнерные рабочие нагрузки

Читайте ниже, чтобы узнать о различиях между NSX-V и NSX-T.

Что такое NSX-V?

Архитектура NSX-V (V как в vSphere ) включает перенастройку развертывания, быструю подготовку и уничтожение виртуальных сетей по требованию. Этот продукт зависит от VMware vSphere и соединения с vCenter. После сопряжения NSX-V с vCenter интеграция с vSphere становится бесшовной.

Недостатком является то, что вы не можете иметь несколько vCenter с NSX-V. Возникает вопрос:а что если у меня более одного vCenter? В этом случае у вас должно быть несколько диспетчеров NSX, что может быть затруднительно в многооблачных средах. Обслуживание может стать громоздким и требовательным. По мере того, как компании переходят к облаку для обработки рабочих нагрузок, решение VMware NSX-V оказывается неподходящим для многих клиентов. NSX-V теперь является устаревшим продуктом VMware и заменяется на NSX-T.

Что такое NSX-T?

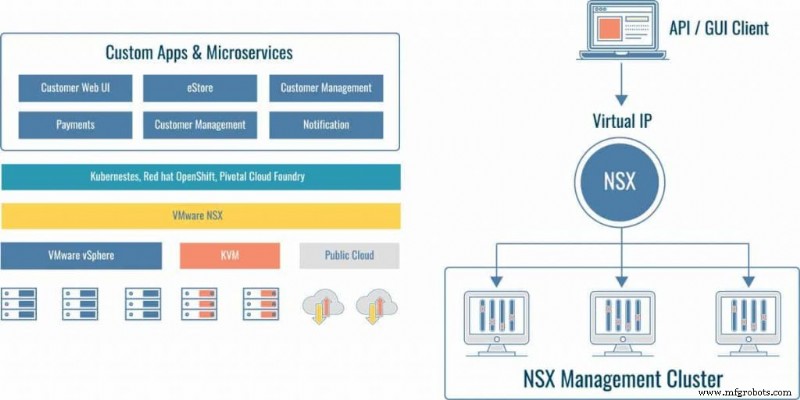

VMware NSX-Transformers является преемником NSX-V и предлагает варианты для создания гибкой инфраструктуры SDN. Продукт обеспечивает виртуализацию сети для физических и контейнерных рабочих нагрузок, мультиоблачных сред и сред с несколькими гипервизорами. NSX-T поддерживает облачные приложения, стек сетевой виртуализации для OpenStack, Kubernetes, KVM, Docker и т. д.

Многие считают NSX-T обновлением NSX-V. Это правда, что основная идея обоих продуктов одинакова. Однако VMware построила NSX-T с нуля, и то, что скрывается за ней, полностью отличается от NSX-V.

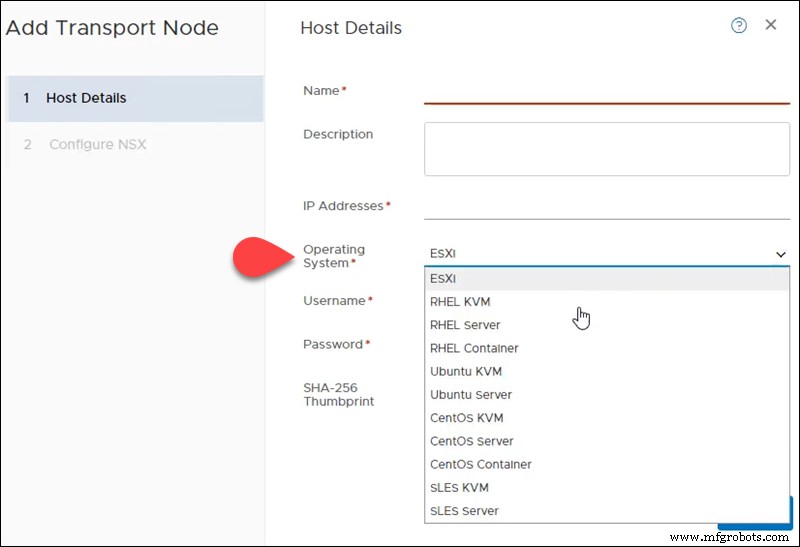

Основное преимущество заключается в том, что NSX-T можно развернуть в гетерогенных средах. с множеством различных компонентов. NSX-T не находится в рамках развертывания vCenter. Вы можете иметь несколько серверов vCenter и использовать один диспетчер NSX в качестве единого окна для управления виртуальной сетью. Или вам вообще не нужно развертывать vCenter. Вместо этого вы можете выбрать ESXi в качестве операционной системы, например, в графическом интерфейсе NSX-T.

NSX-V против. Интерфейс NSX-T

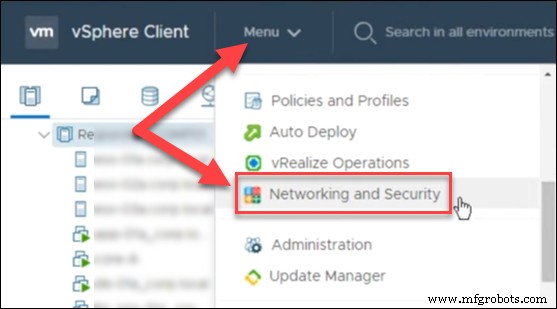

Нет выделенного интерфейса NSX-V с таким именем. С NSX-V установка идет плагин, который интегрируется в vCenter Server. Поэтому, чтобы получить доступ к параметрам графического интерфейса для NSX-V, вы должны войти в свой экземпляр vSphere и выбрать раздел Сеть и безопасность. вариант.

Например, это раздел в веб-клиенте vSphere. для NSX-V:

Если этот параметр не отображается в вашем графическом интерфейсе, значит, используемая вами учетная запись не имеет необходимых разрешений. Только пользователь, подключивший NSX Manager к vCenter Server, получает доступ с правами администратора предприятия. Все остальные учетные записи имеют только служебные права, и им должны быть назначены соответствующие разрешения.

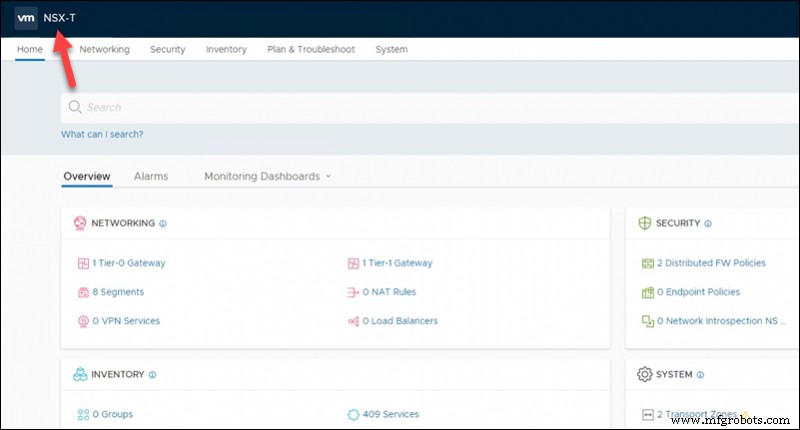

NSX-T имеет собственный интерфейс, отделенный от vCenter, который называется NSX-T Manager. Это означает, что вам не нужно входить в vCenter для управления архитектурой NSX-T.

Когда вы входите в диспетчер NSX-T, на домашней странице отображаются сведения о сети, безопасности, системе и инвентаризации, сигналы тревоги и т. д.

В веб-клиенте NSX-T Manager вы можете просматривать свои vCenter или добавлять новые для извлечения ресурсов. Именно здесь NSX-T превосходит NSX-V благодаря возможности управления сетью и автоматизации безопасности на нескольких vCenter.

Основные компоненты NSX

Основные компоненты VMware NSX:

- Менеджер NSX

- Контроллер NSX

- NSX Edge

Диспетчер NSX

NSX Manager — это основной компонент, используемый для настройки, управления и мониторинга всех компонентов NSX через графический интерфейс. В REST API конфигурация и управление объектами согласованы.

NSX Manager позволяет развертывать контроллеры, граничные распределенные маршрутизаторы и создавать сертификаты. В NSX-V NSX Manager работает с одним сервером vCenter как с одной виртуальной машиной. В случае с NSX-T NSX-T Manager можно подключить к нескольким vCenter, например, как виртуальную машину KVM или ESXi.

NSX Edge

VMware Шлюз пограничных служб NSX (ESG) является частью VMware vCenter Server и предоставляет основные сервисы шлюза, такие как:

- DHCP

- NAT

- VPN

- Балансировка нагрузки

- Периметральный брандмауэр

- Динамическая маршрутизация

NSX Edge обеспечивает подключение между изолированными и общими сетями и прямое подключение между виртуальными машинами. Помимо маршрутизации восток-запад, эта услуга позволяет арендаторам подключаться к общедоступным сетям, обеспечивая соединение север-юг. Использование NSX Edge позволяет создавать виртуальные границы для рабочих нагрузок, компонентов и клиентов.

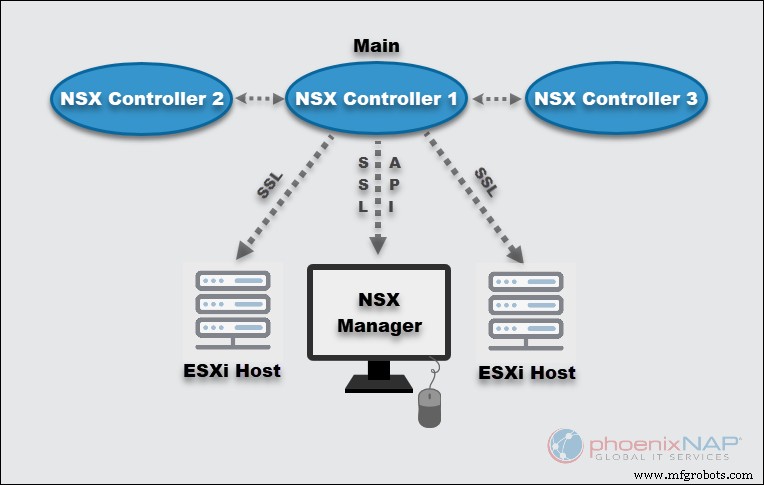

Контроллеры NSX

NSX Controller — это распределенная система управления состоянием и центральная точка управления для логической коммутации и маршрутизации. Контроллеры содержат всю информацию о хостах, виртуальных машинах, распределенных логических маршрутизаторах и сетях VXLAN.

Это виртуальное устройство имеет решающее значение для установки и мониторинга масштабируемых и высокодоступных виртуальных сетей. Независимо от размера программно-определяемого центра обработки данных VMware требуется ровно три контроллера в NSX-T для обеспечения необходимой избыточности.

NSX Controller использует соединение Secure Sockets Layer для подключения к хостам ESXi и SSL API для взаимодействия с NSX Manager.

Возможности NSX

И NSX-V, и NSX-T преследуют одну и ту же цель:предоставить функции для развертывания виртуальных сетей поверх физической сети.

Вот некоторые из функций NSX:

- Распределенная логическая маршрутизация и коммутация, а также другие функции, перечисленные выше в разделе NSX Edge.

- Подробный мониторинг и статистика

- Качество обслуживания

- Автоматизация на основе API

- Программное наложение

- Улучшенный пользовательский интерфейс

Однако у этих двух инструментов есть много различий, и они построены как два разных продукта. . NSX-V не может работать с несколькими vCenter и сильно зависит от vSphere.

С другой стороны, NSX-T — это кроссплатформенное решение, которое работает с несколькими экземплярами vCenter и разными средами. Последние функции NSX-T также включают миграцию с NSX-V на NSX-T и распределенные IDS/IPS.

Изучите приведенную ниже сравнительную таблицу и разделы с подробными сведениями о функциях, чтобы лучше понять различия между NSX-V и NSX-T.

Сравнение VMware NSX-V и NSX-T

| Сравнение функций | NSX-V | NSX-T |

|---|---|---|

| Основные функции | NSX-V предлагает широкий набор функций, таких как реконфигурация развертывания, быстрое выделение ресурсов и уничтожение любой виртуальной сети по запросу. Это позволяет одному виртуальному коммутатору подключаться к нескольким хостам в кластере с помощью распределенного коммутатора vSphere. | NSX-T предоставляет пользователям гибкую программно-определяемую инфраструктуру. Он подходит для создания облачных сред приложений. Это также обеспечивает простоту операций в сети и безопасности. Имеет встроенную поддержку нескольких облаков, сред с несколькими гипервизорами и рабочих нагрузок без операционной системы. |

| Происхождение | Первоначально выпущенный в 2012 году NSX-V построен на основе среды VMware vSphere. | NSX-T происходит из экосистемы vSphere, но он создан с нуля и предназначен для решения некоторых задач, не предусмотренных NSX-V. |

| Покрытие | Архитектура NSX-V была построена с учетом локальных (физическая сеть) развертываний vSphere и одного сервера vCenter. | NSX-T расширяет охват, включая несколько гипервизоров, контейнеров, облачных сред и серверов без операционной системы. NSX-T имеет некоторые ограничения с пробелами, касающимися микросегментации. |

| Поддержка гипервизора | Поддерживается стек сетевой виртуализации vSphere. | В дополнение к стеку vSphere NSX-T также поддерживает OpenStack, Docker, KVM, Kubernetes и т. д. |

| Миграция | Миграция с NSX-T на NSX-V невозможна. | NSX-T Manager имеет встроенную утилиту миграции для пользователей, которые хотят перейти с NSX-V на NSX-T. |

| Работа с NSX Manager | NSX-V Manager работает только с одним сервером vCenter. Работает на ОС Photon. | NSX-T Manager поддерживает работу с несколькими vCenter одновременно. Работает в операционной системе Ubuntu. |

| Развертывание | Можно развернуть только как виртуальную машину ESXi. | NSX-T Manager действует как автономное решение и может быть развернут как виртуальная машина ESXi или KVM. |

| Маршрутизация | NSX-V использует безопасность на границе сети и службы шлюза, которые используются для изоляции виртуализированных сетей. NSX Edge устанавливается как в качестве логического распределенного маршрутизатора, так и в качестве шлюза пограничных служб. | Маршрутизация NSX-T предназначена для облачных сред и использования в нескольких облаках. Он предназначен для вариантов использования с несколькими арендаторами и для гетерогенных сред. |

| Протоколы инкапсуляции наложения | NSX-V использует протокол инкапсуляции VXLAN | NSX-T использует Geneve, более продвинутый протокол |

| Режимы репликации логического коммутатора | Одноадресная, многоадресная, гибридная | Одноадресная передача (двухуровневая или головная) |

| Использование виртуальных коммутаторов | Распределенный коммутатор vSphere (VDS) | Открыть vSwitch (OVS) или N-VDS |

| Двухуровневая распределенная маршрутизация | Недоступно | Доступно |

| Подавление APR | Доступно | Доступно |

| Интеграция для проверки трафика | Доступно | Недоступно |

| Настройка схемы IP-адресов для сегментов сети | Вручную | Автоматически |

| Распределенный брандмауэр на уровне ядра | Доступно | Доступно |

В таблице показана сводка сравнения функций NSX-V и NSX-T. Читайте дальше, чтобы узнать больше о различиях между двумя решениями.

Маршрутизация

Оба решения VMware NSX обеспечивают возможности динамической маршрутизации, превосходящие возможности физических маршрутизаторов. Однако различия в маршрутизации между NSX-V и NSX-T многочисленны.

В основе лежит NSX-T. разработан с учетом многопользовательской облачной среды. Поскольку конфигурация маршрутизатора поставщика и арендатора требует изоляции, в NSX-T была введена поддержка многоуровневой маршрутизации:

<ол тип="1">NSX-V ESG (Edge Services Gateway) предоставляет необходимые службы DHCP, NAT, VPN и DLR (распределенные логические маршрутизаторы) для изоляции виртуальных сетей. Таким образом, NSX обеспечивает связь между виртуальными машинами с меньшим количеством сетевых переходов, чем при традиционной маршрутизации. Однако из-за отсутствия поддержки многоуровневой маршрутизации и мультиарендности NSX-V отстает от NSX-T.

Логическое переключение и мост в NSX

В NSX-V и NSX-T используются оверлейные сети, имитирующие обычные виртуальные локальные сети и упрощающие управление сетью за счет логического переключения и мостового соединения. Функциональность аналогична физической сети.

С NSX-V , логические коммутаторы связаны с VXLAN для инкапсуляции и направления трафика виртуальных машин в физическую сеть. Обеспечивая мост уровня 2 между физической VLAN и логическим коммутатором, NSX-V расширяет набор функций. Это включает в себя связывание физических компонентов с виртуальными, когда полная виртуализация невозможна. NSX-V поддерживает несколько мостов уровня 2.

Подобно своему старому аналогу, NSX-T обеспечивает функциональность наложения с использованием логического переключения, но с более продвинутым протоколом инкапсуляции. Мост L2 в NSX-T требует создания выделенного узла моста. В то время как в NSX-V мостовое соединение происходит на уровне ядра гипервизора, где находится виртуальная машина контроллера.

Оверлейная инкапсуляция в NSX:VXLAN и Geneve

Как и другие функции, NSX-V опирается на более традиционную VXLAN инкапсуляция по сравнению с NSX-T. В виртуальный Ex tensible LAN позволяет создать около 16 миллионов сегментов виртуальной сети, превысив ограничения VLAN и 4094 возможных сетей. Это число помогло крупным организациям более гибко сегментировать виртуальную сеть.

Женева расшифровывается как Generic Network Virtualization Encapsulation и объединяет лучшее из других протоколов инкапсуляции, включая VXLAN и STT. NSX-T полагается на Geneve для доставки информации об идентификаторе виртуальной сети с высокой пропускной способностью и меньшим использованием ресурсов. Geneve — это гибкий протокол, который позволяет включать другие метаданные по мере развития сетей.

Безопасность и микросегментация

Как NSX-V, так и NSX-T позволяют организациям разделять центры обработки данных на логические сегменты сетевой безопасности и обеспечивать защиту приложений на уровне рабочей нагрузки. Таким образом, вы можете детально определить политики сетевой безопасности. Вы можете сегментировать виртуальный ЦОД по объектам и хостам vCenter, именам или функциям ВМ или с помощью IP-адресов, портов и т. д.

Решения NSX используют распределенный брандмауэр на уровне гипервизора для обработки всех сетевых параметров и политик безопасности. Вы можете использовать пользователей и группы AD для определения правил, в которых развернут контроллер домена AD (ADDC).

Однако NSX-T предлагает больше функций безопасности и более детализированное приложение правил безопасности, чем NSX-V. Тем не менее, все функции безопасности NSX рассчитаны на непрерывную автоматизацию, чтобы избежать ограничений, связанных с ручной настройкой и обслуживанием.

Варианты развертывания

Процесс развертывания для обоих продуктов очень похож, однако между функциями NSX-V и NSX-T есть много различий. Вот некоторые критические несоответствия в развертывании:

- При использовании NSX-V обеспечивается тесная интеграция с VMware vSphere и vCenter. Экземпляр NSX Manager развертывается только как виртуальная машина ESXi и должен быть зарегистрирован в vCenter. С другой стороны, вы можете развернуть NSX-T на виртуальной машине KVM или ESXi, при этом vCenter не требуется. Кроме того, поддерживаются несколько диспетчеров NSX.

- В отличие от NSX-T, где диспетчер и контроллер включены в один и тот же виртуальный компонент, для диспетчера NSX-V необходимо развернуть контроллер NSX.

- NSX-T позволяет развернуть кластер из трех контроллеров NSX для повышения избыточности.

- Невозможно использовать стандартные виртуальные коммутаторы с NSX-V, поскольку для этого требуется развернуть vDS. NSX-T использует новую технологию виртуальных коммутаторов N-VDS или Open vSwitches (OVS) для узлов KVM.

Лицензирование NSX

Хорошая сторона лицензирования NSX-V и NSX-T заключается в том, что VMware не разделяет продукты. Если у вас уже есть лицензия NSX-V, вы можете начать использовать NSX-T, когда будете готовы.

Решение теперь называется VMware NSX Data Center и имеет следующие версии:

- Стандартный

- Профессиональный

- Дополнительно

- Предприятие плюс

В связи с ростом удаленной работы VMware также представила Удаленный офис Филиала. издание (РОБО).

Выбор между NSX-V и NSX-T

Основные различия между NSX-V и NSX-T системы очевидны в таблице и разделах выше. Первая тесно связана с экосистемой VMware vSphere. Другой не ограничен, не привязан к конкретной платформе или гипервизору.

Чтобы определить, какой вариант NSX лучше для вас, рассмотрите вариант использования каждого продукта.

Выбор NSX-V

Этот продукт по-прежнему допустим в следующих случаях использования NSX-V:

- Для локальных рабочих нагрузок без нескольких гипервизоров.

- Если в вашем центре обработки данных используется только VMware vSphere.

- Если в вашей ИТ-среде используется более одного экземпляра vCenter.

- Если вам не нужна локальная инфраструктура с высокой избыточностью и несколькими диспетчерами NSX.

Выбор NSX-T

VMware NSX-T с множеством обновлений и улучшений обогнал NSX-V практически во всех случаях. Варианты использования NSX-T охватывают следующее:

| Безопасность | Автоматизация | Многооблачная виртуальная сеть | Поддержка облачных приложений |

|---|---|---|---|

| Блокировка важных приложений | Быстрое развертывание полнофункциональных приложений. | Поддержка многооблачных сред | Расширенные сетевые функции и функции безопасности для микросервисов и контейнерных приложений. |

| Защита отдельных рабочих нагрузок | Интеграция с другими инструментами автоматизации. | Межсайтовая виртуализация сети для быстрорастущих компаний. | Политики безопасности для каждого контейнера |

| Логическое создание DMZ | Автоматическое применение политики безопасности и правил доступа при переносе ВМ в другие подсети. | Расширение от одного до нескольких центров обработки данных. | Встроенная сеть уровня 3 между контейнерами |

| Micro-segmentation for granular security policies | Consistent and error-free network configuration and management | <тд> <тд>

Conclusion:VMware NSX Provides a Strong Network Virtualization Platform

NSX-T and NSX-V both solve many virtualization issues, offer full feature sets, and provide an agile and secure environment. NSX-V is the original network and security virtualization platform that was the king of the hill for many years. As businesses are grow, there are fewer companies with single on-premises data centers and more cloud-based IT environments.

This is where NSX-T steps in. Its constant expansion of features and multi-site and cloud support is making NSX-V obsolete. Now, VMware labels their NSX solution as VMware NSX Data Center. With the necessary tools for moving and handling your data, regardless of the underlying physical network, NSX helps you adjust to the constant changes in applications.

The choice you make depends on which NSX features meet your business needs. If you are in the market for NSX, contact us for more information and NSX-V to NSX-T migration. Keep reading our blog to learn more about different tools and to find the best solutions for your networking requirements.

Облачные вычисления

- Постоянная гибкость:ключ к успеху корпоративного ИТ-мониторинга облачного мониторинга

- Ethernet - ключ к автономному транспортному средству

- Ключ № 1 к успеху надежности

- Ключ к успеху CMMS:поиск лидера CMMS

- JDK против JRE против JVM:ключевые различия

- Java против C# — 10 ключевых различий между Java и C#

- Java против Python:ключевые различия между Java и Python?

- Различия между ПЛК и RTU

- Различия между G-кодом и M-кодом

- Обработка на станках с ЧПУ и 3D-печать:ключевые отличия, которые вам нужно знать