Программа-вымогатель катализирует революцию в области промышленной безопасности

Взлом программы-вымогателя Colonial Pipeline стоил 4,4 миллиона долларов выкупа и еще миллионы упущенной выгоды , репутационный ущерб и контроль со стороны правительства.

Взлом программы-вымогателя Colonial Pipeline стоил 4,4 миллиона долларов в виде выкупа и еще миллионы в виде упущенной выгоды, репутационного ущерба и правительственной проверки. После атаки рост количества и серьезности кибератак вынуждает федеральные агентства стимулировать пересмотр кибербезопасности. Но за призывами правительства к переменам стоит борьба отраслей за цифровую революцию.

Хотя существуют приложения автоматизации на основе данных, распространенные в промышленных секторах, эти инновации сосуществуют с рабочими процессами, которые обмениваются данными через буфер обмена и тратят часы или даже дни и недели на ожидание сбора, распространения информации от партнеров и принятия соответствующих мер.

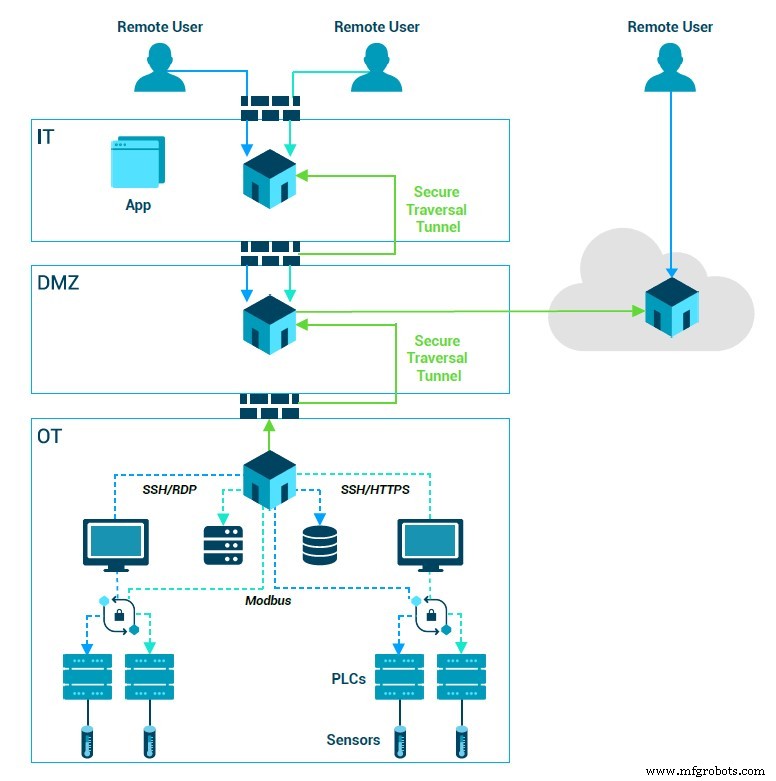

Схема системы с нулевым доверием .

Теперь, с указом Байдена об улучшении состояния кибербезопасности страны, 100-дневным планом по обеспечению безопасности стареющей энергосистемы и новой директивой Министерства внутренней безопасности для трубопроводов США, отрасли, которые еще не полностью внедрили современные технологии, находятся в стадии разработки. настоятельно рекомендуется совершенствовать процессы и технологии кибербезопасности для защиты операций - проблема, решение которой может быть сложным и дорогостоящим.

Для многих операций эта задача кажется столь же сложной, сколь и необходимой. Устранение проблем безопасности, унаследованных от объединения нового и устаревшего оборудования (распространенный и часто необходимый подход в промышленном мире), требует большего, чем просто готовое новое решение безопасности; это требует совершенно нового мышления.

Безопасность больше нельзя рассматривать как просто оборонительную тактику. Напротив, это следует понимать как основу для перехода к «умной» инфраструктуре - видение, которое циркулирует уже почти десять лет, но стало более популярным в теории, чем на практике.

Например, концепция интеллектуальной электросети выглядит примерно так:

Электрические подстанции управляются устройствами Интернета вещей, которые могут общаться с администраторами, партнерами и клиентами в режиме реального времени; различные энергетические активы - ветер, вода, солнечная энергия, атомная энергия и ископаемое топливо - автоматически смешиваются для оптимизации производства и распределения; Во всех энергоемких помещениях, таких как центры обработки данных или большие офисные здания, а также жилые дома, установлены интеллектуальные термостаты, которые используют машинное обучение для оптимизации отопления и охлаждения, снижения затрат и энергопотребления.

Хотя эти идеи не новы, потребовалась серия громких кибератак, чтобы доказать, что это видение интеллектуальной сети (или любой подключенной инфраструктуры) основано на достаточном уровне кибербезопасности.

Например, единственный способ включить полностью автоматическую регулировку напряжения на электрической подстанции или обмениваться данными в режиме реального времени с термостатами, уличными фонарями и системами отопления офисов - это обеспечить безопасность этих взаимодействий. В противном случае крупномасштабные инвестиции в оцифровку инфраструктуры создадут слишком много кибер-уязвимостей, чтобы окупиться.

Дункан Грейтвуд

Теперь, когда мы знаем, что кибербезопасность является важным компонентом интеллектуальной инфраструктуры, что дальше? Согласно недавнему распоряжению Байдена, стратегия безопасности, которая может дать ответ, является полным отходом от традиционных моделей. Директива побуждает операторов использовать архитектуру нулевого доверия, современную альтернативу безопасности на основе периметра.

Вы можете думать о нулевом доверии как о том, чтобы запереть каждую дверь в свой дом, включая холодильник, кладовую и микроволновую печь, при этом каждый член семьи имеет уникальный ключ доступа к каждому месту. Это контрастирует с традиционным подходом к обеспечению безопасности, при котором обычные замки с одним главным ключом размещаются на передней и задней дверях.

В рамках этой архитектуры с нулевым доверием администраторы служебных программ будут предоставлять каждому пользователю, устройству и приложению свою уникальную идентификацию с определенными протоколами доступа. И в случае, если киберпреступник все-таки проникнет, система изолирует эту сущность и настроит свои средства управления, чтобы предотвратить дальнейший доступ к ней.

Именно из-за отсутствия детального контроля такие инциденты, как взлом программы-вымогателя Colonial Pipeline, могут легко перерасти в точку, когда операция будет вынуждена прекратить работу, и поэтому почти каждую неделю мы видим, как новая крупномасштабная кибератака наносит вред еще одной критической операции.

Благодаря стратегии нулевого доверия, реализованной для защиты всего, от систем 20-летней давности без паролей и шифрования до будущих устройств Интернета вещей с цифровой идентификацией, операторы начнут ощущать преимущества цифровой трансформации. Они получат легкий удаленный доступ, эффективный обмен данными и удобное сотрудничество с партнерами - все это станет результатом тактики, которая ранее считалась чисто оборонительной и дорогостоящей.

Обладая полномочиями и стимулами для принятия другого подхода, администрация Байдена не просто повышает роль безопасности в создании интеллектуальной инфраструктуры; это новое определение того, что значит быть в безопасности. В процессе, возможно, даже не осознавая этого, они побуждают индустриальный мир начать новую собственную цифровую революцию.

- Дункан Грейтвуд - генеральный директор Xage

>> Эта статья изначально была опубликована на нашем дочернем сайте EE Times.

Интернет вещей

- Устранение уязвимостей безопасности промышленного Интернета вещей

- Повышение стандартов качества с помощью промышленной революции 4.0

- Модернизация системы кибербезопасности

- Революция в области промышленного переоснащения

- Защита промышленного Интернета вещей:возрастающая проблема безопасности - Часть 1

- Почему TÜV SÜD считает себя лидером в области промышленной кибербезопасности

- Общие атаки повышают профиль промышленной кибербезопасности

- Тризисное вредоносное ПО обнаружено на дополнительном производственном объекте

- Контрольный список безопасности ICS

- Почему безопасность промышленной автоматизации должна быть в центре внимания