Безопасность для IoT:чему Industrial IoT может научиться из недавней DDoS-атаки?

Атака Mirai DDoS (распределенный отказ в обслуживании) в прошлую пятницу выявила фундаментальную слабость текущих развертываний IoT и показала абсолютную необходимость новых моделей безопасности. Атака DDoS была направлена против потребительского IoT-устройства, но есть много параллелей между Consumer IoT и Industrial. В этой атаке были задействованы десятки миллионов IP-адресов [i], огромное и беспрецедентное количество устройств. К сожалению, похоже, что это было довольно легко осуществить, тем более что исходный код ботнета Mirai легко доступен. Основным инструментом для взлома множества потребительских устройств IoT (камеры с доступом в Интернет, видеорегистраторы и т. Д.) Был набор паролей по умолчанию, установленных производителем. [ii] Сколько человек сталкивались с паролями по умолчанию на работающих промышленных устройствах? Или, может быть, лучше спросить, сколько людей когда-либо сталкивались с измененным паролем? Последних, вероятно, будет легче сосчитать.

Атака Mirai DDoS (распределенный отказ в обслуживании) в прошлую пятницу выявила фундаментальную слабость текущих развертываний IoT и показала абсолютную необходимость новых моделей безопасности. Атака DDoS была направлена против потребительского IoT-устройства, но есть много параллелей между Consumer IoT и Industrial. В этой атаке были задействованы десятки миллионов IP-адресов [i], огромное и беспрецедентное количество устройств. К сожалению, похоже, что это было довольно легко осуществить, тем более что исходный код ботнета Mirai легко доступен. Основным инструментом для взлома множества потребительских устройств IoT (камеры с доступом в Интернет, видеорегистраторы и т. Д.) Был набор паролей по умолчанию, установленных производителем. [ii] Сколько человек сталкивались с паролями по умолчанию на работающих промышленных устройствах? Или, может быть, лучше спросить, сколько людей когда-либо сталкивались с измененным паролем? Последних, вероятно, будет легче сосчитать.

Легко подумать, что эта конкретная атака не может принять такую же форму в промышленной сети. Существует множество различий в дизайне сети, типах используемых устройств, управлении сетью и контроле доступа. Однако стратегия, использованная в этой атаке, очень актуальна для промышленных приложений. Использовать одно или несколько взломанных устройств, которые не являются основной целью, чтобы вывести из строя другое устройство или всю сеть - нам необходимо спланировать защиту от этого типа атак.

У этой атаки есть несколько ключевых характеристик, особенно в отношении устройств, с которых она была запущена:

-

Устройства развертываются в удаленных и трудных для управления местах. Обновления программного обеспечения носят спорадический характер, если они вообще происходят.

-

Устройства работают без прямого обслуживания или вмешательства оператора. «Администраторы», если они вообще участвуют, просто установите и забудьте.

-

Устройства имеют доступ к более широкой сети и обмениваются данными в сети.

-

Устройство может быть легко взломано.

-

Данные в сети зависят от уровня сетевой или транспортной безопасности и не являются безопасными по своей сути.

-

Взломанные устройства были не конечной целью, а средством достижения другой цели. Это означает, что у производителей устройств мало стимулов тратить деньги на разработку безопасных систем.

Похоже ли это на промышленную сеть, с которой вы работали? Мне это нравится.

Хотя нам хотелось бы думать, что промышленные устройства и сети обладают большей безопасностью, чем эта, к сожалению, это не так. Нам нужно только взглянуть на атаку 2015 года на системы SCADA распределения электроэнергии в Украине в качестве доказательства. Промышленные сети полагались в первую очередь на анонимность и изоляцию от общедоступных сетей для своей безопасности. Но по мере того, как все больше устройств используется в промышленных приложениях и все больше частных сетей подключается к Интернету, этого уже почти недостаточно. Доступ к этим сетям не всегда является прямой атакой, но может быть результатом физического взлома (например, атаки Stuxnet), которая может открыть брешь в брандмауэрах безопасности для дальнейшего взлома устройств. Не говоря уже о непреднамеренно скомпрометированных сетях из-за плохо спроектированного программного обеспечения. Система Интернета вещей должна разрабатываться с учетом того, что в сети будут присутствовать злоумышленники, от которых мы не сможем избавиться. Используемые технологии и стандарты должны быть разработаны для смягчения потенциально неблагоприятного воздействия таких субъектов. Итак, какое решение?

Хотя нам хотелось бы думать, что промышленные устройства и сети обладают большей безопасностью, чем эта, к сожалению, это не так. Нам нужно только взглянуть на атаку 2015 года на системы SCADA распределения электроэнергии в Украине в качестве доказательства. Промышленные сети полагались в первую очередь на анонимность и изоляцию от общедоступных сетей для своей безопасности. Но по мере того, как все больше устройств используется в промышленных приложениях и все больше частных сетей подключается к Интернету, этого уже почти недостаточно. Доступ к этим сетям не всегда является прямой атакой, но может быть результатом физического взлома (например, атаки Stuxnet), которая может открыть брешь в брандмауэрах безопасности для дальнейшего взлома устройств. Не говоря уже о непреднамеренно скомпрометированных сетях из-за плохо спроектированного программного обеспечения. Система Интернета вещей должна разрабатываться с учетом того, что в сети будут присутствовать злоумышленники, от которых мы не сможем избавиться. Используемые технологии и стандарты должны быть разработаны для смягчения потенциально неблагоприятного воздействия таких субъектов. Итак, какое решение?

Первое требование - закрепить сами устройства; отрасли необходимо улучшить и разработать системы для подписи и защиты всего, от аппаратных микросхем до ОС, библиотек и приложений, у которых есть разрешение на запуск. Это фундаментально. Безопасность «снизу вверх» должна быть нормой для этих сетей. Цепочка доверия, безопасная загрузка и безопасные операционные системы, использующие надежное подписанное программное обеспечение, должны быть требованием для работы в промышленных сетях.

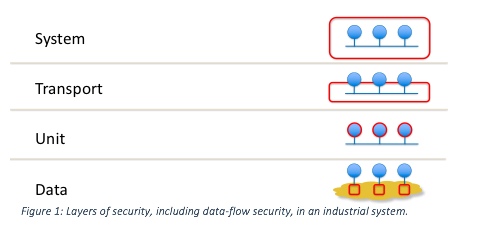

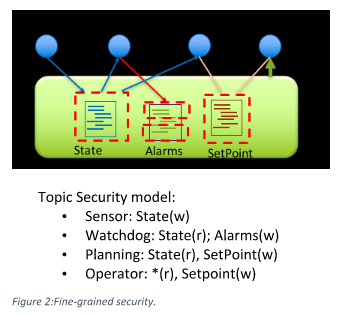

Однако мы не можем считать, что все устройства в сети безопасны и должны планировать работу в случае взлома устройств или приложений. Данные имеют решающее значение для работы промышленной сети, и безопасность должна быть фундаментальным качеством любых данных.

Существует ли стандарт, который делает безопасность частью инфраструктуры, простой в реализации, но при этом очень надежный? Да, стандарт OMG Secure DDS и RTI Connext® DDS Secure - именно такое решение. RTI Connext DDS основан на стандарте OMG Secure DDS и включает такие функции, как:

- Обнаружение аутентификации

- Управление доступом, ориентированное на данные

- Криптография

- Пометка и ведение журнала

- Отсутствие отказа от авторства

- Безопасная многоадресная передача

Более того, он не зависит от транспорта и построен на основе архитектуры подключаемых модулей. Это означает, что безопасность данных и обмена данными не зависит от используемого сетевого транспорта, и стандартные библиотеки безопасности могут быть заменены (с использованием стандартных API-интерфейсов) в соответствии с требованиями безопасности приложения.

Между подходом Secure DDS и другими решениями сетевой безопасности есть ключевые различия. С DDS:

- Безопасность является частью инфраструктуры и включается в показатели качества обслуживания.

- Он обеспечивает детальный контроль доступа к данным, то, что мы называем безопасностью потока данных, на уровне тематики данных.

- Он позволяет сочетать функции безопасности, которые могут включать в себя шифрование, аутентификацию и контроль доступа, чтобы можно было точно настроить безопасность в соответствии с потребностями темы данных.

- Все это осуществляется путем настройки, поэтому программисту приложений не нужно понимать реализацию безопасности или управлять ею, это может быть выполнено системным архитектором.

Secure DDS - это принципиально иной подход к безопасности, который с самого начала обеспечивает безопасность инфраструктуры. Это дает много положительных преимуществ для простоты использования, производительности и надежности архитектуры безопасности. Но не верьте нам на слово, спросите наших клиентов, которые используют DDS Secure в некоторых из наиболее важных сетевых приложений.

Инструменты существуют, нам просто нужно их использовать и проложить путь для перехода к этой новой парадигме безопасности. Вы можете узнать больше о RTI Connext DDS Secure здесь и, пожалуйста, свяжитесь со мной, если вы хотите узнать больше о решениях RTI для защиты IIoT.

[i] http://www.techrepublic.com/article/dyn-ddos-attack-5-takeaways-on-what-we-know-and-why-it-matters/

[ii] http://www.computerworld.com/article/3134746/security/fridays-iot-based-ddos-attack-has-security-experts-worried.html

Интернет вещей

- Распаковка IoT, серия:проблема безопасности и что вы можете с этим сделать

- Путь к промышленной безопасности Интернета вещей

- Поиск универсального стандарта безопасности IoT

- Устранение уязвимостей безопасности промышленного Интернета вещей

- Защита Интернета вещей от кибератак

- Перспективы развития промышленного Интернета вещей

- Подключение к Интернету вещей - узкополосные возможности

- Что 5G может предоставить подключенному автомобилю?

- Мы закладываем основу для Интернета вещей на предприятии

- Безопасность Интернета вещей:чему мы можем научиться из недавних угроз