Безопасность данных в облачных вычислениях:насколько защищены ваши данные?

Лидерство и партнерство в сфере облачной безопасности

Определения имеют решающее значение; существенно даже. Например, термин «лидерство» определяется просто словарем Google как «действие руководства группой людей или организацией». В phoenixNAP лидерство в своей отрасли является частью нашей ДНК и культуры. Мы определяем лидерство как создание инновационных, надежных, оптимизированных по стоимости решений мирового класса, которые наши клиенты могут легко использовать.

В этом ключе термин «облачная инфраструктура» (или его предшественник «облачные вычисления»), как правило, представляет собой несколько различных сценариев и решений, придуманных чрезмерно усердными маркетинговыми командами. Без четкого определения ясность терминов в лучшем случае запутана. Однако «облачная безопасность» чаще описывается как представляющая проблемы конфиденциальности данных, конфиденциальности, соответствия нормативным требованиям, восстановления, аварийного восстановления и даже жизнеспособности поставщика. Мы стремимся внести в это пространство ясность, конкретику и доверие с помощью наших облачных решений для защиты данных.

Дорога вперед:ландшафт безопасности

По данным Heng &Kim (2016) из Gartner, к 2020 году 60 % предприятий столкнутся с тем или иным сбоем, напрямую связанным с неспособностью их внутренней ИТ-группы эффективно управлять рисками. 87 % из почти 1200 руководителей высшего звена по всему миру, опрошенных E&Y, говорят, что им нужно на 50 % больше средств для борьбы с растущим ландшафтом угроз. Усугубите эту проблему тем фактом, что мы сталкиваемся с глобальной нехваткой специалистов в области технологий и служб безопасности. Эти проблемы напрямую влияют на способность организаций поддерживать и сохранять свои информационные технологии, а теперь и их сотрудников по кибербезопасности.

В то время как отрасль готовится к этой потенциальной эпидемии безопасности, согласно прогнозам, произойдет консолидация огромного числа поставщиков услуг безопасности, а также повышенное внимание и зависимость от инструментов автоматизации и машинного обучения. Несмотря на общественное беспокойство, это может быть не так уж и плохо. Растущая сложность этих инструментов, способность выполнять аналитику и корреляцию во многих измерениях, а также возможности автоматизации могут повысить эффективность или, возможно, улучшить наши защитные возможности.

Ведущие отраслевые поставщики в этой области не стоят сложа руки. Как такой провайдер, phoenixNAP находится в авангарде многих инициатив, от местных до международных. Например, крайне важно, чтобы мы начали прививать знания детям уже в начальной школе, чтобы они проявляли интерес к этой области. Работая с отраслевыми организациями, мы спонсируем мероприятия и занимаем лидирующие позиции в организациях, чтобы поддерживать разработку учебных программ и повышение осведомленности. Мы возглавляем усилия по обмену информацией об угрозах и использованию разрозненных источников данных темной сети для создания прогностического анализа, который можно использовать для раннего выявления векторов угроз. Кроме того, мы сотрудничаем с Вооруженными силами США и Министерством по делам ветеранов США, чтобы предоставить пути для заинтересованных военнослужащих, обеспечить низкий порог входа и специальную систему поддержки, чтобы они могли успешно перейти на кибербезопасность. роли гражданских лиц.

«Лидерство» мы рассматриваем как нашу социальную ответственность и наш вклад в повышение уровня безопасности нашего сегмента рынка.

Почему это имеет отношение к безопасности в облаке?

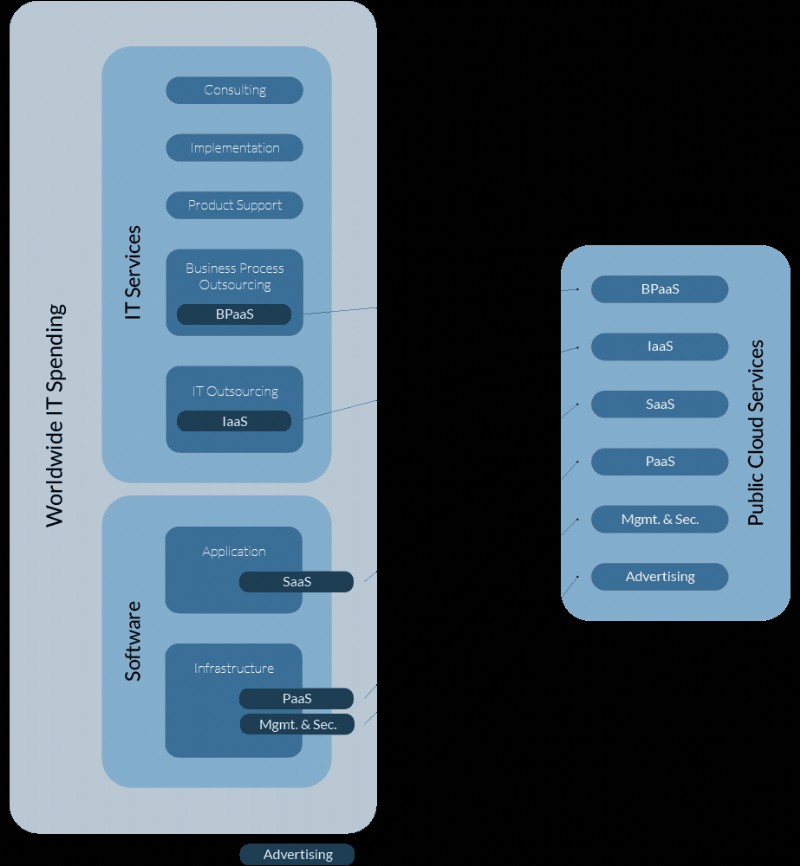

Исследование Gartner, проведенное в 2015 году, предсказало ежегодный рост на уровне 16% в годовом исчислении. Реальность такова, что по мере приближения к отметке 2020 года мы наблюдаем увеличение расходов на ИТ на облачные сервисы на 32%. Это же исследование показало, что около 40 % ИТ-бюджета в настоящее время выделяется на облачные услуги или услуги, связанные с SaaS.

Безопасные решения с нашей уникальной точки зрения

Можно с уверенностью предположить, что вы уже находитесь в облаке или собираетесь туда. Наша цель — рассказать о том, что мы считаем наиболее важными компонентами безопасной облачной инфраструктуры, и о том, как эти компоненты дополняют и поддерживают потребности современного бизнеса в области безопасности. Точно так же, как теория пути-цели подчеркивает важность отношения к достижению цели, как поставщик технологических услуг, мы верим в партнерство с нашими клиентами и делаем все возможное, чтобы стать взаимно доверенными консультантами в создании и поддержке продукта. Облако находится в вашем недалеком будущем. Позвольте нам обеспечить вашу безопасность и направлять вас на этом пути.

В phoenixNAP у нас есть уникальная точка зрения. Как поставщик инфраструктуры мы предлагаем набор дополнительных инструментов и услуг для предоставления организациям целостных, безопасных облачных решений. Имея это в виду, мы определили пробелы в сфере малого и среднего бизнеса (SMB) и их барьеры для доступа к таким передовым технологиям, как эта. Мы знали, что нужно делать:мы разработали инструменты, чтобы помочь этим предприятиям получить доступ к безопасному облачному решению мирового класса, которое удовлетворяло и поддерживало их нормативные требования. Мы установили довольно высокую планку производительности, возможности восстановления, непрерывности бизнеса, безопасности и соответствия требованиям. Наша страсть к малому и среднему бизнесу и приверженность безопасности — вот почему мы создали Data Security Cloud. Наше Data Security Cloud — это стремление создать самое безопасное облачное решение в мире.

Мы хотели создать решение, которое было бы золотым стандартом в области безопасности, но при этом было бы полностью доступным для всех. Чтобы это произошло, нам нужно было превратить традиционно консультационные услуги по обеспечению безопасности в товар и предложить их по доступной структуре эксплуатационных расходов. Именно это мы и сделали.

Облачная безопасность — это общая ответственность

Опрос 2017 года по внедрению облачных технологий показал, что 90,5 % респондентов считают, что облачные вычисления — это будущее ИТ. Целых 50,5% этих респондентов по-прежнему считают безопасность проблемой. Из этих проблем особый интерес представляли следующие области:

- Проблемы с интеграцией данных и приложений

- Проблемы с соблюдением нормативных требований (54 % указали требования PCI)

- Беспокойство по поводу «блокировки» из-за проприетарных общедоступных облачных платформ.

- Недоверие к крупным облачным провайдерам

- Стоимость

Мы разработали наше решение с нуля с учетом этих перспектив. Мы определили, что нам необходимо отслеживать, активно защищать и обеспечивать Центр управления безопасностью, чтобы реагировать на инциденты круглосуточно и без выходных по всему миру. Мы разработали решение, в котором мы сотрудничаем с каждым из наших клиентов, чтобы разделить ответственность за защиту их окружающей среды. В конечном счете, эта стратегия способствует защите частной жизни и конфиденциальности привилегированных, финансовых, медицинских и личных/демографических данных их последующих клиентов. Мы решили разработать систему, которая поможет вам достичь ваших целей в плане безопасности.

Наша задача, как мы ее видели, заключалась в том, чтобы превратить в товар и демистифицировать типы безопасности в облачных вычислениях. Мы вложили значительные ресурсы в интеграцию инструментов и подтолкнули поставщиков к переходу от традиционной модели затрат на капитальные затраты к модели операционных расходов с оплатой по мере роста. В конечном счете, эта стратегия обеспечивает структуру ценообразования, благоприятную для этого сегмента рынка, и устраняет любые входные барьеры, чтобы наши клиенты могли получить доступ к тем же инструментам и методам, которые ранее были зарезервированы для корпоративного пространства.

Что такое облачные службы?

Говоря об облачных службах, мы должны определить контекст:

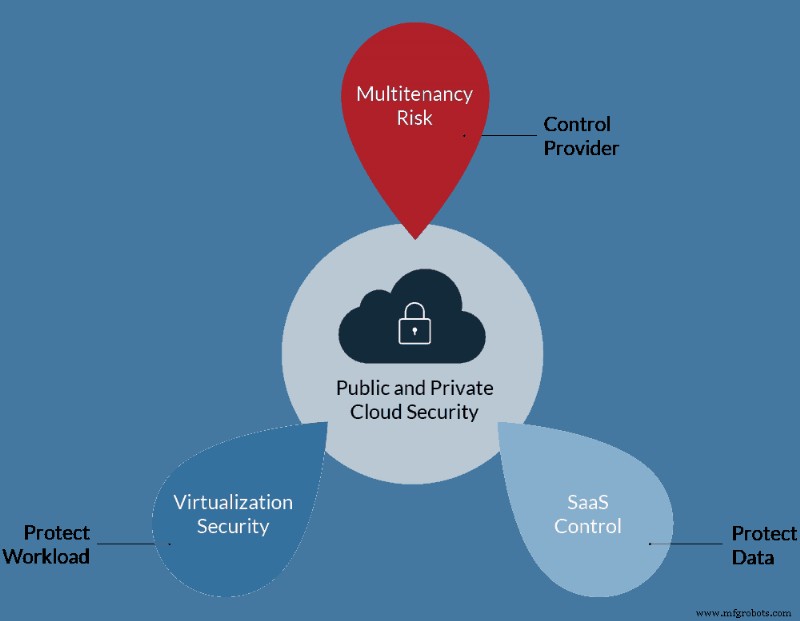

Частное облако

- Частное облако обычно представляет собой решение виртуализации, которое есть у вас внутри компании или которое вы или ваша организация можете разместить в совместном центре обработки данных.

- Оптимизируя использование времени простоя при типичной рабочей нагрузке вычислений путем объединения нескольких рабочих нагрузок на одном хосте, частное облако будет использовать преимущества избыточного выделения ресурсов, присущие платформе гипервизора без операционной системы.

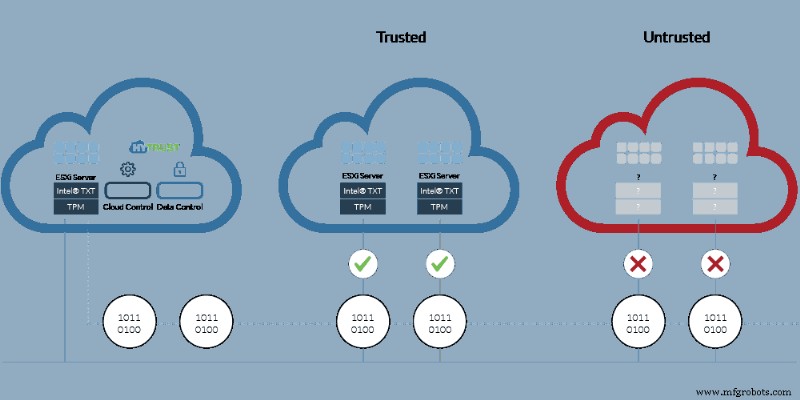

- Вы являетесь владельцем частного облака. Технически он находится на вашем объекте, под вашим оперативным контролем. Таким образом, уровень доверия к средствам контроля безопасности высок, но зависит от навыков и компетентности операторов, а также от их способности соблюдать надлежащую гигиену безопасности.

- Однако проблема заключается в том, что вам по-прежнему необходимо приобретать и поддерживать аппаратное и программное обеспечение, лицензирование, планирование на случай непредвиденных обстоятельств (резервное копирование и обеспечение непрерывности бизнеса) и даже человеческие ресурсы, описанные выше. Включая организационные накладные расходы на постоянное развитие и управление этими ресурсами (обучение, управление персоналом, медицинские/стоматологические планы и т. д.).

Общедоступное облако

- Общедоступное облако – это среда, в которой поставщик услуг предоставляет инфраструктуру виртуализации для таких ресурсов, как виртуальные машины, приложения и/или хранилище. Эти ресурсы открыты для общего пользования через Интернет. Общедоступное облако обычно представляет собой среду, работающую по модели оплаты по факту использования, когда клиент платит только за то, на что он подписался и/или принял на себя обязательства.

- Мы можем классифицировать общедоступное облако следующим образом:

- Программное обеспечение как услуга (SaaS). Отличным примером SaaS является Microsoft Office 365. Хотя вы можете использовать многие инструменты через интернет-браузер, вы также можете загрузить клиентское программное обеспечение, в то время как вся реальная работа выполняется в облачной среде.

- Платформа как услуга (PaaS). Решение, при котором поставщик облачных услуг предоставляет аппаратные и программные инструменты, как правило, в модели OpEx.

- Инфраструктура как услуга (IaaS). Когда мы говорим об общедоступном облаке, обычно это сервис, на который ссылается большинство людей. Типичный сценарий — вы посещаете веб-сайт и заказываете виртуальный Windows Server; с количеством процессоров X, количеством оперативной памяти Y и объемом хранилища Z. В phoenixNAP мы предлагаем такой вид обслуживания. После подготовки вы устанавливаете IIS и WordPress, загружаете свой сайт, и теперь у вас есть сервер с выходом в Интернет для вашего сайта. Потребители, привлеченные этой моделью, обычно заботятся о затратах и пытаются создать свое решение с наименьшими затратами. Такие вещи, как брандмауэр с выходом в Интернет, могут быть пропущены или полностью пропущены. Также могут пострадать сильные практики системной архитектуры, такие как создание отдельных рабочих нагрузок для веб-платформ и платформ баз данных/хранилищ (с внутренним брандмауэром). Что может быть очевидным на данный момент, так это то, что это одна из тех областей, которым мы уделяли особое внимание при создании наших решений.

- Наше ценное предложение заключается в том, что облачная платформа такого типа снижает потребность организации в инвестициях и обслуживании локальной инфраструктуры, ресурсов или даже годовых контрактов на обслуживание. Хотя это уменьшит потребности в ресурсах, это не устранит их. Поскольку большая часть расходов на лицензирование либо включена через поставщика, либо, скорее всего, доступна по значительно сниженным ценам за счет эффекта масштаба поставщика, вы также гарантированно получите одни из лучших возможных цен.

Следующая таблица сравнивает модель распределения затрат на смену:

Традиционные ИТ

Стоимость активов

- Серверное оборудование

- Оборудование для хранения данных

- Сетевое оборудование

- Лицензирование программного обеспечения

Затраты на оплату труда для поддержания инфраструктуры

Затраты на физический центр обработки данных

- Мощность

- Охлаждение

- Безопасность

- Страхование

Расходы на аутсорсинг/консультации

Расходы на связь/сеть

Общедоступное облако

Затраты на виртуальную инфраструктуру

- Стоимость сервера

- Виртуальные процессы

- виртуальная оперативная память

- Виртуальное хранилище

- Стоимость лицензии на программное обеспечение

- Профессиональные услуги

- Стоимость трафика

- Расходы на управляемые услуги

Гибридное облако

- Рассмотрите гибридное облако как слияние частного и общедоступного облака. Желаемая цель состоит в том, чтобы рабочие нагрузки в обеих этих средах взаимодействовали друг с другом, включая возможность плавного перемещения этих рабочих нагрузок между двумя платформами.

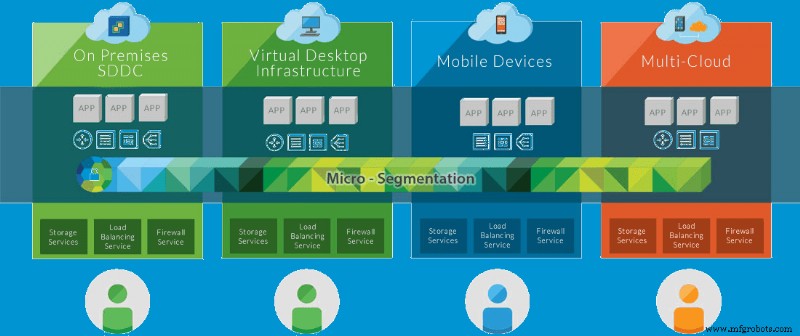

- Хотя это также возможно в других сценариях, в случае с гибридным облаком общедоступная облачная среда обычно настроена как локальная среда. В этом сценарии может быть надлежащая сегментация трафика с севера на юг и, в редких случаях, надлежащая сегментация трафика с востока на запад, облегчаемая либо виртуальными брандмауэрами, либо новейшей технологией микросегментации на основе VMware NSX.

Какую роль играют платформы управления?

Среды контроля представляют собой обзор лучших практик. Надежный и определенный набор процессов и элементов управления, которые помогают поставщику придерживаться надлежащего уровня безопасности. Позиция, которую можно оценить, проверить и составить отчет, особенно если она соответствует нормативным требованиям, подтвержденным в процессе аудита. Для потребителя это означает, что поставщик создал основанное на стандартах решение, соответствующее требованиям отрасли. Они не срезали углы, они приложили усилия для создания качественного продукта, который был бы надежным и совместимым, если бы вам нужно было переносить или переносить компоненты вашей инфраструктуры. Подход поставщика, основанный на стандартах, также может быть использован для удовлетворения ваших собственных потребностей в соблюдении нормативных требований, поскольку он может касаться компонентов вашего контрольного списка, которые вы можете назначить поставщику.

Партнерство с лучшими

Цифры доли рынка являются количественным показателем, хотя и с учетом уровня альфы, они все же статистически верны. Intel и VMware являются явными лидерами и глобальными новаторами в этой области. Превосходство продукта, качественная мера, является важным преимуществом при интеграции компонентов для создания инновационных решений в очень требовательной области. В phoenixNAP мы гордимся нашими постоянными партнерскими отношениями и гордимся тем, что разрабатываем продукты с этими партнерами. Мы верим в ценность совместных решений, которые внедряют инновации, но при этом создают стабильные платформы благодаря долговечности и лидерству в отрасли.

Разрабатывая наше предложение продукта Data Security Cloud (DSC), мы имели удовольствие работать с чипсетами Intel последнего поколения и ранним выпуском кода продукта VMware. Мы разработали и внедрили инструменты и методы нового поколения, не связанные с наследием предыдущих решений или методологий.

Мы включили технологии VMware vRealize Suite и vCloud Director в решение мирового класса. В phoenixNAP мы не только хотим предоставить нашим клиентам возможность самостоятельно управлять своими операционными задачами, но и, используя стандартную отраслевую платформу VMware в качестве платформы, мы можем создавать гибридные облачные решения между их локальными реализациями и реализациями Data Security Cloud.

С нуля

Поскольку мы хотели разработать безопасный облачный сервис, мы решили не зависеть от наследия. Начав с совершенно новой сетевой платформы, основанной на программно-определяемой сети, мы создали гибкое, масштабируемое решение, включающее лучшие практики микросегментации и изоляции данных. Мы разработали этот уровень гибкости и контроля для всего стека платформы виртуализации и соединительной коммуникационной структуры.

Методология проектирования

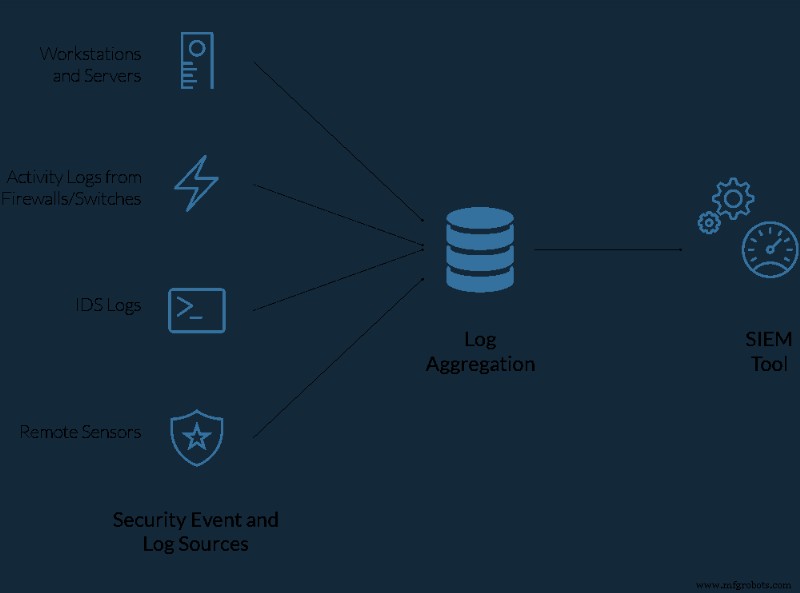

Мы опирались на наш обширный опыт в достижении целей соответствия; внедрение рамочного подхода, использование лучших отраслевых практик, предвидение потребностей и ограничений, унаследованных при получении отраслевых сертификатов и сертификатов соответствия, таких как PCI, HIPAA Compliance и ISO 27002 (скоро). Мы разработали гибкую, но безопасную архитектуру, дополненную платформой сбора и агрегирования журналов VMware LogInsight, которая передает инциденты, связанные с безопасностью, в систему LogRhythm SIEM, контролируемую нашим круглосуточным центром управления безопасностью (SOC).

Мы это доказали

Что может быть лучше, чтобы доказать, что мы достигли наших целей в стандарте безопасности, чем самые уважаемые организации, подтверждающие и сертифицирующие нас. Мы попросили TrustedSec оценить нашу среду и подтвердить, что она соответствует их ожиданиям. Однако мы не остановились только на достижении соответствия. Кроме того, как профессионалы в области безопасности, мы провели аудит нашей среды, выйдя за рамки нормативных стандартов. Мы разработали нашу структуру, чтобы иметь «бескомпромиссный подход» и нашу фундаментальную философию «поступать правильно» с технической точки зрения и с точки зрения безопасности. Подтверждено нашей сертификацией PCI для этой безопасной облачной платформы.

Запуск наших услуг по обеспечению безопасности

После многих лет обширных испытаний и отзывов наших клиентов мы превратили наши возможности управления рисками безопасности и реагирования на инциденты в сервисное предложение, доступное для всей нашей клиентской базы. Мы улучшили наши операции по обеспечению безопасности за счет интеграции усовершенствованной оркестровки безопасности и инструментов автоматизированного тестирования, а также за счет стратегического партнерства с государственными и частными организациями по обмену информацией и сотрудничеству (ISAC). Благодаря нашей способности собирать данные о векторах угроз по всему миру в режиме реального времени из наших собственных систем, организаций-членов и темной сети, мы используем уникальные методы обогащения для прогнозного профилирования социальной структуры этого общества; с целью создания действенных систем разведки или раннего предупреждения для поддержки нашей оборонительной позиции.

Это означает, что мы создаем передовые инструменты для обнаружения угроз до того, как они повлияют на ваш бизнес. Мы используем эти инструменты для принятия превентивных мер по защите клиентских сетей, находящихся под нашим присмотром. Действия, которые могут привести к тому, что последняя угроза пройдет мимо вас, не включая вас в ее след.

Многоуровневый подход к созданию безопасной облачной инфраструктуры

Проверенная база

phoenixNAP имеет долгую и проверенную историю проектирования, разработки и эксплуатации инновационных инфраструктурных решений. Имея материнскую компанию в секторе финансовых транзакций, мы обладаем обширными знаниями и опытом в области безопасной работы этих критически важных решений. Как оператор глобальных центров обработки данных, мы заработали надежную репутацию и операционный процесс, чтобы удовлетворить потребности нашей разнообразной и обширной клиентской базы.

Наши сертификаты SOC-1, SOC-2 и SOC-3 устанавливают базовый уровень для контроля физического и логического доступа, безопасности данных, а также управления и процедур непрерывности бизнеса. Наше обозначение типа II подтверждает эти возможности на практике. Наша сертификация PCI-DSS подтверждает нашу приверженность и уверенность в том, что мы «делаем правильные вещи» для создания среды, которая иллюстрирует ваши требования к высочайшему уровню безопасности.

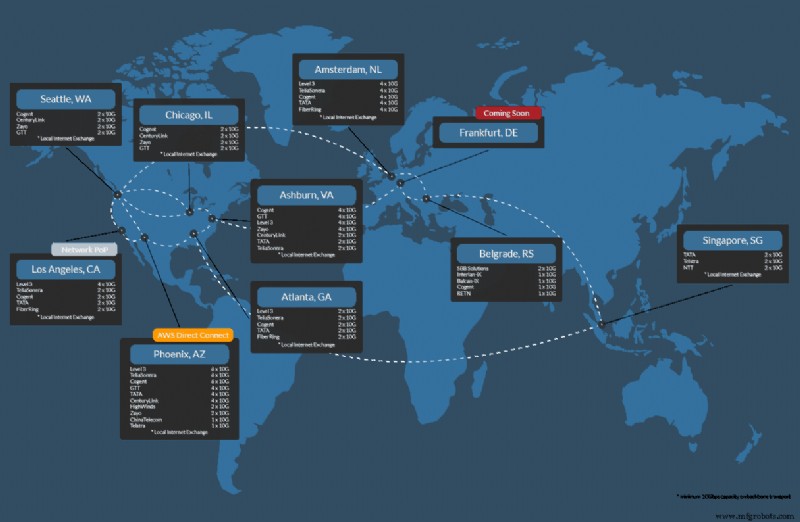

Резервная глобальная коммуникационная сеть

В phoenixNAP мы считаем, что каждый клиент заслуживает высочайшего уровня безопасности и защиты. На самом потребительском уровне наши клиенты получают выгоду от Интернет-сервиса, работающего поверх смешанного соединения с шестью карьерами, с такими технологиями, как смягчение последствий DDoS, встроенными в коммуникационную ткань. Каждый из наших клиентов получает этот исключительный уровень защиты прямо из коробки. Основываясь на нашем опыте обеспечения доступности центров обработки данных, мы разработали ячеистую коммутационную матрицу, которая является отказоустойчивой и быстрой, устраняя единые точки отказа, что дает нам уверенность в том, что мы можем предложить 100-процентную гарантию доступности уровня обслуживания (SLA).

Масштабируемая аппаратная платформа

Лиза Спеллман, вице-президент и генеральный директор Intel по Xeon и центрам обработки данных

Безопасность в Фонде

- Модуль корня доверия (TPM)

- Встроенные наборы инструкций для проверки (Intel TXT)

- Быстрый высококачественный генератор случайных чисел (RDSEED).

- Firmware assurance (BIOS Guard)

Built-in Ecosystem

- Efficient provisioning and initialization (Intel PTE)

- Scalable management with policy enforcement (Intel CIT)

- Direct integration with HyTrust and VMware, etc.

A New Level of Trust

- Secure, Enterprise Key Management

- Trusted connectivity

- Remote attestation fo the secure platform

- Compliance and measurement at the core

Designed around the latest Intel Xeon processor technology alongside our extensive expertise in managing highly scalable workloads in our other cloud offerings, we built a computing platform that achieved 1.59X performance gaines over previous generations. These increases that are passed down into our customer’s workloads, providing them with better performance, and a higher density environment to optimize their existing investment, without any capital outlay; in most cases without any additional OpEx commitments.

Advanced Hypervisor Technology

We build a foundational commitment to VMware, and our commitment to integrate the latest tools and techniques to empower our customers to do what they need, whenever they need it.

Using Hybrid Cloud Extender we can help customers bridge the network gaps to hosted cloud services while maintaining network access and control. Tools like VMWareNSX allow for the creation of logical security policies that can be applied to a Virtual Machine regardless of location (cloud or on-premise). The integration of the latest Intel Cloud Integrity Toolkit allows for platform security with unmatched data protection and compliance capabilities.

Our vRealize Suite and vCloud Director integration is no different. We provide our customers with direct access to the tools they need to manage and protect their hybrid cloud environments effectively. In the event the customer wishes to engage phoenixNAP to perform some of these tasks, we offer Managed Services through our NOC and 3rd party support network.

Segmented Components

Experience has taught us how to identify and prevent repeat mistakes, even those made by strategic or competitive partners in the industry segment. One of those lessons learned is the best practice to section and separate the “Management” compute platform, from the “User compute platform.” Segmentation will significantly minimize the impact of a “support system” crash, or even a heavy operational workload, from impacting the entire computing environment. By creating flexible and innovative opportunities, we train our teams to reflect, communicate and enhance their experiences, creating a knowledgeable and savvy operator who can step onto the batter’s box ready to do what’s asked of them.

Threat Management

We believe that we have created a state-of-the-art infrastructure solution with world-class security and functionality. However, the solution is still dependent on a human operator. One, that based on skill or training, could be the weakest link. We, therefore, engage in continuous education, primarily through our various industry engagements and leadership efforts. This service offering is designed to be a high touch environment, using a zero-trust methodology. A customer, who is unable to deal with the elements of an incident, can see us engage on their behalf and resolve the contention.

If all else fails, and the environment is breached, we rely on 3rd party pre-contracted Incident Responders that deploy in a rapid format. The proper handling of cybersecurity Incident Response requires a Crisis Communication component. One or more individuals trained in handling the details of the situation, interfacing with the public and law enforcement, and based in the concepts of psychology, are trained to be sensitive and supportive to the various victim groups of the situation.

As we bundle backup and recovery as a core service in our offerings, we can make service restoration decisions based on the risk of overwriting data vs. extended downtime. Using the cloud environment to our advantage, we can isolate systems, and deploy parallel systems to restore the service, while preserving the impacted server for further forensic analysis by law enforcement.

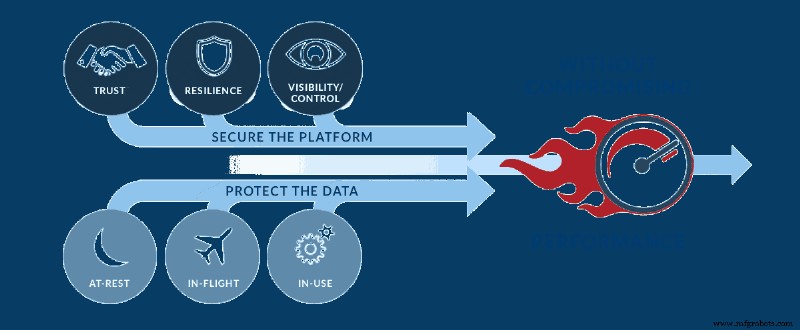

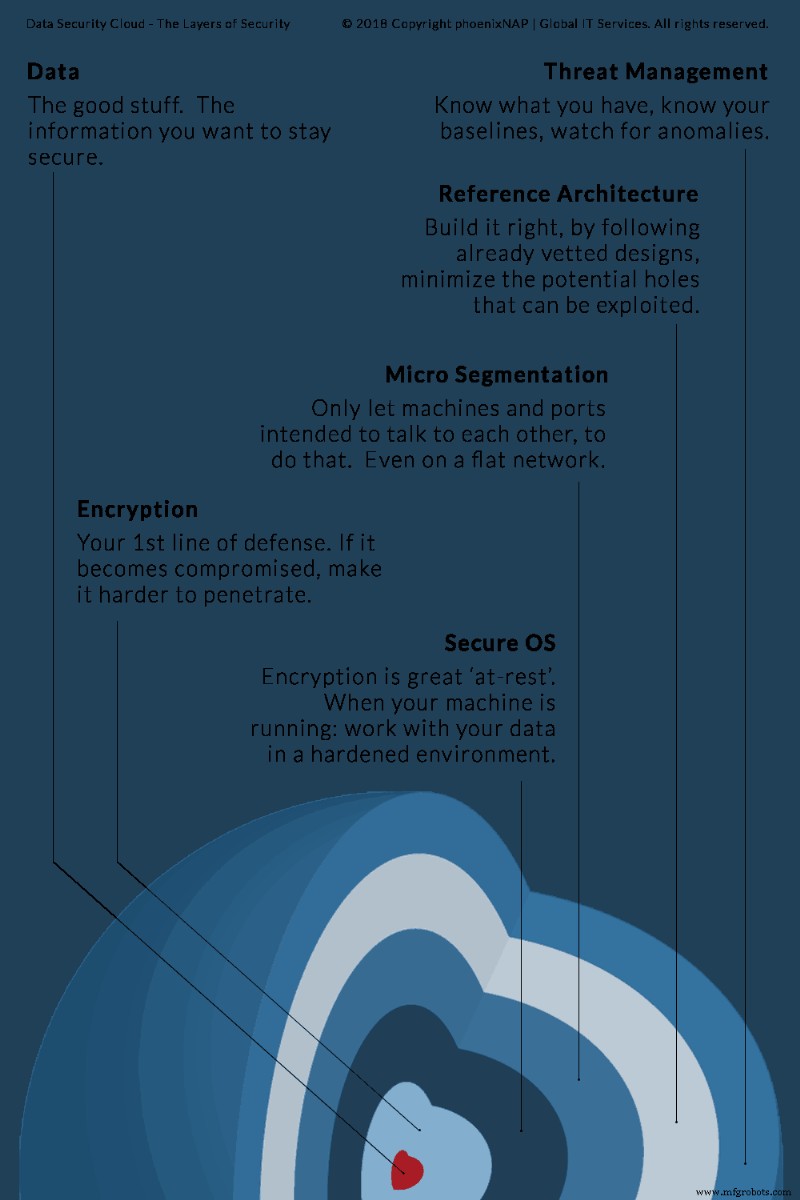

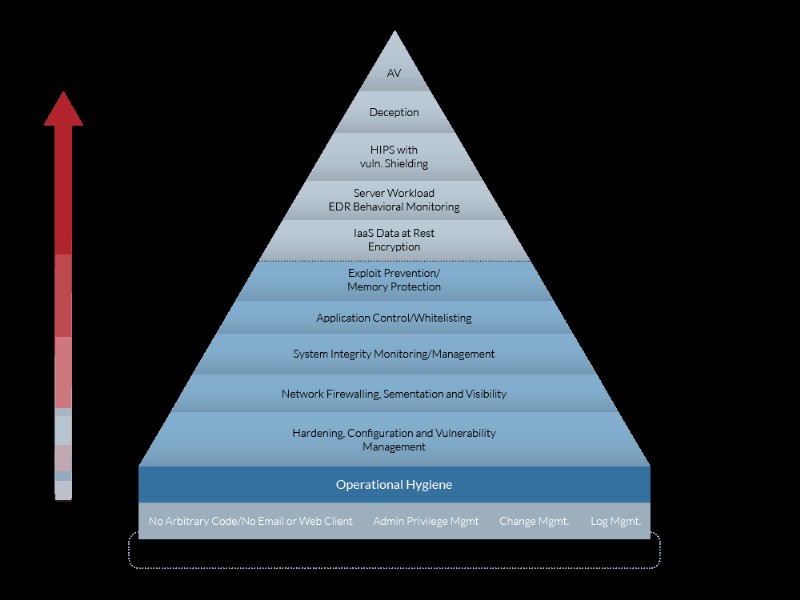

It’s All About the Layers

Hierarchy of Virtual Environment Security Technologies

Security solutions are designed to defend through depth. If one layer is compromised, the defense process begins by escalating the tools and techniques to the next tier. We believe that a layered approach as described creates a secure and stable solution that can easily be scaled laterally as the needs and customer base grows.

Why Does This All Matter?

In one of his articles in the CISO Playbook series, Steve Riley challenges IT leaders not to worry that migration to the cloud may require relinquishing total control but encourages them to embrace a new mindset. This mindset is focused on identity management, data protection, and workload performance.

The primary is likely a reference to the cost savings achieved from consolidation, and transfer of responsibility to a service provider.

- Converting CapEx expenditure to OpEx ones can surely improve cash flow to those in the SMB market space.

- Reducing technical overhead through the elimination of roles no longer required, can provide far more operating capital, and

by re-focusing core-resources to concentrate on core-competencies, create business advantages in the areas that are important to the organization.

According to Gartner, the benefits of cloud migration include the following:

- Shorter project times:Cloud IaaS is a strong approach for trial and error, offering the speed required to test the business model success.

- Broader geographic distribution:The global distribution of cloud IaaS enables applications to be deployed to other regions quickly.

- Agility and scalability:The resource is pay-as-you-go. If an application is designed correctly, then it is simple to scale the capability in a short period.

- Increased application availability:As described, we have demonstrated the highest levels of security and reliability. If you have the right application design, you can develop application availability accordingly.

What’s Fueling the Cloud-First Strategy?

We hear many organizations adopting a cloud-first strategy, where they default to a cloud-based solution, until it proves unable, or not feasible before they consider other options. Factors driving this trend include:

- Reduced infrastructure and operational costs. From a reduction in capital expenditures, using the elasticity of cloud services, lower overall software costs and potential reduction of IT staff, organizations report approximately 14% in savings.

- Flexibility and scalability to support business agility. Agility is defined by the ability to bring new solutions to market quickly. The ability to control costs, leverage different types of services, and being flexible to adapt to market conditions.

- Cloud services tend to use the latest in innovation. Being able to leverage the high rate of innovation in this space, an organization can benefit by incorporating it as part of their business strategy.

- A cloud-first strategy can drive business growth through a supportive ecosystem.

Things to Consider

Not every workload is appropriate or destined for cloud-based compute platforms. The scoping part of any cloud migration project should start by identifying and selecting workloads that are easily migrated and implemented in multi-tenant cloud implementation.

The customer needs to understand the profile and characteristics of their workloads. For many years we would have never considered moving database workloads off of physical hardware. This is a similar case where high I/O or hardware timer reliant workloads (such as GPS or real-time event processing) may be sensitive to being in a shared, multi-tenant computer environment.

- More importantly, cloud services predominately revolve around x86-based server platforms. Therefore, workloads that are reliant on other processor architecture, or even specialized secondary processing units or even dongles, do not make ideal cloud candidates.

In contrast, cloud-based infrastructure allows for:

- Business Agility – for rapid deployment, and even rapid transition from one platform to another, with low transition costs.

- Device Choice – The flexibility to deploy, tear down, and redeploy various device configurations in a matter of clicks.

- Collaboration – Cloud providers typically provide an expert-level helpdesk, with direct access to a community of experts that can support your needs.

There are many reasons to consider a hybrid strategy where you combine workloads. What needs to stay on bare-metal can remain on bare metal servers, either in your facility or a colocation facility such as ours, while staying connected to the cloud platform via a cross-connect, gaining the benefits of both scenarios.

Cloud computing security consists of a broad set of concerns. It is not limited to data confidentiality alone, but concerns for privacy, regulatory compliance, continuity and recovery, and even vendor viability. Staying secure in the cloud is, however, a “shared responsibility.” It requires partnerships, especially between the customer and their infrastructure service provider. Nobody needs to be convinced that data breaches are frequent, and often due to management or operator neglect. Customers are becoming tired of their data being disclosed and then used against them. Most recently, abused via an email-based threat vector, where the bad actor quotes a breached user ID and password, as a way to convince the target recipient to perform an undesired action, behind the mask of perceived authenticity.

Any organization that accepts Personally Identifiable Information (PII) of its customer base establishes with that customer, an implied social contract to protect that information. At phoenixNAP, we have demonstrated leadership in the infrastructure space on a global scale, through partnerships with customers, solution aggregators, and resellers. We have created innovative solutions to meet the unique challenges faced by businesses, going above and beyond to achieve the goals desired by the target organization.

Notes from the Author:Elements of a Strong Security Strategy

Over the years, I have learned many important lessons when it comes to creating solutions that are secure and reliable. Here are some final thoughts to ponder.

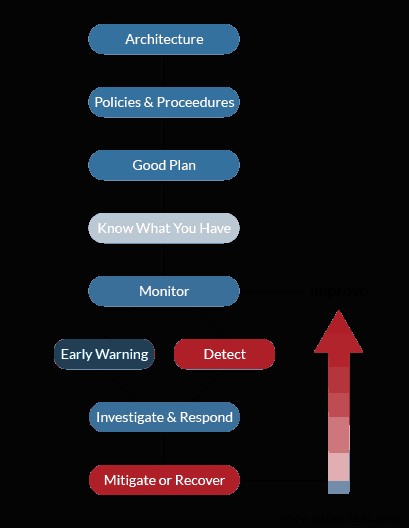

- There is no substitute for strong architecture. Get it right and you have a stable foundation to build upon. Get it wrong and you will play whack-a-mole for the rest of that life-cycle.

- Have detailed documentation. Implement policies and procedures that make sense. Documentation that supports the business process. Security policies for the cloud cannot burden the users. If they do, they just become a target for shadow IT. The policy needs to be supportive of the existing process while implementing the control it absolutely needs. A little control is better than no control due to a workaround.

- Plan for a breach, plan to be down, plan for an alien invasion. If you plan for it, you won’t be caught in a state of panic when something undoubtedly happens. The more off-the-beaten-path a scenario seems, the better you can adopt for when real-life scenarios arise.

- You can’t protect what you don’t know you have. Asset management is the best thing you can do for your security posture. If it’s meant to be there:document it. If it’s not meant to be there:make certain that you have a mechanism to detect and isolate it. Even to find out who put it there, why and when.

- Now that you know what you have:monitor it. Get to know what normal behavior is. Get to know its “baseline.”

- Use that baseline as a comparative gauge to detect anomalies. Is this system showing inconsistent behavior?

- Investigate. Have the capability to see the alert triggered by that inconsistent behavior. Are you a 24/7 operation? Can you afford to ignore that indicator until the morning? Will your stakeholders, including your customers accept your ability to detect and respond to the Service Level Agreement (SLA) you extend to them? Can you support the resourcing needed for a 24/7 operation, or do you need to outsource the Threat Management component at least in a coverage extension model? The best SIEM tools are useless without someone actioning the alerts as soon as they pop up. Machine learning helps, however, it cannot yet replace the operator.

- Mitigate the problem or be able to recover the environment. Understand what your Recovery Point Objectives (RPOs) and your Recovery Time Objectives (RTO). Do your current solutions meet those goals? Can those same goals be met if you have to recover into a facility across the country, with no availability from your current staff due to the crisis being faced? How will you communicate with your customers? Do you have a crisis communicator and incident handler as part of the response team?

- Take your lessons learned, improve the process and do it all over again.

No single vendor can provide you with a “silver bullet.” Any vendor that tells you such, is someone you should shy away from. Every customer’s needs are unique. Each situation takes a unique blend of solutions to be effective. Hence your vast network of partner relationships, to provide you with the solutions you need, without trying to make you fit onto one of their offerings.

The offer is always on the table. At phoenixNAP, we will gladly take the call to discuss your concerns in this area, and provide advice on what our thoughts are on the topic of interest. Promoting and supporting properly secured environments is part of our social responsibility. It is part of our DNA and the core philosophy for building products in this segment. Let us be your partner in this journey.

Use of Reference Architectures

One of the benefits of a cloud-based, secure infrastructure such as our Data Security Cloud, is the ability to implement battle tested reference architectures that in some cases go above and beyond the standard capabilities of what’s possible in the physical environment.

In what we would consider an extreme case; an architecture as depicted above creates multiple layers of security with various gateways to get to the prized databases that most bad actors are after. Let’s not ignore the bad actors that want to take control of the web infrastructure to infect visitors with infectious payloads; however, the real prize sits inside those databases in the form of PII, PHI, or PCI data. While the various levels of defensive components are designed to make it difficult for the bad actors to storm the castle, the 24×7 Threat Monitoring will undoubtedly catch the multiple attempts and anomalous behavior, triggering an investigation and response activity.

Through a robust combination of tools, technology, services, and a cost model that’s supportive of the needs of the SMB space, we believe we have demonstrated our leadership, but more importantly, we have created a solution that will benefit you; our SMB customer. We aim to have created a complete security solution that you can take forward as you further define your cloud strategy.

Our Promise

We have assembled a world-class team of highly experienced and skilled leaders, who are passionate about cloud security. As global thought leaders, we design for the world and implement locally. We create sustainable solutions, understanding a customer’s appetite and limited budget. Let us show you how we can benefit your goals through our solutions offerings. Keeping with our promise to “do the right thing” as it involves finding the best solution for you.

Get Started with Data Security in Cloud Computing Today; Contact phoenixNAP today.

Облачные вычисления

- 5 советов по облачным вычислениям, чтобы сэкономить время (и деньги) на вашей стороне

- Большие данные и облачные вычисления:идеальное сочетание

- Что такое облачная безопасность и почему она требуется?

- Чем полезны облачные вычисления для вашей организации?

- Риск безопасности облака, с которым сталкивается каждая компания

- Как стать экспертом по облачным вычислениям

- Облако и как оно меняет мир ИТ

- Использование больших данных и облачных вычислений в бизнесе

- Как стать инженером по облачной безопасности

- Как облачные вычисления могут принести пользу ИТ-персоналу?