Предотвращение неизбежной хакерской атаки

Производители должны бороться с «черными шляпами» кибермира, чтобы обеспечить безопасность процессов

Вопрос не в том, взломают ли вас, а когда.

Так говорят эксперты по кибербезопасности, ссылаясь на недавнюю волну атак программ-вымогателей, в том числе на печально известную вредоносную программу Wanna Cry, которая прошлой весной распространилась по всему миру и шифровала данные пользователей до тех пор, пока они не заплатили или не нашли способ разблокировать свои системы.

Чтобы бороться со все более умными киберпреступниками, производственные операции должны перейти к надежному сочетанию программных решений кибербезопасности и «защищенного» оборудования в своих средствах автоматизации производства и сетевом оборудовании, а также внедрить новые стандарты кибербезопасности и лучшие практики. Имея эти инструменты, у производителей больше шансов предотвратить атаки или устранить их уже после того, как они произошли.

«Атаки широко распространены и постоянны, — сказал Тимоти Кросби, старший консультант по безопасности Spohn Security Solutions (Остин, Техас), консалтинговой компании по кибербезопасности. Он отметил, что многие промышленные системы уязвимы, поскольку в них используются более старые встроенные операционные системы, включая Windows XP, Windows 2003 и Windows 2000. , они будут регулярно подвергаться нападениям», — сказал он. "Нужен целостный подход — серебряной пули не существует".

Согласно отчету, опубликованному в январе Ресурсным центром по краже личных данных (Скоттсдейл, Аризона) и CyberScout (Сан-Диего), количество утечек данных увеличилось на 40% в 2016 году. В 2016 году количество взломов достигло рекордного уровня в 1083, что легко затмило почти рекордные 780 взломов, зарегистрированных в 2015 году, при этом кражи затронули широкий спектр деловых, образовательных, правительственных/военных, медицинских/медицинских и банковских/финансовых учреждений. В отчете говорится, что вот уже восьмой год подряд хакерские, скимминговые и фишинговые атаки являются основной причиной инцидентов с утечкой данных, на их долю приходится 55,5 % от общего числа утечек, что на 17,7 % больше, чем в 2015 году.

Комплексный подход

Недавние атаки, такие как Wanna Cry, или крупный сбой в Украине с помощью вредоносного ПО Petya, появившегося в 2016 году, были нацелены на критически важную инфраструктуру, включая коммунальные службы и другие правительственные объекты. «Когда происходят атаки, они обычно выходят за пределы объекта, — сказал Кен Модест, главный инженер UL LLC (Нортбрук, Иллинойс). Он добавил, что по сравнению с украинскими установками в США и других странах Северной Америки больше поддержки со стороны ФБР и других правительственных учреждений для восстановления критически важных операций.

В прошлом году UL выпустила Глобальную программу обеспечения кибербезопасности UL (UL CAP), которая помогает снизить риски безопасности и производительности, связанные с распространением сетевых устройств в промышленном Интернете вещей (IIoT). UL CAP помогает компаниям выявлять риски безопасности в соответствии со стандартами кибербезопасности серии UL 2900 и предлагает методы минимизации рисков в промышленных системах управления, медицинских устройствах, автомобилях, автоматизации зданий и других областях.

«Стандарты, которые мы разработали в ходе нашего тестирования, основаны на передовом опыте корпораций», — сказал Модест. Он добавил, что использование жестко запрограммированных паролей — тех, которые встроены в устройства и не могут быть изменены, — является примером того, чего делать не следует. «Это фундаментальный недостаток», — сказал он. «Вымогатели проникают в организации фишинговыми методами. Они нажимают на нее, и это вредоносное ПО начинает распространяться. Именно так программы-вымогатели чаще всего проникают внутрь».

Обучение сотрудников кибербезопасности является важным ключом к предотвращению кибератак. «Обучение — это монументальный способ решить эту проблему. Фишинг является серьезной проблемой. Плохие парни проводят физическую разведку, — сказал Модест. «Шансы в их пользу».

Недавние атаки программ-вымогателей продемонстрировали уязвимость промышленных сред, заявил Хеннинг Рудофф, руководитель службы безопасности предприятий Siemens PLM Software (Плано, Техас). «Чтобы защитить заводы, системы, машины и сети от киберугроз, необходимо внедрить и постоянно поддерживать целостную, современную концепцию промышленной безопасности, описанную, например, в стандарте IEC 62443», — Рудофф. сказал. «С ростом цифровизации промышленная безопасность становится все более важной.

«Промышленная безопасность — это ключевой элемент цифрового предприятия, подхода «Сименс» на пути к Индустрии 4.0, — отметил Рудофф. «В отличие от предыдущих специализированных атак на определенные цели, текущие атаки программ-вымогателей носят широкий характер и могут затронуть любого оператора промышленных сетей».

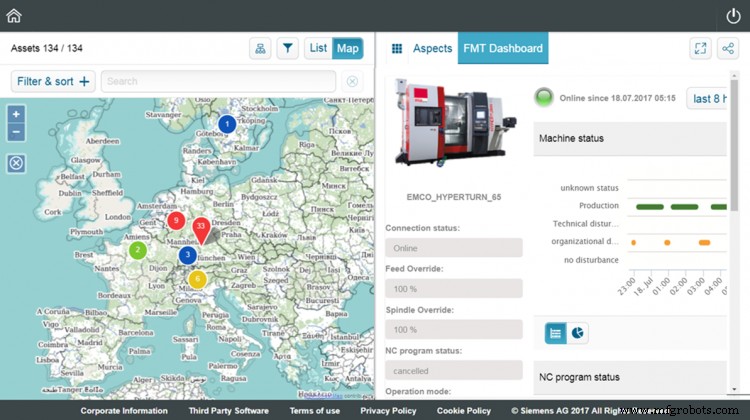

«Сименс» борется с киберугрозами на многих фронтах, в том числе создает свои CSOC (Центры управления кибербезопасностью) по всему миру с операциями по обеспечению безопасности в Мюнхене, Лиссабоне и Милфорде, штат Огайо, где специалисты по промышленной безопасности контролируют объекты по всему миру на предмет инцидентов безопасности и реагируют с помощью соответствующих контрмер ( см. «Защита производственных данных в облаке», Производственный инжиниринг. , июль 2016 г.)

Что еще могут сделать компании, чтобы не дать хакерам нарушить производственные операции или проникнуть в государственные учреждения и коммунальную инфраструктуру? «Все уровни должны быть защищены одновременно и независимо — от уровня управления предприятием до полевого уровня и от контроля доступа до защиты от копирования», — сказал Рудофф. «Вот почему подход «Сименс» к комплексной защите предлагает защиту на всех уровнях — эшелонированную защиту». Это основано на рекомендациях ISA99/IEC 62443, ведущего стандарта безопасности в промышленных приложениях.

Для этого продукты и решения Siemens постоянно совершенствуются, чтобы сделать их более безопасными, добавил Рудофф. По его словам, для своих промышленных продуктов компания Siemens разработала целостную концепцию промышленной безопасности (HSC), основанную на стандарте IEC 62443. «HSC защищает целостность и гарантирует конфиденциальность среды разработки и производства. Меры HSC определяются и контролируются в отделах разработки и производства на протяжении всего жизненного цикла продуктов, решений и услуг».

«HSC Siemens» имеет пять рычагов:осведомленность, современная функциональность, совершенствование процессов, обработка инцидентов и безопасность продуктов, решений, услуг и безопасности в окружающей ИТ-инфраструктуре, добавил Рудофф. «Siemens получила сертификат IEC 62443 от немецкой TÜV [Ассоциации технического контроля] за свои процессы разработки в подразделениях Digital Factory и Process and Drives, демонстрируя свою приверженность защите собственных процессов разработки компании. Кроме того, промышленные системы, такие как PCS 7, сертифицированы в соответствии со стандартами IEC 62443».

По словам Рудоффа, настоятельно рекомендуется применять обновления продуктов как можно скорее и использовать последние версии продуктов. «Помимо того, что мы делаем наши собственные промышленные продукты более безопасными, «Сименс» предлагает расширенные функции безопасности для наших продуктов автоматизации, а также наши собственные продукты для сетевой безопасности и услуги безопасности. Функции безопасности контроллеров S7, например, включают защиту ноу-хау программных блоков ПЛК, защиту от копирования, защиту доступа и целостность связи. Продукты для сетевой безопасности от Siemens [такие как линейки Scalance и Ruggedcom] поддерживают варианты использования для удаленного доступа, создания демилитаризованных зон, безопасного резервирования и защиты сотовой связи», — сказал Рудофф.

По его словам, Siemens Plant Security Services представляет целостный подход. Угрозы и вредоносное ПО выявляются на ранней стадии, анализируются уязвимости и инициируются комплексные меры безопасности. «Непрерывный мониторинг дает операторам установок прозрачность в отношении безопасности их промышленных объектов».

Объединение безопасности с кибербезопасностью

Глобальная угроза программ-вымогателей покончила с чувством самоуспокоенности в отрасли. «NotPetya успешно атаковал критическую инфраструктуру Украины и затронул более 80 других стран; больше всего пострадали Германия, Россия и Великобритания», — отметил Кросби из Spohn Security Solutions, заявивший, что 49% предприятий США имеют специальные программы по обеспечению безопасности ИТ/данных. «В Европе самые высокие проценты, которые я видел, составляли 37% для Великобритании и 34% для Германии. Учитывая то, как работает NotPetya, есть вероятность, что другие атаки будут происходить с использованием учетных данных, собранных на этапе Mimikatz [инструмент, используемый хакерами]. Согласно опросу Tripwire, большинство организаций будут подготовлены к этому не намного лучше, чем до появления WannaCry и NotPetya в мае и июне».

В атаках Petya/NotPetya широко распространенное шифрующее вредоносное ПО было нацелено на распределенный отказ в обслуживании (DDoS) для затронутых компаний, отметил Ли Лейн, директор по безопасности продуктов Rockwell Automation Inc. (Милуоки). «Это нанесло реальный ущерб таким компаниям, как Maersk, FedEx и паре компаний, занимающихся наукой о жизни. При отказе в обслуживании они вызывают сразу несколько серверов для атаки целей. Это будет другой стиль атаки, но он будет иметь огромное влияние», — сказал Лейн. «Они приближаются и мешают конечной цели действовать».

По его словам, такие отключения не только наносят ущерб непосредственно пострадавшим компаниям, но и имеют эффект цепной реакции. «Подумайте о том, что [произошло бы] без вашего производственного программного обеспечения ERP [планирования ресурсов предприятия], — сказал Лейн. «Это уберет все заказы, все производственные планы и информацию о том, куда вы отправляете товар».

Вредоносный код — будь то программа-вымогатель, DDoS или вредоносное ПО нулевого дня, например код Stuxnet, который бездействует и находится в отложенном состоянии, пока не будет активирован, — используется широким кругом кибератак. «Существует множество так называемых «злоумышленников» — от национальных государств, стремящихся напасть на Lockheed или другие оборонные компании, до тех, кого многие упускают из виду:инсайдеры, сотрудники внутри компании», — сказал Лейн.

По его словам, террористические группы, такие как ИГИЛ и хактивисты, также нацелены на критически важную инфраструктуру, такую как электрические сети и коммунальные услуги. «В недавнем отчете IBM по безопасности отмечается, что с 2015 по 2016 год количество атак увеличилось на 110 %, и это только то, о чем сообщалось», — добавил Лейн.

Rockwell Automation, ориентированная исключительно на промышленную автоматизацию, разрабатывает не только аппаратное и программное обеспечение, связанное с интеграцией безопасности с безопасностью, но также предлагает клиентам консультации по вопросам промышленной безопасности, автоматизации и кибербезопасности. «Вам нужны правильные люди, процессы и правильные инструменты, — сказал Лейн, — и то же самое можно сказать и о кибербезопасности. У вас должны быть люди для защиты ваших сетей».

По его словам, ключевой отправной точкой является выявление и документирование активов. «Киберугрозы реальны, их число растет, и они могут нанести материальный ущерб, — отметил Лейн. «Вы должны определить и взвесить критичность актива». Лейн добавил, что использование концепции кибербезопасности Национального института стандартов и технологий также является хорошей отправной точкой.

Rockwell предлагает свое программное обеспечение FactoryTalk Asset Manager вместе с функциями безопасности и усилением защиты от киберугроз. «Прежде чем приобретать систему автоматизации, поговорите с компанией и узнайте, есть ли у них программа безопасности. План действий по обеспечению безопасности и укреплению безопасности в компании», — сказал Лейн. «Ищите продукты с функциями защиты, которые лучше противостоят кибератакам. Например, если на вас обрушится информационный шторм, ваша система связи просто отключится или перейдет в спящий режим?»

Некоторые меры безопасности включают в себя возможность обнаружения изменений в оборудовании, таких как системы управления Rockwell ControlLogix, которые могут предупреждать операторов о существовании вредоносного ПО, позволяя им отключить систему и/или устранить проблему. «Вы можете защитить ПЛК паролем, — сказал Лейн. «На пульте управления есть ключевой переключатель. У каждого ПЛК есть порт, а также ключевой переключатель порта». Система также предоставляет пользователям возможность архивирования, которая помогает при восстановлении. Автоматическое или контролируемое восстановление после таких ситуаций — ключевая функция передовых инструментов кибербезопасности.

«Сегодня у нас есть системы безопасности, которые производятся годами. Если у вас есть кибер-взлом, вы не можете полагаться на многие из этих систем безопасности», — сказал Лейн. «Сочетание этих двух вещей имеет решающее значение. Это правильная практика. Безопасность и защита традиционно были разделены».

Программа UL CAP предоставляет пользователям рекомендации и инструменты для борьбы с киберугрозами. В прошлом году UL опубликовала первую редакцию своего стандарта UL CAP, и сегодня UL тестирует 35 продуктов, отметил Модесте. «У них есть инструменты для защиты от вредоносных программ, и они начинают добавлять больше инструментов для программ-вымогателей», — сказал он. По его словам, важны элементы управления операционной системой, такие как предотвращение переопределения загрузочной записи или администрирование файловой системы. «Появляется все больше и больше инструментов, и датчики используются во множестве различных продуктов».

В ожидании

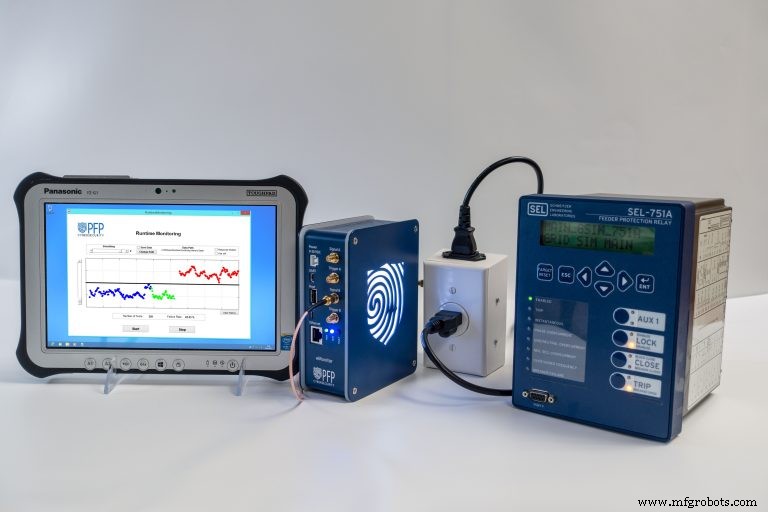

В некоторых случаях кибератаки не обнаруживаются до тех пор, пока не произошло вторжение, что еще больше усложняет их устранение. Киберзлоумышленники успешно устанавливали вредоносное ПО на прошивку маршрутизаторов Cisco в 2015 году, на системы Агентства национальной безопасности (АНБ) и даже на электронные компоненты, установленные в военных приложениях, отметил Стив Чен, соучредитель и генеральный директор PFP Cybersecurity (Вена, Вирджиния). ), официальное название Power Fingerprinting Inc.

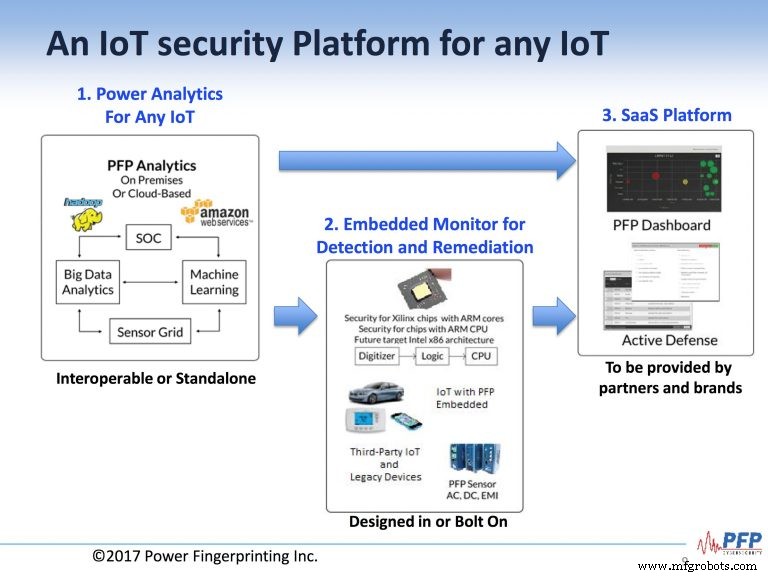

Система кибербезопасности PFP использует мониторинг устройств, обработку сигналов с помощью радиочастот (RF), аналитику больших данных, а также инструменты обнаружения и исправления во время выполнения. По словам Чена, используя технологию, полученную по лицензии Virginia Tech, компания PFP Cyber начала получать некоторые государственные контракты и в прошлом году получила четыре новых патента в дополнение к двум ранее лицензированным патентам на свою систему кибербезопасности.

«Мы используем обнаружение аномалий вместо обнаружения сигнатур, — сказал Чен. «Следующая задача — как быстрее обнаруживать вредоносное ПО. Так называемый промежуток обнаружения обычно составляет около 200 дней. Мы верим, что можем обнаружить и устранить атаку, и мы это продемонстрировали».

PFP показала свою систему на конференции Black Hat USA, прошедшей в июле в Лас-Вегасе. «Вы не можете предотвратить нападение, — сказал Чен. «Вы должны исходить из того, что на вас нападут». Он добавил, что у компании есть две модели развертывания:одна внутри устройства, а другая снаружи.

«Если мы внутри, то сможем обнаружить [аномалии] и устранить их автоматически», — сказал Чен.

PFP стремится предложить платформу безопасности для устройств IoT с использованием облачного программного обеспечения и услуг или для локального программного обеспечения с технологией RF-сканирования для обнаружения и устранения вредоносных программ. Информационная панель PFP компании используется на платформе SaaS (программное обеспечение как услуга), предоставляемой ее партнерами.

«Мы пытаемся подражать Stuxnet, — сказал Чен. «Его не видно».

По словам Чена, в дополнение к обнаружению вредоносных программ система может использоваться для обнаружения поддельных чипов без вскрытия коробок, в которых поставляются продукты. «В этом случае заказчик может протестировать их вслепую. Он выполняет мягкое сканирование микросхемы памяти». По его словам, это потенциально может сэкономить много денег для компаний, которые закупают свою продукцию оптом за границей.

«У нас есть патент на это. Мы используем тот же процесс, ту же математику, то же решение», — сказал Чен. «В этом случае мы просто подаем энергию, радиочастоту, в устройство, которое не включено».

Чен надеется в конечном итоге предоставить лицензию на технологию PFP производителям полупроводников. Комплект кибербезопасности компании в настоящее время предназначен для корпоративных и государственных приложений, но цель состоит в том, чтобы выпустить антенну для маршрутизаторов Cisco, которые были целями атак с внедрением встроенного ПО.

«Для домашнего пользователя мы планировали выпустить портативный сканер, — сказал Чен. «Мир станет безопаснее. Прямо сейчас со всеми устройствами IoT безопасность невозможна».

Система управления автоматикой

- The Economist:промышленная 3D-печать набирает обороты

- Защита Интернета вещей от кибератак

- Внедрение Интернета робототехники ускоряет

- Защита промышленного Интернета вещей

- Насколько опасна угроза цепных атак на Интернет вещей?

- Защищены ли североамериканские энергокомпании от кибератак?

- Улучшение положения работника глобальной цепочки поставок

- RaaS:атаки программ-вымогателей на цепочку поставок стали проще

- Запуск проектов с нуля с помощью аутсорсинга

- MEP выходит на передний план в производстве деталей для аэрокосмической отрасли