Защита встроенных проектов Интернета вещей с помощью ИС безопасности

В этой статье мы обсуждаем некоторые ключевые угрозы безопасности, о которых следует помнить при проектировании для Интернета вещей, важные функции безопасности и то, как становится защищать эти проекты. проще с достижениями в области безопасности ИС.

Вы прилагаете все усилия, чтобы разработать новое поколение умных подключенных устройств. Он улучшает возможности своего предшественника, но при этом добавляет несколько новых функций. Затем вы ловите последний заголовок о взломанном устройстве Интернета вещей. Уже слишком поздно защищать свой дизайн?

Работать в сфере безопасности никогда не поздно - и это важнее, чем когда-либо. Интернет вещей приносит большое удобство в то, как мы живем, работаем и играем. Но без защиты интеллектуальные устройства могут стать точкой входа в более крупные сети и конфиденциальные данные.

От подражателей к ущербу для клиентов

Некоторые нарушения дизайна Интернета вещей привлекают больше внимания, чем другие. Подделка и клонирование - распространенные угрозы, приводящие к потере доходов OEM-производителя и, зачастую, к снижению качества, что сказывается на потребителях. Наличие подлинных или подлинных деталей обеспечивает уверенность в том, что детали будут работать должным образом, а также помогает предотвратить попадание вирусов в окружающую среду. Например, на автоматизированном заводе или коммунальном предприятии взломанное оборудование может вызвать неисправность, которая приведет к дорогостоящим простоям, повреждению или даже ущербу для потребителя.

Затем есть атаки, которые потенциально могут быть опасными для жизни. Например, рассмотрим кардиостимулятор с поддержкой Wi-Fi. В прошлом году Министерство внутренней безопасности США выпустило консультативное предупреждение о том, что хакеры могут легко получить доступ к имплантированным сердечным дефибрилляторам бренда. По данным отдела, злоумышленник, имеющий ближний доступ к рассматриваемому продукту, может при включении радиомодуля продукта ввести, воспроизвести, изменить и / или перехватить данные в рамках телеметрической связи.

Еще одна проблема для медицинских устройств - восстановление продукта. Хотя это и разрешено Управлением по санитарному надзору за качеством пищевых продуктов и медикаментов США, восстановление медицинского устройства может вызвать проблемы. Самая большая угроза - периферийные устройства ограниченного использования. Хотя процесс восстановления может восстановить периферийное устройство, сделав его похожим на новое, он также может свести на нет его свойства ограниченного использования.

ИС безопасности с расширенными криптографическими функциями могут защитить узлы датчиков IoT на электростанциях и аналогичных приложениях от угроз безопасности.

Рисунок 1. ИС безопасности с расширенными криптографическими функциями могут защитить узлы датчиков Интернета вещей на электростанциях и аналогичных приложениях от угроз безопасности.

Криптография, не будучи экспертом

Для защиты проектов Интернета вещей от угроз необходимо:

- Безопасная связь и подлинность конечных точек.

- Надежное управление ключами для защиты и шифрования конфиденциальных данных.

- Безопасная загрузка для проверки прошивки и защиты от атак вредоносного ПО.

- Управление функциями, позволяющее безопасно включать и отключать различные заводские параметры.

ИС безопасности продолжают обеспечивать повышенные уровни защиты как для существующих, так и для новых встраиваемых конструкций. И одно из преимуществ проектирования с использованием этих устройств заключается в том, что вы можете воспользоваться надежными функциями криптографии, не будучи экспертом по криптографии. Программный подход потребует гораздо больше усилий при разработке, одновременно создав уязвимости, которые могут использовать хакеры. Давайте подробнее рассмотрим ключевые особенности ИС безопасности, которые вам понадобятся для обеспечения безопасности ваших проектов Интернета вещей.

Технология физически неклонируемых функций (PUF)

Если вам нужна надежная защита от инвазивных атак и атак с обратной инженерией, вам поможет технология PUF. Схема PUF полагается на естественные случайные аналоговые характеристики основных устройств MOSFET для создания криптографических ключей. Поскольку ключ генерируется только при необходимости и нигде на чипе не хранится, злоумышленнику нечего украсть. Если злоумышленник пытается исследовать или наблюдать за операцией PUF, это действие изменяет характеристики базовой схемы, не позволяя злоумышленнику обнаружить секретный ключ2.

PUF подобен уникальному отпечатку пальца, что делает его бесценным для реализации секретных и закрытых ключей, используемых ИС безопасности. Например, полученный из PUF секретный ключ используется для шифрования всей информации, хранящейся в памяти EEPROM ИС. Атака системы безопасности, которая извлекает содержимое EEPROM, окончательно предотвращается, поскольку содержимое зашифровано, и ключ PUF, необходимый для дешифрования, не может быть извлечен.

Асимметричные и симметричные алгоритмы

Криптографические алгоритмы блокируют или разблокируют такие криптографические функции, как аутентификация, авторизация и шифрование. Есть два типа алгоритмов:симметричный и асимметричный. Симметричные алгоритмы включают закрытые ключи отправителя и получателя. Их общие ключи надежно хранятся и никогда никому не передаются.

Отправитель и получатель аутентифицируют данные с помощью этого общего ключа, который дает обоим уверенность в том, что источнику информации можно доверять. Асимметричный алгоритм использует один ключ, который хранится конфиденциально, а второй - открытый. Данные, подписанные закрытым ключом, можно проверить только с помощью связанного с ним открытого ключа.

Расширенный стандарт шифрования (AES)

Алгоритм AES - это симметричный алгоритм фиксированной ширины, идеально подходящий для массового шифрования. Он скремблирует и заменяет входные данные на основе значения входного ключа обратимым способом, в результате чего получается зашифрованный текст (зашифрованная или закодированная информация). Входное сообщение сначала дополняется, чтобы гарантировать, что оно уместится в n 128-битных блоков. Каждый 128-битный блок вводится в алгоритм шифрования вместе с ключом шифрования.

Затем алгоритм выполняет определенное количество циклов скрытия битов входного блока на основе количества битов в ключе шифрования. Скрытие состоит из перетасовки битов данных, где части данных заменяются значениями из справочной таблицы, а операции XOR выполняются для переключения битов с 0 на 1 на основе значений битов в наборе ключей раунда, сгенерированных из входного шифрования. ключ. Чтобы расшифровать исходные данные входного блока, функция дешифрования AES выполняет операции, обратные операциям функции шифрования, с использованием того же ключа шифрования.

Цифровые подписи

Цифровые подписи, являющиеся стандартным элементом криптографии, дают получателям основания полагать, что сообщение было создано известным отправителем и что оно не было изменено во время передачи. Другими словами, возможность подписывать данные подтверждает подлинность устройства и данных. Для создания цифровых подписей используются как симметричные, так и асимметричные алгоритмы.

Использование SHA и ECDSA для безопасной загрузки

Алгоритм безопасного хеширования (например, SHA-2 или SHA-3) использует хеширование, которое берет данные переменного размера и конденсирует их в выходные данные в виде битовой строки фиксированного размера. Например, с SHA-256 длина хеш-вывода составляет 256 бит. Алгоритм цифровой подписи с эллиптической кривой (ECDSA) обеспечивает надежную связь путем создания цифровой подписи для входного сообщения на основе закрытого ключа. Открытый ключ математически связан с закрытым ключом и предоставляется и используется другими для проверки подлинности коммуникатора.

Вместе SHA-256 и ECDSA предоставляют следующие функции, обеспечивающие безопасную загрузку хост-процессора. В среде разработки OEM хэш SHA-256 вычисляется для файла прошивки, который в конечном итоге выполняется микроконтроллером. Затем это хеш-значение подписывается ECDSA с помощью закрытого ключа, который хранится и хранится в пределах среды разработки.

Прошивка и подпись ECDSA затем сохраняются в конечном приложении, например, во флэш-памяти. Кроме того, в конечном приложении микроконтроллер хранит открытый ключ ECDSA для проверки подлинности и немодифицированности прошивки перед выполнением, то есть безопасным процессом загрузки. Для выполнения этой проверки микроконтроллер будет вычислять хэш SHA-256 для сохраненной прошивки, а затем использовать это значение хеш-функции и сохраненный открытый ключ для выполнения операции проверки для подписи ECDSA. Если проверка пройдена, микроконтроллер может доверять и запускать прошивку.

ИС повышенной безопасности теперь разработаны со встроенными функциями безопасности. Энергоэффективный криптографический сопроцессор является хорошим вариантом как для существующих, так и для новых встраиваемых систем. Одним из преимуществ является то, что сопроцессор может разгрузить хост-микропроцессор (небезопасный) от управления сложной криптографией и безопасного хранения ключей. Потребляя мало энергии, эти устройства хорошо подходят для проектов Интернета вещей с питанием от батарей.

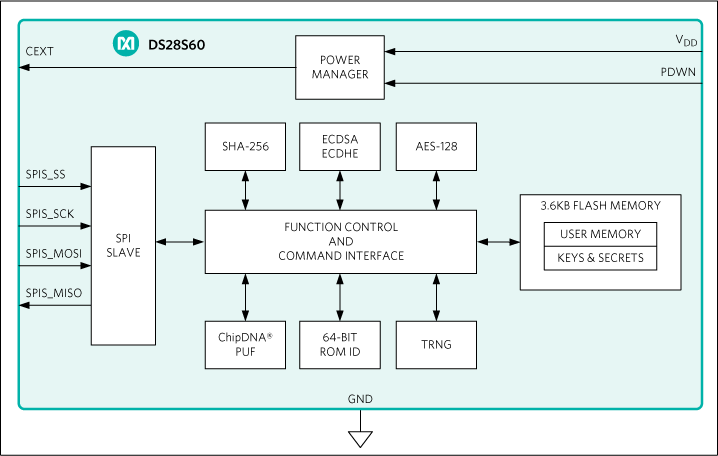

Примером такого криптографического сопроцессора является маломощный DS28S60, в котором используется технология PUF, высокоскоростной интерфейс SPI 20 МГц для быстрой обработки операций безопасности, цифровая подпись на основе SHA-256 и подпись и проверка ECDSA-P256 для безопасной загрузки, и встроенный обмен ключами для сквозного шифрования.

Рисунок 2. Упрощенная блок-схема DS28S60

Резюме

Поскольку встроенные конструкции, в том числе сенсорные узлы Интернета вещей с питанием от батарей, становятся все более распространенными в нашей повседневной жизни, важно обеспечить их защиту от угроз безопасности. Сегодняшние ИС безопасности интегрированы с множеством криптографических функций, которые упрощают защиту этих проектов без необходимости быть экспертом в криптографии.

Соавторами этой статьи являются Зия Сардар и Натан Шарп, также из компании Maxim Integrated.

Отраслевые статьи - это форма контента, позволяющая отраслевым партнерам делиться полезными новостями, сообщениями и технологиями с читателями All About Circuits, что не подходит для редакционного контента. Все отраслевые статьи подлежат строгим редакционным правилам с целью предлагать читателям полезные новости, технические знания или истории. Точки зрения и мнения, выраженные в отраслевых статьях, принадлежат партнеру, а не обязательно All About Circuits или ее авторам.

Интернет вещей

- Путь к промышленной безопасности Интернета вещей

- IBASE:шлюзы Интернета вещей с безопасностью TPM

- Тушение пожара с помощью Интернета вещей

- Безопасность Интернета вещей - кто за это отвечает?

- Операторы должны согласовывать свои стратегии безопасности IoT со своими амбициями на рынке IoT

- «Неклонируемые» ИС безопасности с технологией ChipDNA, выпущенные для защиты клиентов Интернета вещей

- Все идет IoT

- Безопасность Интернета вещей - препятствие для развертывания?

- Универсальность с IoT

- Защита Интернета вещей с помощью обмана