MCU используют технологию PUF, чтобы заполнить пробел в безопасности закрытого ключа

Все больше поставщиков интегральных схем начинают исследовать технологический подход на уровне устройства для защиты данных, который называется физически неклонируемой функцией или PUF. Хотя процессы производства кремния точны, в этой технологии используется тот факт, что в каждой производимой схеме все еще есть крошечные вариации. PUF использует эти крошечные различия для генерации уникального цифрового значения, которое можно использовать в качестве секретных ключей. Секретные ключи необходимы для цифровой безопасности.

Безопасность становится одной из основных проблем для разработчиков подключенных устройств или устройств Интернета вещей (IoT), особенно с учетом огромного риска, с которым они сталкиваются в результате атак хакеров или компрометации информации и нарушений безопасности.

Одна из проблем, связанных с повышением безопасности устройства IoT, заключается в том, как сделать это, не увеличивая площадь кристалла или стоимость, с учетом ограничений ресурсов с точки зрения поддержания минимального энергопотребления и оптимизации ресурсов обработки на устройствах.

С эффективной реализацией PUF можно преодолеть ограничения обычного хранилища ключей:схема PUF не имеет батареи или другого постоянного источника питания. Попытки физически проверить ключ резко изменят характеристики этой схемы PUF и, таким образом, произведут другое число. PUF-ключ может быть сгенерирован только тогда, когда он необходим для криптографической операции, и может быть мгновенно удален позже.

Технология PUF обеспечивает преимущества с точки зрения ведомости материалов (BOM) с надежной защитой SRAM с защитой от несанкционированного доступа. Хотя одной технологии PUF недостаточно для обеспечения безопасности ключей, она, безусловно, сводит к минимуму уязвимость встроенных устройств.

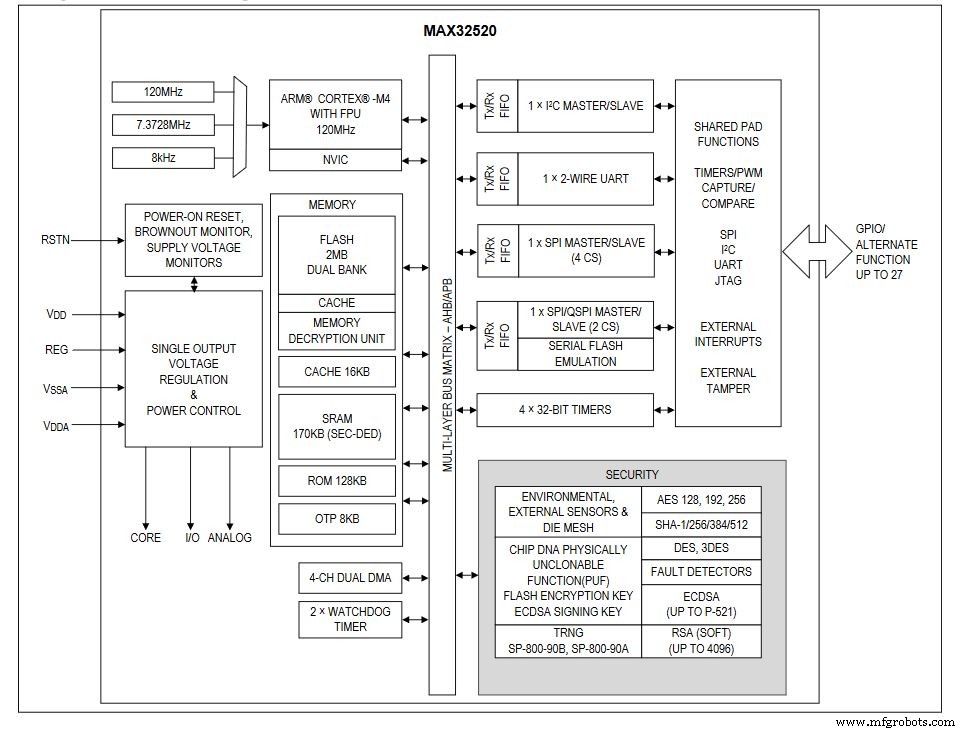

Недавно мы видели анонсы продуктов от Maxim Integrated и Silicon Labs для защищенных устройств, использующих технологию PUF. Silicon Labs добавила новую аппаратную безопасность для своих беспроводных систем на кристалле (SoC) для устройств IoT на своей платформе Wireless Gecko Series 2, сочетающей функции программного обеспечения безопасности с аппаратной технологией PUF. Maxim Integrated представила свой микроконтроллер MAX32520 ChipDNA Secure ARM Cortex-M4, который аналогичным образом включает PUF для нескольких уровней защиты; его ключ, сгенерированный ChipDNA, может использоваться непосредственно для нескольких функций, таких как симметричный секрет для шифрования / дешифрования данных, хранящихся в энергонезависимой памяти защищенной ИС.

Представитель Maxim сообщил EE Times:«MAX32520 можно использовать для любых приложений - даже несмотря на то, что мы указали приложения IoT специально в анонсе для встраиваемых систем, IC не ограничивается приложениями IoT». Устройство предназначено для нескольких приложений, в том числе для промышленности, здравоохранения, вычислительной техники и Интернета вещей.

Упрощенная блок-схема микроконтроллера Maxim’s ChipDNA (Изображение:Maxim Integrated)

Упрощенная блок-схема микроконтроллера Maxim’s ChipDNA (Изображение:Maxim Integrated)

MAX32520 может реализовать безопасную загрузку для любого процессора на основе функции эмуляции последовательной флэш-памяти и предоставляет два дополнительных физических уровня:защиту кристалла и физическое обнаружение несанкционированного доступа. Чип предлагает возможность внутреннего шифрования флеш-памяти. Он используется для защиты IP и защиты флэш-данных. Сильные функции криптографии повышают доверие к устройству - оно поддерживает сильные SHA512, ECDSA P521 и RSA 4096. MAX32520 использует выходные данные ChipDNA в качестве ключевого содержимого для криптографической защиты всех хранимых данных устройства, включая прошивку пользователя. Шифрование микропрограмм пользователя обеспечивает максимальную защиту IP программного обеспечения.

ChipDNA также может генерировать закрытый ключ для операции подписи ECDSA. MAX32520 содержит схему TRNG, совместимую с FIPS / NIST, а также схему обнаружения внешних воздействий и несанкционированного доступа для обеспечения безопасности на уровне системы. Любая попытка исследовать или наблюдать ChipDNA изменяет характеристики базовой схемы, предотвращая обнаружение уникального значения, используемого криптографическими функциями чипа. Таким же образом отменяются более исчерпывающие попытки обратного проектирования из-за заводских настроек, необходимых для обеспечения работоспособности схемы ChipDNA.

Майк Доу, Silicon Labs

Тем временем Майк Доу, старший менеджер по продукту IoT Security в Silicon Labs, объяснил EE Times как они используют технологию PUF в своих беспроводных SoC для устройств IoT. «Для физически неклонируемой функции (PUF), встроенной в технологии безопасного хранилища и безопасных элементов Silicon Labs, мы используем PUF SRAM, что означает, что он использует присущую блоку битов SRAM случайность при их включении для получения единого симметричного ключ, уникальный для устройства. Мы внедрили технологию SRAM PUF, которая имеет самый длинный подтвержденный опыт надежности на рынке. Поскольку устройства, которые наши клиенты используют в полевых условиях, часто работают более 10 лет, нам требовалась технология PUF с долгой историей надежности ».

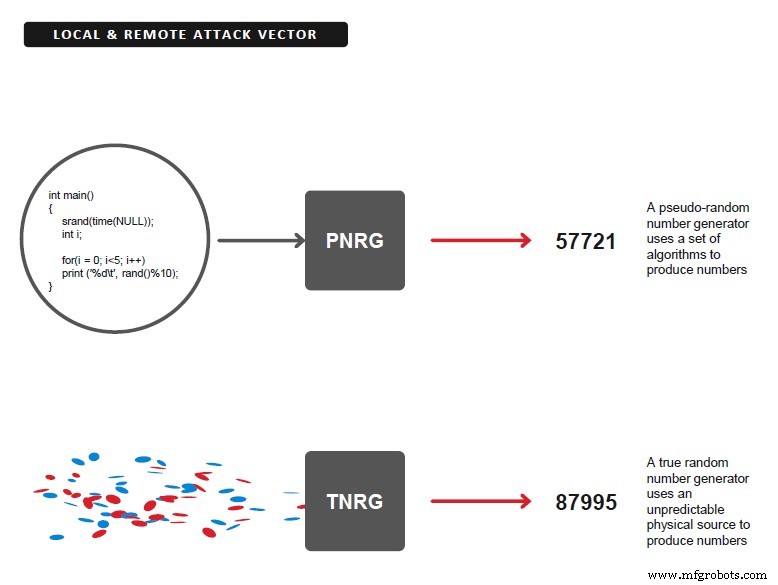

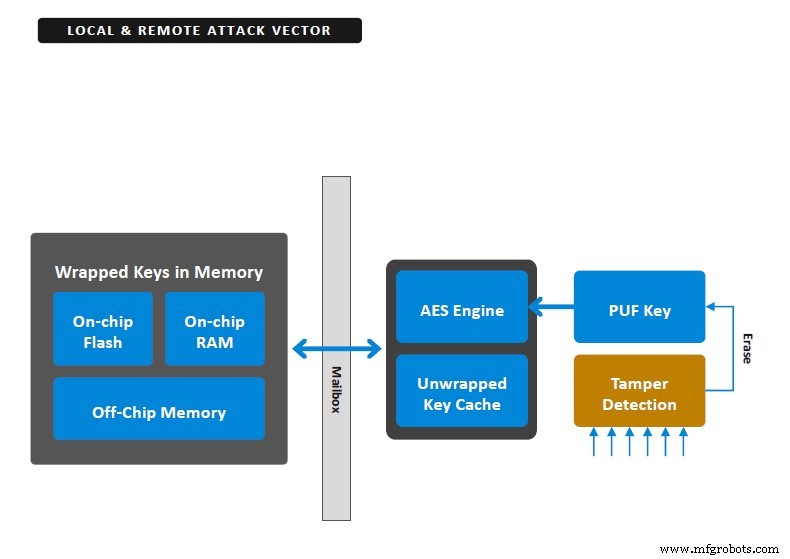

Он сказал, что в реализации Silicon Labs она ограничивает использование PUF для создания ключа шифрования ключа (KEK), который используется для обертывания (шифрования) других ключей в системе и хранения их во внутренней или внешней памяти. «Поскольку этот KEK используется только для доступа к закрытым ключам, время его использования ограничено, что, в свою очередь, ограничивает его подверженность многим типам атак. Кроме того, процесс восстановления KEK происходит только при событиях Power on Reset (POR), что еще больше ограничивает доступ к процессу создания ключа ».

В дизайне Silicon Labs каждая вторая генерация ключа, помимо ключа шифрования, выполняется NIST-совместимым генератором истинных случайных чисел (TRNG). (Изображение:Silicon Labs)

В дизайне Silicon Labs каждая вторая генерация ключа, помимо ключа шифрования, выполняется NIST-совместимым генератором истинных случайных чисел (TRNG). (Изображение:Silicon Labs)

«В этой схеме каждое второе генерирование ключа, кроме KEK, выполняется NIST-совместимым генератором истинных случайных чисел (TRNG), а затем ключ обертывается с шифрованием AES. И технология TRNG, и технология AES широко распространены, хорошо изучены, протестированы и проверены в индустрии безопасности. Мы также используем 256-битные ключи для повышения надежности шифрования AES. Затем мы применяем защиту побочного канала дифференциального анализа мощности (DPA) в алгоритме AES, чтобы еще больше усилить его против этих атак. Таким образом упаковывается весь ключевой материал для устройства, включая пары закрытых и открытых ключей идентификации ECC, которые генерируются и хранятся в одноразовой программируемой памяти (OTP).

Возможность безопасного хранения ключевого материала в практически неограниченной внутренней или внешней памяти является основным преимуществом при реализации сложных схем облачной безопасности, требующих множества пар асимметричных ключей. Альтернативой является хранение ключей в виде обычного текста, но этот подход требует очень физически безопасных запоминающих устройств, которые сложны и дороги для защиты. Dow прокомментировал:«При разработке микросхемы вы должны выбрать оптимальный размер защищенной памяти. Тем не менее, какой бы размер вы ни выбрали, его почти всегда будет недостаточно в течение всего срока службы продукта ».

PUF создает секретный, случайный и уникальный ключ; PUF-ключ шифрует все ключи в защищенном хранилище ключей, генерируемые при запуске, а не хранящиеся во флэш-памяти. (Изображение:Silicon Labs)

PUF создает секретный, случайный и уникальный ключ; PUF-ключ шифрует все ключи в защищенном хранилище ключей, генерируемые при запуске, а не хранящиеся во флэш-памяти. (Изображение:Silicon Labs)

Он сказал, что другим преимуществом схемы управления ключами безопасного хранилища является то, что с помощью шифрования AES вы также можете потребовать начальный вектор для подачи в алгоритм. «Этот начальный вектор подобен дополнительному 128-битному паролю, необходимому для выполнения любой операции безопасности с использованием этого ключа. Затем этот пароль может использовать человек или другое приложение, работающее на нашем чипе, чтобы обеспечить двухфакторную аутентификацию для использования ключа ».

«В качестве дополнительного уровня защиты мы включили сложную схему защиты от несанкционированного доступа в нашу технологию безопасного хранилища, которая может уничтожить данные восстановления PUF в случае обнаружения несанкционированного доступа. После уничтожения данных реконструкции доступ к сохраненному ключевому материалу больше не будет. Это эффективно «блокирует» устройство, поскольку алгоритм шифрования теперь не может быть выполнен, что предотвращает даже безопасную загрузку ».

Silicon Labs выбрала то, что, по ее словам, является самой надежной технологией PUF на рынке, и ограничила ее функцию предоставлением только одного KEK для упаковки или разворачивания ключевого материала. Этот ключ можно дополнительно защитить, потребовав еще один пароль для двухфакторной аутентификации. Доу добавил:«Кроме того, мы предлагаем несколько источников защиты от несанкционированного доступа и можем уничтожить PUF-ключ, что сделает его бесполезным для дешифрования всех других ключей, защищенных им. Даже если хакеры потратят много времени и ресурсов на реинжиниринг устройства и восстановление KEK, они взломали только одно устройство ».

Встроенный

- Кибер и облако:преодоление основных проблем безопасности на фоне роста числа облачных вычислений

- Основы SRAM PUF и способы его развертывания для безопасности Интернета вещей

- Безопасность остается ключевой проблемой Интернета вещей

- Microchip:решение для сквозной безопасности LoRa обеспечивает безопасное предоставление ключей

- Renesas:платформа Synergy добавляет группу микроконтроллеров S5D3 с низким энергопотреблением и повышенной безопасн…

- Cypress:новая линейка безопасных микроконтроллеров PSoC 64 обеспечивает безопасность, сертифицированную PSA

- Примеры использования Интернета вещей:новые механизмы безопасности для сетевых автомобилей

- Что такое ключ безопасности сети? Как его найти?

- 8 наиболее распространенных методов шифрования для сохранения личных данных

- 5 ключевых достижений в области кибербезопасности для защиты цифровых решений в 2021 году