Пример защиты ИИ в салоне с помощью TEE на защищенной SoC FPGA

В этой статье обсуждаются доверенные среды выполнения, которые уже используются во множестве подключенных устройств, и показано, как использование TEE и SoC FPGA может работать в транспортных средствах. кабина AI.

В части I этой статьи «Надежные среды выполнения (TEE) в подключенных автомобилях» обсуждается, что, хотя надежная среда выполнения (TEE) широко используется на мобильных телефонах и других подключенных устройствах для защиты критически важных функций, внедрение в подключенных транспортных средствах является низким. Отсутствие TEE может создать уязвимости системы. Во второй части мы рассмотрим искусственный интеллект в салоне в качестве примера приложения и обсудим, как современные TEE и FPGA SoC могут быть его безопасной платформой.

Типичная система искусственного интеллекта в салоне

Искусственный интеллект в салоне является частью усовершенствованной системы помощи водителю (ADAS) и, по сути, используется чаще, чем автономное вождение. Искусственный интеллект в салоне использует камеры или другие датчики, чтобы дать водителям и пассажирам контекстные инструкции по безопасности или предоставить такие параметры, как голос и жесты для управления транспортным средством. Например, камеры, направленные внутрь, отлично подходят для наблюдения за водителями грузовиков, чтобы обнаруживать опьянение, отвлечение внимания, сонливость и усталость, чтобы предупредить водителя и предотвратить несчастные случаи. В настоящее время они широко используются в коммерческих и грузовых автомобилях. Та же технология начинает проникать в потребительские автомобили для наблюдения за поведением водителей в целях безопасности. Камеры с искусственным интеллектом также могут предупреждать, когда в автомобиле остаются дети и домашние животные, чтобы избежать смертельных случаев, связанных с жарой.

Типичная система в салоне отслеживает поведение водителя, проверяет, пристегнуты ли пассажиры ремнями безопасности, и может быть обучена отслеживать интересующие объекты, такие как мобильные телефоны, брелки, детские кресла и т. Д. Система должна выполнять множество функций, включая цепочку видеосигнала на основе машинного обучения. , связь с другими ЭБУ, такими как центральный ADAS или информационно-развлекательная система, и поддержка обновлений прошивки.

Он также может выполнять обнаружение слепых зон - боковые зеркала заднего вида, дополненные камерами малого форм-фактора, могут использоваться для запуска алгоритмов машинного обучения для обнаружения транспортных средств в слепой зоне водителя. Кроме того, он может разгрузить обработку, такую как аутентификация в автомобильной сети (IVN), из центрального ADAS.

Пример надежного оборудования

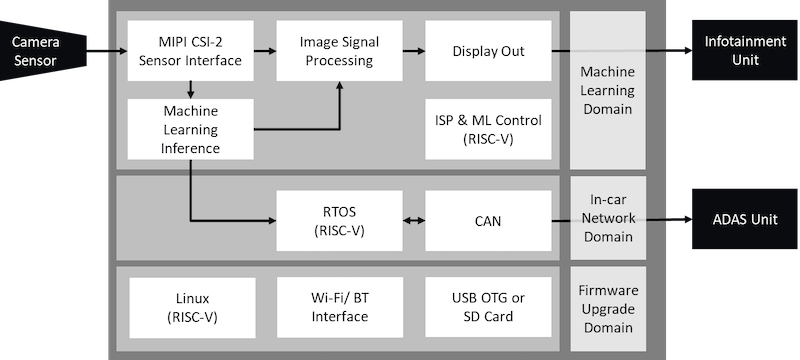

PolarFire SoC FPGA от Microchip является примером аппаратного обеспечения, которое может поддерживать такого рода объединенные функции, систему со смешанной критичностью. Это позволяет приложениям искусственного интеллекта в салоне с эффективным выводом на матрицу FPGA и подсистему микропроцессора для выполнения задач управления и мониторинга. Он поддерживает детерминированную ОСРВ вместе с богатой ОС Linux на высокоэффективных четырехъядерных процессорах RISC-V (см. Рисунок 1).

Рисунок 1. Платформа искусственного интеллекта PolarFire SoC в салоне. Вывод ML выполняется на матрице FPGA. RISC-V SoC выполняет функции управления и мониторинга.

Для защиты оборудования PolarFire SoC имеет встроенные меры безопасности, которые включают защиту от несанкционированного доступа и меры противодействия дифференциальному анализу мощности (DPA). Это защищает чип от взломов побочного канала, нацеленных на извлечение битовых потоков, и, таким образом, предотвращает клонирование. Используя инфраструктуру безопасного программирования, автопроизводитель имеет полный контроль над количеством программируемых ПЛИС, тем самым защищая от чрезмерной сборки. PolarFire SoC также поддерживает безопасную загрузку с использованием встроенной защищенной загрузочной флэш-памяти объемом 128 КБ с включенной функцией SECDED.

Модель вывода ИИ и другие ценные данные должны быть защищены

В этой системе ценные информационные ресурсы включают:

- IVN - непреднамеренный доступ к IVN («шина CAN») может позволить злоумышленнику захватить автомобиль.

- Личная информация водителя и пассажира (PII) - PII должна быть скрыта в целях обеспечения конфиденциальности потребителей.

- OTA - если код или данные OTA повреждены или взломаны, может быть внедрена плохая или вредоносная прошивка.

- Модель искусственного интеллекта - модель логического вывода уязвима для кражи IP-адресов и атак.

- Секреты - ключи и криптографические библиотеки должны быть защищены, чтобы гарантировать алгоритм цифровой подписи (DSA) сообщений IVN.

При проектировании необходимо учитывать конфиденциальность, целостность и доступность (CIA) этих активов.

Поверхности атак и угрозы для этих активов включают:

| Поверхности атаки | Эксплойты |

| Прикладной и сетевой уровни | Вредоносное ПО, переполнение буфера для использования IVN, OTA, кражи PII |

| Богатая ОС | Богатая ОС, такая как Linux, имеет большую поверхность для атак. Любая платная прошивка также несет в себе непрозрачность и риски. Эксплойты могут вывести из строя всю систему или позволить злоумышленнику незаметно проникнуть через многофункциональную ОС для управления другими активами. |

| Датчики | «Взлом модели» или «состязательное машинное обучение» - это когда память датчика доступна ненадежным приложениям, вредоносное ПО может нарушить работу памяти датчика, что приведет к непреднамеренной работе ADAS. |

| Датчики | «Инверсия по суррогатной модели»:когда злоумышленник может контролировать ввод и наблюдать за выходом модели вывода, имея возможность читать и писать в память, он может воссоздать модель. Он мог использовать эту копию для изучения тенденций и распределения обучающих данных или для планирования будущих атак. |

Пример надежной среды выполнения

TEE, который обеспечивает безопасность путем разделения, является отличной контрмерой для разработки модели с нулевым доверием для защиты этих активов данных.

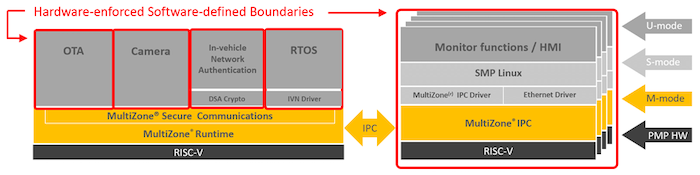

TEE, использующий новый подход, - это MultiZone® Security от Hex Five. Он использует примитивы разделов памяти:PMP «защита физической памяти», который является стандартным для всех MPU RISC-V или «блок защиты памяти» на Arm®, а также уровни привилегий в ЦП (M-режим и U-режим для RISC- Уровни V, Handler и Thread для Arm®) для создания нескольких безопасных контейнеров или зон.

Конфигурация MultiZone на PolarFire SoC может выглядеть, как на Рисунке 2. Каждое красное поле указывает на функциональный блок, защищенный в «контейнере» или «зоне». В каждой зоне только авторизованный и назначенный код может получить доступ к указанным областям памяти в соответствии с разрешениями на чтение, запись и выполнение, установленными в файле политики MultiZone. Обработчики прерываний назначаются зоне, поэтому она работает только с привилегиями пользовательского режима, а не в режиме ядра, чтобы соответствовать модели нулевого доверия.

Это пять зон:

- OTA– защищает ЦРУ от кода и данных OTA.

- Камера - обеспечивает защиту данных датчика камеры.

- Аутентификация IVN. Подобно HSM, эта зона защищает ключи и шифрование для DSA.

- RTOS - управляет IVN

- Анклав Linux - ошибки из Linux будут устранены

Эти зоны показаны на рисунке 2.

Рисунок 2. MultiZone создает 5 «зон» на SoC PolarFire. Только MultiZone работает в M-режиме, который является CPU Ring 0 на RISC-V. Каждый красный прямоугольник - это программно-определяемая зона, разделенная оборудованием .

В этом примере конфигурации показано, как TEE и сопутствующее ему оборудование создают фундаментальную безопасную платформу для приложения искусственного интеллекта в салоне.

TEE - это основополагающий уровень

Хорошая система безопасности для подключенных транспортных средств должна включать как минимум:

- Безопасность приложений

- Система предотвращения вторжений (IDPS) для сетевой безопасности

- Безопасный OTA

- Надежная среда выполнения

- Оборудование со встроенными примитивами безопасности, доверительный корень

Использование TEE в наших автомобилях имеет решающее значение, как и использование TEE в наших телефонах. Это способ сделать наши автомобили более безопасными, чем наши смартфоны.

Соавтором этой статьи является Диптеш Нанди из Microchip.

Отраслевые статьи - это форма контента, позволяющая отраслевым партнерам делиться полезными новостями, сообщениями и технологиями с читателями All About Circuits, что не подходит для редакционного контента. Все отраслевые статьи подлежат строгим редакционным правилам с целью предлагать читателям полезные новости, технические знания или истории. Точки зрения и мнения, выраженные в отраслевых статьях, принадлежат партнеру, а не обязательно All About Circuits или ее авторам.

Промышленные технологии

- Параметры анализа

- Примеры схем и списков соединений

- Использование нескольких комбинационных схем

- С# с использованием

- ST:безопасный, эффективный SoC для доступных мобильных платежных терминалов

- Какой тип кодировки мне использовать? Примеры приложений FPGA

- Использование оригинальных запчастей вместо запасных частей

- Преимущества использования VIA в пэдах

- Литье в песчаные формы с использованием технологий 3D-печати

- Удаленный gRPC с помощью grpcurl