Введение во взлом встроенного оборудования устройств Интернета вещей

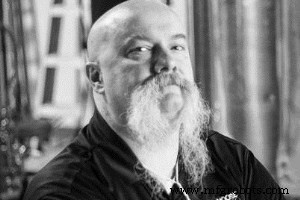

Дерал Хейланд из Rapid7

Дерал Хейланд из Rapid7

Умные автомобили, холодильники, камеры видеонаблюдения и медицинские имплантаты - все вокруг нас, они всегда на связи и общаются. Это означает, что они постоянно обмениваются данными с другими устройствами, - говорит Дерал Хейланд, руководитель исследования Интернета вещей в Rapid7 . и загружая его в глобальный Интернет, чтобы эти устройства работали лучше. Трудно оспаривать ценность Интернета вещей, но необходимо обеспечить безопасность этих устройств, поскольку их популярность растет быстрыми темпами.

Многие устройства Интернета вещей подвержены уязвимостям, и часто группы безопасности не могут выделить время или опыт для защиты подключенных устройств самостоятельно. Если вы исследователь, специалист в области технологий или безопасности, которого заинтриговала идея открытия и изучения встроенных технологий, но не знаете, с чего начать, я дам вам некоторые отправные точки, охватив ряд инструментов, основных методов и концепции.

Однако, если вы представляете организацию, создающую новый продукт IoT или развертывающую решение IoT, вам нужен опытный и квалифицированный консультант, который поможет вам выявить любые риски и уязвимости и применить решения для устранения проблем безопасности в вашей экосистеме IoT.

Необходимые инструменты

Первый шаг к взлому оборудования - получение необходимых инструментов. Часто требуется лишь базовое оборудование, которое стоит всего от 15 фунтов (17 евро) до 25 фунтов стерлингов (28 евро). При проведении тестирования и исследования встроенных технологий инструменты обычно попадают в следующие категории:

- Разборка и сборка

- Электронный анализ и измерение сигналов.

- Управление системой и внедрение

Также доступно более дорогостоящее оборудование, которое может стоить более сотен фунтов, но в этом руководстве основное внимание будет уделено некоторым основным инструментам, необходимым в каждой категории, которые вы можете использовать при необходимости.

Разборка и сборка

- Очень важно иметь хорошие плоскогубцы и набор отверток.

- Купите паяльник с регулируемой температурой и сменными жалами. Это позволит вам эффективно паять, паять флюс и снимать припой фитиль.

Электронный анализ и измерение сигналов

В этой категории я рекомендую два обязательных инструмента:простой цифровой мультиметр и логический анализатор.

- Простой цифровой мультиметр измеряет уровни напряжения на устройствах и компонентах, позволяя определить заземление и обозначить пути на печатной плате.

- Выберите качественный логический анализатор, имеющий несколько моделей для разных бюджетов. Я рекомендовал Saleae. Это фундаментальная часть вашего набора инструментов и распространенный инструмент анализа, используемый инженерами, исследователями оборудования и тестировщиками для анализа цифровых сигналов встроенных устройств.

- JTAGULATOR - еще один полезный инструмент, который идентифицирует стандартные отраслевые знаки JTAG и «ключи к портам UART королевства». Он позволяет автоматически просматривать и тестировать все возможные комбинации распиновки, соединив все контакты заголовка.

Система управления и впрыска

В этой категории есть несколько недорогих инструментов, которые помогут вам получить доступ, извлечь или изменить данные встроенной технологии

- Bus Pirate позволяет подключаться к протоколам связи UART, I2C, SPI и JTAG. Или Shikra, подобное устройство, быстрее извлекает флеш-память через SPI, а также поддерживает UART и JTAG.

- Еще одним надежным инструментом для тестирования JTAG и Serial Wire Debug (SWD) является Seggar J-link, у которого есть менее дорогая образовательная версия, а также профессиональная версия.

- BeagleBone Black также является отличным универсальным инструментом для тестирования с платформой для разработки, которую можно использовать для выполнения ряда тестов.

Для подключения к встроенным устройствам для тестирования и взлома вам также следует приобрести некоторые простые предметы, такие как перемычки и разъемы. Обязательно примите во внимание следующее:

- Гнездо, 27 мм, прямое, однорядное, штыревое.

- Штыревой, прямой однорядный, 54 мм

- Беспаечные гибкие перемычки для макетных плат "папа-гнездо"

Разборка оборудования

Для начала, для взлома оборудования часто требуется физический доступ к устройству, во время которого важно действовать медленно и осторожно, чтобы не повредить оборудование или себя.

Отправной точкой обычно будет нижняя часть устройства, убедитесь, что вы заглядываете под любые ярлыки или резиновые ножки, так как они могут скрывать нужные вам винты. Если продукт, который вы проверяете, произведен в США для рынка США, вы также можете поискать записи Федеральной комиссии по связи (FCC). Если устройство использует беспроводную или радиочастотную (RF) связь, оно должно иметь идентификатор FCC или маркировку в соответствии с отраслевыми требованиями. Как только вы его получите, введите его на этот веб-сайт, который предоставит вам отчеты о радиочастотных испытаниях и внутренние изображения, которые являются наиболее полезным активом, поскольку они помогают показать вам, как собирается устройство.

Здесь вы узнаете, приклеен ли корпус или заклеен эпоксидной смолой. Если да, вам понадобится инструмент Dremel или другой потенциально разрушительный инструмент, чтобы разрезать его самостоятельно. Однако риск получить травму гораздо выше, поэтому соблюдайте все меры предосторожности, чтобы не повредить ни себя, ни печатные платы.

Осмотр схемы

После того, как вы откроете устройство, вам необходимо идентифицировать и нанести на карту схему и компоненты. Вы вполне можете найти некоторые явно отмеченные отладочные порты, такие как JTAG, UART и SWD, отмеченные производителем. После этого вы захотите определить другие важные функции, такие как соединения заголовков, которые могут использоваться для JTAG, UART и всех ключевых микросхем IC (ЦП, память, RF и Wi-Fi).

Затем я рекомендую попытаться загрузить спецификации компонентов для каждой микросхемы IC, найденные в Google с именем устройства и информацией, нанесенной на них, поскольку они помогут вам в дальнейшем тестировании и анализе функциональности и безопасности встроенного устройства.

Проверка прошивки

При тестировании на наличие проблем безопасности изучение прошивки также может помочь в раскрытии бесценной информации, и есть несколько способов получить к ней доступ. Во-первых, посмотрите, разрешает ли поставщик прямую загрузку прошивки через Интернет, и если нет, то я попытаюсь записать ее с помощью Wireshark. Для этого вам необходимо фиксировать всю сетевую связь, пока встроенное устройство выполняет обновление прошивки, затем их часто можно извлечь из захваченных данных pcap (если они не зашифрованы) с помощью функции экспорта объектов в Wireshark.

Если это невозможно, есть и другие способы, например, использование мобильного приложения, используемого для управления встроенным устройством или управления им, потому что, если устройством можно управлять с его помощью, вы также можете получить доступ к процессу обновления прошивки. Если это так, он может показать путь URL и коды доступа, необходимые для загрузки последней версии микропрограммы.

Если все остальное не помогло, вам, возможно, придется перейти непосредственно к хранилищу флеш-памяти на устройстве, для чего существует несколько методов в зависимости от типа платы. Например, вы сможете считывать данные с микросхемы вспышки или вам может потребоваться распаять микросхему. Тогда вам может понадобиться считыватель микросхем, если он недоступен через SPI. Лучше всего изучить устройство в Интернете и найти таблицы, которые помогут вам правильно определить хранилище в памяти и лучшие методы извлечения данных. Часто есть другие, которые столкнулись с теми же проблемами извлечения памяти, поэтому вы можете найти задокументированные методы.

Что это значит, если я занимаюсь бизнесом?

Если организация считает, что микропрограммное обеспечение своего IoT-устройства является интеллектуальной собственностью, важно защитить ее. Самое простое и дешевое решение - отключить UART перед выходом на рынок с вашим продуктом, потому что постоянный человек с физическим доступом и временем почти всегда найдет способ взломать устройство и получить доступ к прошивке через соединение UART.

Интернет вещей сложен, и, конечно же, тесты профессиональных охранных компаний на проникновение и системный анализ будут выходить за рамки этого, чтобы рассмотреть всю экосистему, чтобы гарантировать охват каждого сегмента, а также того, как каждый из них влияет на безопасность в целом. Получайте удовольствие от исследования, но при необходимости обращайтесь к экспертам.

Автор - Дерал Хейланд, руководитель исследования Интернета вещей в Rapid7

Интернет вещей

- Упрощение масштабной подготовки IoT

- Более умная память для устройств IoT

- Интернет вещей, обеспечивающий всемирные преимущества

- 4 проблемы при проектировании оборудования IoT

- Arm расширяет возможности подключения к Интернету вещей и управления устройствами с приобретением Stream Technologies

- Уязвимости приложений делают устройства IoT открытыми для атак

- Установить и забыть:угроза, исходящая от ненастроенного Интернета вещей

- Проблемы тестирования программного обеспечения устройств Интернета вещей

- Безопасность с помощью смарт-устройств и Интернета вещей

- Вредоносные программы атакуют устройства IoT под управлением Windows 7