Установить и забыть:угроза, исходящая от ненастроенного Интернета вещей

Марш «умных» технологий привел к тому, что все мыслимые устройства в наших домах и офисах были «усовершенствованы» с помощью той или иной формы подключения. Хотя это предлагает дополнительные функции для некоторых, говорит Кен Манро, партнер Pen Test Partners . , Для других эти интеллектуальные улучшения не соответствуют требованиям.

В конце концов, зачем подключать стиральную машину по беспроводной сети, если вы с удовольствием используете элементы управления вручную? Это неизбежно означает, что устройства Интернета вещей (IoT) покупаются и используются без подключения к ним, и это создает настоящую проблему.

Не настроенные устройства IoT по-прежнему эффективно действуют как незашифрованные открытые точки беспроводного доступа, что делает их уязвимыми для взлома. Это проблема, которая, кажется, ускользнула от внимания как производителей, так и регулирующих органов. Несмотря на публикацию множества рекомендательных руководств, ни одно из них не касается этой проблемы, в том числе наш собственный Кодекс норм безопасности потребительского Интернета вещей.

Векторы атак

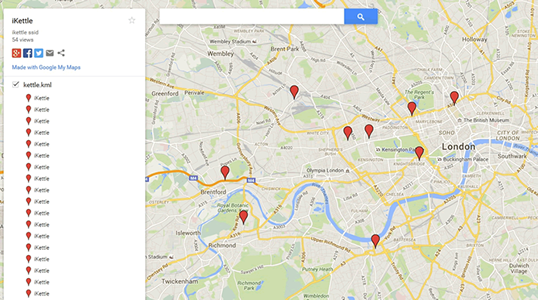

Подключиться к ненастроенному IoT-устройству - тривиально. Злоумышленник может определить SSID устройства с помощью сайта геолокации, такого как wigle.net. Устройство легко идентифицируется, например, чайники используют SSID:iketttle, горячие ванны:BWGSPa, Google Chromecast:Chromecast, кондиционеры LG:LGE_AC и EcoWater умные умягчители воды:H2O-6c. Все, что им нужно сделать, это загрузить приложение, проехать мимо этого места, подключиться к точке беспроводного доступа и вуаля - получить контроль.

Устройства, использующие соединение Bluetooth, потенциально подвергаются даже большему риску, чем устройства, использующие Wi-Fi. Это связано с тем, что на таких устройствах часто отсутствует процесс аутентификации или авторизации мобильного устройства, к которому они подключаются, что позволяет подключиться любому, кто находится в пределах досягаемости.

После взлома этими устройствами можно злоупотреблять различными способами. Их можно использовать, например, для создания бэкдора в сети. Мы даже наблюдали это в корпоративной среде, где ненастроенный экранный редактор, установленный инженером AV (и, следовательно, не находящийся в поле зрения отдела безопасности), соединял проводную и беспроводную корпоративную сеть.

Учтите также, что многие из этих устройств будут томиться в цепочке поставок, застрять где-то на складе до отправки, а это означает, что они обычно стремятся обновить свое программное обеспечение после настройки. Ненастроенное и устаревшее программное обеспечение они могут использоваться и являются основной целью мошеннических прошивок.

После того, как мошенническая прошивка была загружена, ее можно использовать для модификации устройства, например, для потенциального использования его для подслушивания. Невозможность обновить устройства также является проблемой для других долгосрочных устройств Интернета вещей, от умных лампочек до термостатов, которые, скорее всего, останутся на месте в течение длительного времени, и пользователь может не беспокоиться об обновлении.

Решение проблемы

Есть некоторые дизайнерские решения, которые могут решить проблему ненастроенного Интернета вещей. Один из вариантов - физически установить кнопку на устройстве, которую пользователь затем должен использовать для аутентификации, будь то беспроводное соединение или соединение Bluetooth.

Это гарантирует, что устройство может быть вручную настроено для подключения к приложению на устройстве пользователя, только когда оно находится поблизости. Если не считать перехвата ключа при передаче, это значительно снижает вероятность компрометации, однако, поскольку безопасность часто оказывается в лучшем случае второстепенной, очень немногие устройства имеют такой механизм физического контроля.

Более рентабельным решением было бы заставить все устройства IoT отключать радиочастоты по умолчанию. Это может звучать так, как будто это противоречит сути Интернета вещей, но я считаю, что мы должны контролировать наши технологии, а не наоборот.

Тот факт, что продукт поставляется как умный, не означает, что пользователь будет использовать его по назначению. Потребители должны иметь возможность выбора, как они хотят использовать устройство. В противном случае мы рискуем, что наши умные дома станут уязвимыми для локальных атак через Wi-Fi.

Автор Кен Манро, партнер Pen Test Partners.

Интернет вещей

- Синергия сотового Интернета вещей и Bluetooth LE

- Растущая угроза Интернета вещей с поддержкой Wi-Fi

- Защита вектора угроз Интернета вещей

- Введение во взлом встроенного оборудования устройств Интернета вещей

- Трафик Интернета вещей на предприятии растет, как и угрозы

- 6 трлн. важность стандартов безопасности и регулирования в эпоху Интернета вещей

- Снижение киберрисков Интернета вещей и поиск решений

- AIoT:мощная конвергенция ИИ и Интернета вещей

- Роль Интернета вещей в здравоохранении во время Covid-19

- Выявление слепой зоны Интернета вещей в постпандемическом мире