Тайные, сложные программы раскрытия уязвимостей мешают безопасности

Большинство уязвимостей продукта теперь обнаруживает не затронутый поставщик, а внешними источниками, такими как сторонние исследователи, и они повсюду.

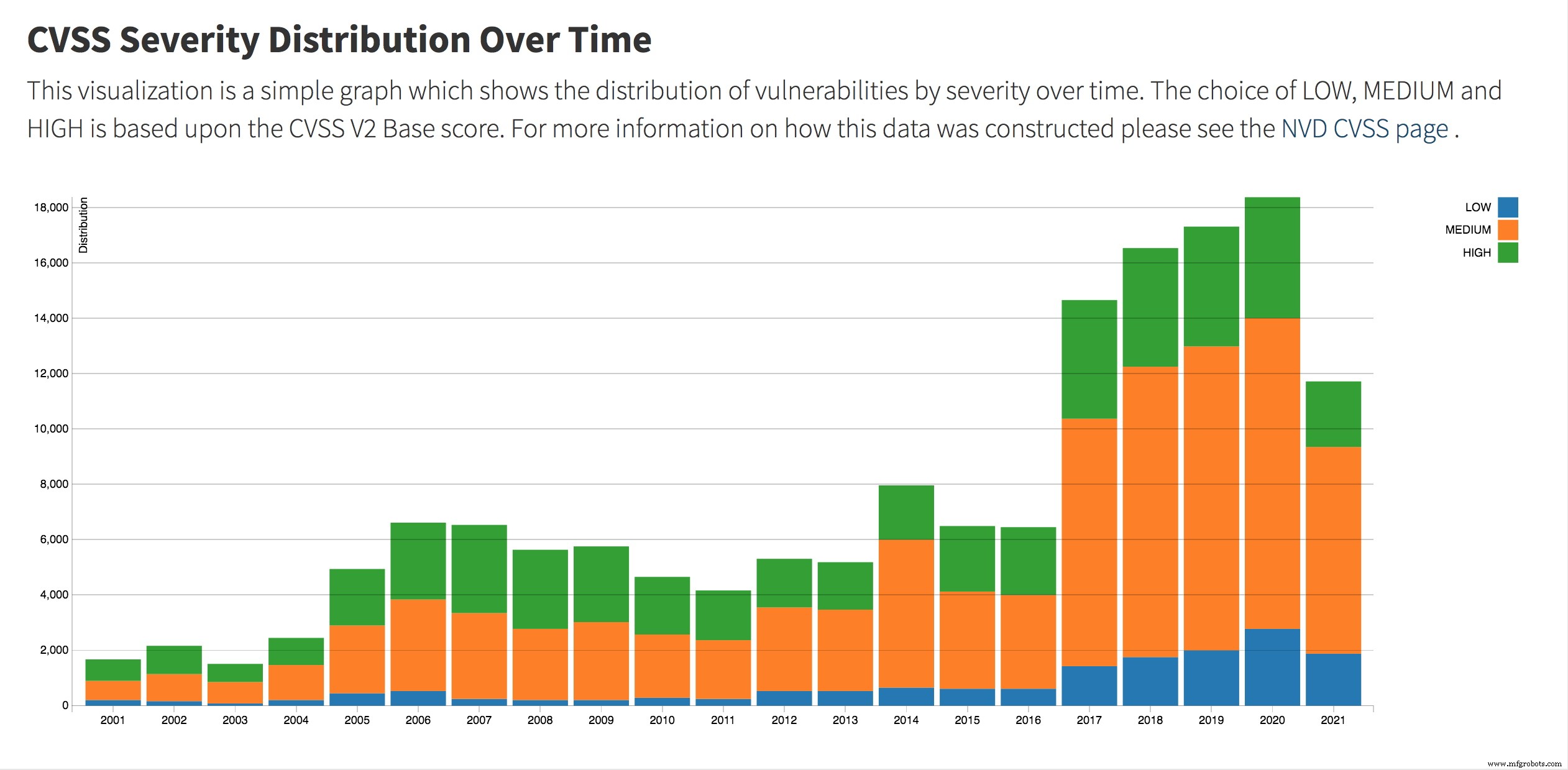

Уязвимости, которые создают потенциальные дыры в безопасности в продуктах Интернета вещей (IoT) и промышленных систем управления (ICS), продолжают расти.

Согласно последнему отчету компании Claroty о рисках и уязвимостях ICS, в первой половине этого года было раскрыто более 600 сообщений. Большинство из них имеют высокий или критический уровень серьезности, могут быть легко использованы удаленно и делают уязвимый компонент полностью непригодным для использования. В одной четверти нет исправлений или их можно исправить только частично.

Примером потенциальной поломки, которая может быть вызвана неизвестными уязвимостями, скрывающимися в цепочке поставок программного обеспечения, является недавно названный кластер BadAlloc в ОСРВ и вспомогательные библиотеки от нескольких поставщиков. Их можно использовать для атак типа «отказ в обслуживании» или удаленного выполнения кода.

щелкните, чтобы увидеть полноразмерное изображение

(Источник:Национальный институт стандартов и технологий)

Потенциально затронуты миллионы устройств IoT и операционных технологий (OT), а также потребительские системы, такие как автомобили и медицинские устройства. Тем не менее, OEM и пользователи-владельцы активов не знали об этих недостатках, пока Microsoft не раскрыла их в апреле.

Тем не менее, большинство уязвимостей продукта теперь обнаруживает не затронутый поставщик, а внешние источники, такие как сторонние исследователи. Вот почему существуют программы раскрытия уязвимостей (VDP). Как поясняется в Ultimate Guide to Vulnerability Disclosure от Bugcrowd 2021, VDP были созданы, чтобы обеспечить «механизм для выявления и устранения уязвимостей, обнаруженных вне типичного цикла разработки программного обеспечения». Обычно ими руководят федеральные органы, отраслевые организации и некоторые крупные поставщики продукции.

Отсутствие единообразия между программами

В ответ на обязательную операционную директиву от сентября 2020 года Агентства по кибербезопасности и безопасности инфраструктуры (CISA) федеральные агентства публикуют свои политики раскрытия уязвимостей - что сбивает с толку, также обозначается аббревиатурой «VDP». В июле CISA анонсировала свою платформу VDP. Предоставляемый Bugcrowd и EnDyna, он будет служить гражданским федеральным агентствам в качестве централизованно управляемого сайта, где исследователи безопасности и другие лица могут сообщать об уязвимостях на сайтах агентств.

Рон Браш

Но большинство VDP регулируют уязвимости продуктов, а не процессов или конфигураций. К сожалению, между ними очень мало согласованности. «Эти программы повсюду:даже федеральные агентства США занимаются своими делами», - сказал EE Times Рон Браш, директор отдела аналитики кибербезопасности Verve Industrial Protection. . «Ни один из них не настроен на максимальную эффективность». Даже те, у кого есть хорошие механизмы, такие как программы NIST и ISO / IEC, имеют несоответствия между этими механизмами:что и как сообщается, принудительное исполнение и как необходимые изменения вносятся данной группой.

Браш также обвинил в отсутствии прозрачности в отчетности. По его словам, правительство США не разработало код для продуктов типа COTS, которые оно обычно покупает, поэтому федеральные агентства не имеют реальной собственности и должны действовать как гаишники. «Люди, которые должны заниматься« полицейской охраной », не обладают знаниями, чтобы по-настоящему понимать существующие проблемы или их влияние; не может эффективно устранить уязвимости из-за бюджета, разрешений, неадекватной платформы EoL или неспособности спровоцировать поставщика на предоставление исправления; и у них нет средств для применения последствий или принудительных улучшений ».

Также отсутствует право собственности на данную консультацию и синхронизацию того, что с ней делается в государственных программах и на порталах поставщиков. «Это все самое лучшее, - сказал Браш. «Крупные поставщики часто становятся собственниками, но их многочисленные бизнес-подразделения могут действовать по-разному. Поскольку каждый продукт может объединять несколько продуктов, количество поставщиков увеличивается еще больше ».

Система отчетов CVE имеет ограничения

CISA спонсирует два наиболее важных VDP в США:Национальную базу данных уязвимостей (NVD), размещенную Национальным институтом стандартов и технологий (NIST), и немного более старую программу Common Vulnerabilities and Exposures (CVE), проводимую MITER, подробности которой публично раскрыты. известные уязвимости. CISA также размещает рекомендации ICS-CERT, которые включают эксплойты и проблемы.

«Даже если мы проигнорируем весь процесс раскрытия информации и аспекты исследования, система [отчетности CVE] непонятна и сложна», - сказал Браш. «Большинство владельцев активов не обладают знаниями, необходимыми для адекватного понимания рекомендаций по безопасности OT / ICS или для того, чтобы действовать в соответствии с ними. Таким образом, они парализованы огромным количеством информации ». Эта сложность становится очевидной, если посмотреть на презентацию Браш на YouTube, 101 балл за их расшифровку.

Система CVE не включает в себя все:там не появляется все больше уязвимостей. Согласно данным Risk Based Security, в июле было опубликовано 2158 уязвимостей, из них 670 без идентификатора CVE.

«CVE ограничиваются уязвимостями, затрагивающими широкий спектр программного обеспечения, которое могут использовать многие компании», - сказал EE Times независимый исследователь безопасности Джон Джексон, основатель этической хакерской группы Sakura Samurai. . «[Но] уязвимость может быть специфической для логики в программном обеспечении или на сервере, которым владеет только одна компания».

"Федеральные ВДП нацелены в основном на федеральные агентства", - сказал Браш. Для коммерческих компаний мало что доступно:в некоторых отраслях есть свои собственные регулирующие органы, например, Североамериканская корпорация по надежности электроснабжения (NERC) для электроэнергетических компаний. Он отметил, что хотя политика и процедуры федерального агентства могут быть отражены для использования в частном секторе, они могут меняться с каждыми президентскими выборами.

«Некоторые проекты сообщества с открытым исходным кодом довольно хорошо справляются с раскрытием уязвимостей», - сказал Браш. «Например, некоторые части ядра Linux хорошо управляются; другие не так много, и это даже без учета экосистемы Linux в целом. И по сравнению с другими проектами бесплатного программного обеспечения и программного обеспечения с открытым исходным кодом или даже с различными проприетарными продуктами, у них также очень разные методы обеспечения безопасности ».

Проблемы с отчетностью и раскрытием информации

Отсутствие согласованности между программами, особенно в отчетности, может поставить в тупик сторонних исследователей, не говоря уже о потенциальных юридических проблемах, вызванных Законом о компьютерном мошенничестве и злоупотреблениях (CFAA).

Джон Джексон

«Многие VDP требуют, чтобы хакеры не обсуждали свои выводы, но программы не платят им денег и не стимулируют их даже взламывать», - сказал Джексон. «Кроме того, они обычно плохо управляются или неправильно управляются персоналом, не связанным с безопасностью, и это затрудняет совместную работу. VDP, использующие Bugcrowd, - хорошее начало, потому что они позволяют хакерам эффективно сотрудничать, а проверяющие могут сначала взглянуть на уязвимость, чтобы подтвердить ее. Тем не менее, это не снижает необходимости в регулярной безопасности ».

В отчете NTIA за 2016 г. говорится:«Подавляющее большинство исследователей (92%) обычно участвуют в той или иной форме скоординированного раскрытия уязвимостей. Угроза судебного иска была названа 60% исследователей причиной, по которой они не могут сотрудничать с поставщиком для раскрытия информации. Только 15% исследователей ожидали награды за раскрытие информации, но 70% ожидали регулярного сообщения об ошибке ».

Согласно окончательному руководству Bugcrowd на 2021 год, 87% организаций со своими собственными VDP сообщили о получении критических уязвимостей. Но в то время как 99% говорят, что они рассматривают возможность присоединения к их VDP с программой поощрения ошибок, только 79% говорят, что они действительно платят исследователям за «важные выводы».

По словам Брэша, поскольку проблема особенно усложняется из-за уязвимостей во встроенных продуктах Интернета вещей, процесс раскрытия информации должен быть стандартизирован. Также должна быть «палка для обеспечения соблюдения этого» как со стороны владельца актива, так и со стороны разработчика OEM-продукта. Он планирует создать реестр для встраиваемых продуктов IoT, подобных продуктам для отзыва автомобилей. «Я считаю, что поставщик и системный интегратор должны позаботиться о том, чтобы владелец актива был хотя бы проинформирован об уязвимости в своем активе. Как и в случае отзыва автомобиля, владелец может решить принять риск, отремонтировать его или купить другой продукт ».

>> Эта статья изначально была опубликована на нашем дочернем сайте EE Times.

Интернет вещей

- Путь к промышленной безопасности Интернета вещей

- Новый взгляд на безопасность микропрограмм

- Устранение уязвимостей безопасности промышленного Интернета вещей

- Безопасность Интернета вещей - кто за это отвечает?

- Все идет IoT

- Безопасность Интернета вещей - препятствие для развертывания?

- Модернизация системы кибербезопасности

- Защита Интернета вещей с помощью обмана

- Контрольный список безопасности ICS

- Уязвимость цепочки поставок Интернета вещей представляет угрозу безопасности Интернета вещей