Защитите свою систему IIoT с помощью библиотеки криптографии на ваш выбор!

К настоящему времени вы, возможно, уже читали о OMG Спецификация безопасности DDS, которая дополняет существующий стандарт DDS архитектурой и моделью безопасности. Версия 1.0 этой спецификации скоро будет завершена OMG. Это означает, что модель безопасности, ориентированная на данные, теперь будет изначально интегрирована в стандарт DDS - единственный открытый стандарт связи, который был разработан для обеспечения гибкости, надежности и скорости, необходимых для создания сложных приложений реального времени, включая многие типы промышленного Интернета вещей. системы.

Одной из ярких особенностей, представленных в спецификации безопасности DDS, является понятие архитектуры интерфейса подключаемого модуля службы (SPI). Механизм SPI позволяет пользователям настраивать поведение и технологии, которые реализация DDS использует для обеспечения информации, без изменения кода приложения.

В этом сообщении блога кратко объясняется архитектура SPI и демонстрируется простой способ использования встроенных подключаемых модулей безопасности RTI Connext DDS Secure для выполнения выбранных криптографических действий с библиотекой криптографии на ваш выбор.

Интерфейсы подключаемых модулей безопасных служб DDS (SPI)

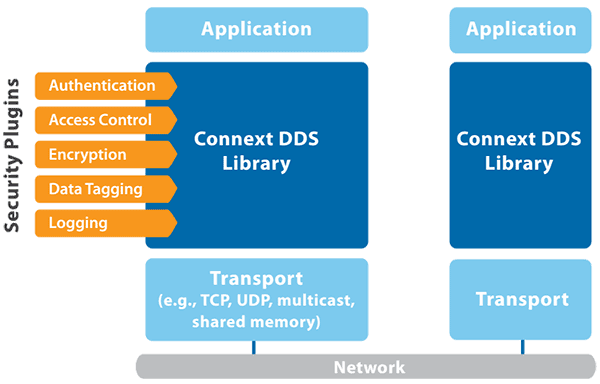

Спецификация безопасности DDS не вносит никаких изменений в способ взаимодействия приложений с инфраструктурой DDS. Вместо этого он определяет пять различных компонентов подключаемых модулей, которые при необходимости используются инфраструктурой. Каждый из этих компонентов обеспечивает определенный аспект функциональности обеспечения информации и имеет стандартизованный интерфейс, как определено в Спецификации безопасности DDS. Это то, к чему относится название Service Plugin Interfaces (SPI). Архитектура плагина показана на изображении ниже.

Как видите, существует пять SPI, которые в совокупности обеспечивают информационное обеспечение систем DDS. Их имена и цели следующие:

Архитектура SPI дает вам большую свободу для настройки аспектов обеспечения информации вашей безопасной системы DDS. Все аспекты, упомянутые в приведенном выше маркированном списке, могут быть изменены или повторно реализованы с использованием вашей собственной реализации SPI. Что вы не можете изменить, так это механизм когда реализация DDS фактически вызывает методы SPI - они просто вызываются при необходимости. На самом деле это хорошо, потому что это означает, что промежуточное ПО продолжает вести себя, как предписано в спецификации, и вам не нужно беспокоиться о том, чтобы это нарушить.

Помимо интерфейсов SPI, спецификация безопасности DDS также предоставляет функциональное описание так называемых встроенных подключаемых модулей, подробно описанных в главе 9 этого документа. Их основная цель - обеспечить готовую совместимость между различными реализациями DDS Security. Встроенные плагины RTI Connext Secure DDS также являются отличной отправной точкой для настройки.

Настройка встроенных подключаемых модулей RTI Connext DDS Secure

Встроенные двоичные файлы подключаемых модулей безопасности, поставляемые с Connext DDS Secure, можно сразу же использовать для создания вашей системы DDS, включающей Information Assurance. Все, что вам нужно сделать, это правильно настроить PropertyQosPolicy вашего DomainParticipant, как описано в спецификации, чтобы указать на требуемые артефакты безопасности, такие как файлы конфигурации управления доступом и управления, а также сертификаты идентификации, среди прочего.

Для тех, кто хочет изменить поведение плагинов, также предоставляется набор собираемых файлов исходного кода. Однако во многих ситуациях плагины Connext DDS Secure предлагают гораздо более простой вариант. Войдите в OpenSSL EVP API ...

Замена реализаций криптографических алгоритмов

Исходный код встроенных подключаемых модулей Connext DDS Secure использует криптографическую библиотеку OpenSSL - не для своих функций SSL или TLS, а для набора реализаций криптографических функций и ряда других вспомогательные классы, используемые с ними. Если вы знакомы с программированием OpenSSL, вы знаете, что рекомендуется использовать так называемый интерфейс EVP. (В случае, если вам это интересно, например, я:EVP означает EnVeloPe.) Плагины Connext DDS Secure вызывают подмножество своих функций, а именно те, которые связаны с элементами в таблице ниже:

Функциональность Алгоритмы, указанные для встроенных подключаемых модулей безопасности DDS Симметричное шифрование и дешифрование AES в режиме счетчика Галуа (GCM) для ключей размером 128 или 256 бит Подпись и проверка алгоритмов подписи RSA-PSS или ECDSA с использованием SHA-256 в качестве хэш-функции Обмен ключами Диффи-Хеллмана с использованием модульной арифметики (DH) или эллиптических кривых ( ECDH) с указанными параметрами Коды аутентификации сообщенийHMAC с SHA-256 в качестве хэш-функции и хэш-функции GMACSecure SHA-256 Генерация случайных чисел Любой криптографически стойкий генератор случайных чиселПлагины, поставляемые с продукт использует реализации этих функций OpenSSL, как в стандартном движке OpenSSL EVP. Однако они также поддерживают установку собственного движка. Ваша реализация механизма OpenSSL может вызывать другие реализации этих криптографических функций, например, используя выбранную вами криптографическую библиотеку, возможно потому, что вам необходимо использовать FIPS-совместимые реализации. Некоторые библиотеки уже поддерживают движок EVP, и в этом случае вам нужно только настроить плагины. В противном случае вам придется написать слой прокладки, который будет вызывать нужные функции из вашей библиотеки.

Изменение самих встроенных плагинов

Может случиться так, что алгоритмы и механизмы встроенных плагинов, описанные в предыдущем разделе, не соответствуют потребностям вашего проекта. В этом случае вам придется прибегнуть к внесению изменений в код фактических плагинов, код, который вызывает функции EVP. Например, вы можете внести небольшие изменения, такие как выбор алгоритмов, отличных от тех, которые определены в спецификации, возможно, используя другие размеры ключей или параметры алгоритма. В качестве другого примера вы можете изменить динамическое связывание на статическое, если хотите.

Можно выйти за рамки незначительных изменений и, например, ввести совершенно другой механизм аутентификации личности. Движение по этому пути довольно быстро становится сложным, и мы настоятельно рекомендуем связаться с нами, чтобы обсудить ваши потребности и планы. Будем рады сотрудничеству с вами!

Интернет вещей

- Аппаратная безопасность DDS - SGX, часть 3:усиленные службы DDS

- Как хакеры взламывают облако; Увеличьте безопасность своего облака с помощью AWS

- Устранение растущих угроз ICS и IIoT

- Будущее связано, и мы должны защитить его

- Путешествие по IIoT начинается с удаленной телеметрии

- Безопасность АСУ ТП в центре внимания из-за напряженности в отношениях с Ираном

- Безопасность АСУ ТП в центре внимания из-за напряженности в отношениях с Ираном

- Является ли безопасность самой большой угрозой для промышленного Интернета вещей?

- Способы повышения безопасности вашего умного дома

- Как IIoT повышает жизнеспособность системы мониторинга активов?