Ресурс, управляемый сообществом, отслеживает слабые места в безопасности проектирования оборудования

Компьютерные системы никогда не были более продвинутыми и сложными, чем сегодня. Точно так же уровень изощренности и распространенности современных кибератак растет с поразительной скоростью. Хакеры тоже меняют свое внимание. В то время как отрасль на протяжении многих лет усердно работала над укреплением уровня программного обеспечения, хакеры начали переключать свое внимание на уровень оборудования.

Фактически, отраслевые и академические исследования продемонстрировали передовые методы, которые постоянно совершенствуются, для проникновения в системы через оборудование - иногда через гибридные программно-аппаратные уязвимости. Хакеры имеют большое преимущество, используя различные знания и методы, доступные в открытом доступе.

С другой стороны, похоже, что шансы не в пользу разработчиков оборудования. В отрасли не хватало такой же общей таксономии и общей классификации слабых мест оборудования, которые были хорошо установлены для программного обеспечения за последние два десятилетия. В результате разработчики оборудования сталкиваются с ограничениями из-за доступности общих знаний и ресурсов, когда они пытаются повысить устойчивость своих продуктов к соответствующим атакам.

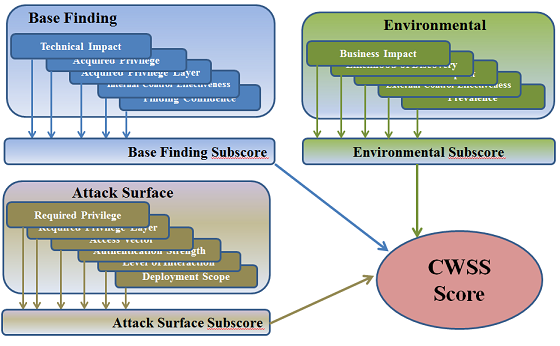

Общая система оценки слабых мест (CWSS) (Источник:Mitre)

В течение многих лет разработанная сообществом Mitre система Common Weakness Enumeration (CWE) и Common Vulnerabilities and Exposures (CVE) служили ведущими ресурсами для отслеживания слабых мест программного обеспечения по категориям и известным экземплярам уязвимостей. Архитекторы и разработчики программного обеспечения используют эти инструменты, чтобы избежать встраивания проблем безопасности в свои программные продукты, в то время как исследователи и поставщики стремятся обнаруживать и устранять вновь обнаруженные уязвимости, чтобы создать постоянно растущий коллективный справочник по устранению проблем безопасности программного обеспечения.

По мере того, как хакеры продолжают удваивать количество оборудования, отрасль должна разработать такие же обширные ресурсы для каталогизации и отслеживания слабых мест в конструкции оборудования, чтобы помочь практикам решать важные вопросы безопасности, в том числе:

- Где в моем дизайне находятся соответствующие точки входа в аппаратное обеспечение?

- Каков общий набор слабых мест, на которые дизайнеры должны обращать пристальное внимание?

- Какие физические свойства устройства больше всего страдают, когда температура, напряжение или ток выходят за пределы рабочего диапазона? Как хакеры могут ими злоупотреблять, чтобы подорвать безопасность моего проекта?

- Каковы последствия успешной атаки на аппаратное устройство, программный стек, работающий поверх, а также на всю интегрированную систему?

- Каковы некоторые из недавних примеров проблемы?

- Как группы проверки могут обнаружить уязвимость на раннем этапе жизненного цикла разработки продукта, чтобы минимизировать затраты на исправление?

- Какие существуют варианты смягчения последствий? Каковы компромиссы между стоимостью и эффективностью?

Отрасль нуждается в стандартизированном открытом доступе для такого уровня понимания распространенных проблем безопасности оборудования. Нам нужен общий язык, на котором исследователи и поставщики могли бы эффективно делиться друг с другом ключевыми знаниями и передовым опытом.

Хорошая новость в том, что теперь мы на шаг ближе к Святому Граалю. С прошлого лета Intel и Mitre стали партнерами и неустанно работали над внедрением долгожданной структуры. В феврале 2020 года Mitre объявил о выпуске версии 4.0 CWE, которая расширила существующее программно-ориентированное предложение за счет включения аппаратного аналога. Согласно первоначальному объявлению Mitre, это обновление предназначено для того, чтобы «помочь разработчикам оборудования лучше понять потенциальные ошибки, которые могут быть сделаны в определенных областях их проектирования интеллектуальной собственности, а также помочь преподавателям [] научить будущих профессионалов о типах ошибок, которые могут быть допущены. обычно делается в аппаратной конструкции ».

Новое представление CWE Hardware Design View уже включает 30 аппаратных проблем, которые часто упускаются из виду разработчиками оборудования. Эти проблемы сгруппированы по высокоуровневым категориям, таким как Проблемы управления производством и жизненным циклом, Проблемы потока безопасности, Разделение привилегий и проблемы контроля доступа, Общие проблемы проектирования схем и логики, Проблемы с ядром и вычислительными ресурсами, Проблемы с памятью и хранилищем, Примитивы безопасности и Криптография. Проблемы и многое другое.

Это недавнее событие - важный шаг в правильном направлении, но предстоит еще много работы. Ожидается, что коллекция будет со временем развиваться, так как вклад сообщества будет содержать больше записей и примеров. Исследовательское сообщество, а также стороны в более широкой отрасли, академические круги и правительство должны объединиться, чтобы участвовать и вносить свой вклад в продолжение создания этого стандартизированного совокупного аппаратного обеспечения CWE. И для этого есть много мотивации, и эти усилия могут принести много далеко идущих преимуществ.

Надежное аппаратное обеспечение CWE позволит архитекторам изучать и развертывать эффективные средства защиты в своих продуктах для предотвращения атак, запускаемых хакерами с различных точек входа. Разработчики будут в курсе передовых методов обеспечения безопасности и избегать распространенных ошибок аппаратной безопасности при создании новых продуктов. Инженеры по верификации будут лучше знакомы с различными типами слабых мест оборудования и, таким образом, смогут более эффективно устранять уязвимости на протяжении всего процесса разработки. Исследователи безопасности будут лучше оснащены для выявления и устранения системных проблем с безопасностью оборудования и разработки исправлений, устраняющих риски и блокирующих злоумышленников. Исследователи, которые стремятся выйти на рынок, могут извлечь выгоду из ресурсов и общей таксономии, чтобы учиться, сотрудничать и обмениваться знаниями друг с другом. Отрасль аппаратного обеспечения, безусловно, может извлечь выгоду из более разнообразного сообщества, к которому присоединятся блестящие умы из других областей исследований, чтобы помочь вывести текущее состояние дел на новый уровень. Это лишь некоторые из многих преимуществ, которые мы увидим по мере создания в отрасли открытой совокупной аппаратной инфраструктуры CWE.

Слишком долго многие считали, что выявление и категоризация слабых мест оборудования, основных причин и стратегии смягчения последствий - это бесконечная тяжелая битва. Поскольку оборудование продолжает оставаться основной целью для продвигающихся вперед хакеров, мы должны инвестировать в исследования, инструменты и ресурсы, необходимые для правильной каталогизации и оценки слабых мест оборудования с той же срочностью и масштабом, что и для программных угроз. Новый CWE 4.0 - фантастический начальный шаг, на котором отрасль может сплотиться и развиваться, позволяя практикам говорить на одном языке, продолжая повышать надежность безопасности аппаратных продуктов, на которые люди во всем мире полагаются каждый день.

>> Эта статья была первоначально опубликована на наш дочерний сайт EE Times.

Встроенный

- Как избежать дорогостоящих сюрпризов при проектировании подключаемого оборудования

- Что такое блок управления:компоненты и его конструкция

- Mouser поставляет аппаратное решение безопасности Infineon OPTIGA Trust X

- Решетка:MachX03D FPGA повышает безопасность за счет аппаратных возможностей корневого доверия

- Безопасность промышленного Интернета вещей основывается на аппаратном обеспечении

- Trust Platform предлагает готовую аппаратную безопасность

- Bluetooth MCU повышает безопасность Интернета вещей

- Аппаратные ускорители обслуживают приложения AI

- Мы обновили ресурс «Как создавать нестандартные корпуса для материнских плат».

- Новая конструкция транзистора скрывает ключевое аппаратное обеспечение компьютерного чипа для защиты от ха…