Безопасность Интернета вещей - анатомия кибератак Интернета вещей

Примечание редактора. Защита Интернета вещей важна не только для целостности потоков данных и программного обеспечения в каждом приложении IoT, но и для целостности корпоративных ресурсов, связанных с этими приложениями. Безопасность Интернета вещей - сложная проблема, требующая систематического подхода для понимания возможных угроз и соответствующих методов их устранения.

Примечание редактора. Защита Интернета вещей важна не только для целостности потоков данных и программного обеспечения в каждом приложении IoT, но и для целостности корпоративных ресурсов, связанных с этими приложениями. Безопасность Интернета вещей - сложная проблема, требующая систематического подхода для понимания возможных угроз и соответствующих методов их устранения.

По материалам книги Перри Ли из Интернета вещей для архитекторов

Глава 12. Безопасность Интернета вещей

Автор:Перри Ли

Анатомия кибератак Интернета вещей

Кибербезопасность - обширная и обширная тема, выходящая за рамки данной главы. Однако полезно понимать три типа атак и эксплойтов на основе Интернета вещей. Поскольку топология Интернета вещей состоит из оборудования, сетей, протоколов, сигналов, облачных компонентов, фреймворков, операционных систем и всего остального, мы подробно рассмотрим три формы распространенных атак:

-

Mirai :Самая разрушительная атака отказа в обслуживании в истории, вызванная небезопасными устройствами Интернета вещей в удаленных районах.

-

Stuxnet :Кибероружие национального государства, нацеленное на промышленные устройства SCADA IoT, контролирующее значительный и необратимый ущерб ядерной программе Ирана.

-

Цепная реакция :Метод исследования для использования PAN-сетей с использованием ничего, кроме лампочки - без интернета.

Понимая поведение этих угроз, архитектор может разработать превентивные технологии и процессы для предотвращения подобных событий.

Мирай

Mirai - это название вредоносной программы, которая заразила устройства Linux IoT в августе 2016 года. Атака осуществлялась в форме ботнета, вызвавшего массовый DDOS-шторм. Среди громких целей были Krebs on Security, популярный блог о безопасности в Интернете, Dyn, очень популярный и широко используемый DNS-провайдер для Интернета, и Lonestar Cell, крупный оператор связи в Либерии. Меньшие цели включали итальянские политические сайты, Minecraft серверов в Бразилии и российских аукционных площадок. DDOS на Dyn оказал вторичное влияние на других чрезвычайно крупных провайдеров, которые использовали их сервисы, таких как серверы Sony Playstation, Amazon, GitHub, Netflix, PayPal, Reddit и Twitter. Всего в составе коллектива ботнета было заражено 600 000 IoT-устройств.

Исходный код Mirai был опубликован на hackforums.net (сайте хакерского блога). Из источника, а также с помощью трассировок и журналов исследователи выяснили, как атака Mirai работала и развивалась:

-

Поиск жертв :Выполнить быстрое асинхронное сканирование с использованием пакетов TCP SYN для проверки случайных адресов IPV4. Он специально искал SSH / Telnet TCP-порт 23 и порт 2323. Если сканирование и порт были успешно подключены, он перешел во вторую фазу. Мираи включила жестко закодированный черный список адресов, которых следует избегать. Черный список состоял из 3,4 миллиона IP-адресов и содержал IP-адреса, принадлежащие почтовой службе США, Hewlett Packard, Ge и Министерству обороны. Mirai могла сканировать со скоростью около 250 байт в секунду. Это относительно мало для ботнета. Атаки, подобные SQL Slammer, генерировали сканирование со скоростью 1,5 Мбит / с, основная причина заключалась в том, что устройства IoT обычно гораздо более ограничены в вычислительной мощности, чем настольные и мобильные устройства.

-

Грубая сила Telnet: На этом этапе Mirai попытался установить функциональный сеанс Telnet с жертвой, отправив 10 пар имени пользователя и пароля случайным образом, используя атаку по словарю из 62 пар. Если вход был успешным, Mirai регистрировала хост на центральном сервере C2. Более поздние варианты Mirai развили бота для выполнения эксплойтов RCE.

-

Заражение: Затем потенциальной жертве с сервера была отправлена программа-загрузчик. Он отвечал за идентификацию операционной системы и установку вредоносного ПО для конкретных устройств. Затем он искал другие конкурирующие процессы, используя порт 22 или 23, и убивал их (вместе с другими вредоносными программами, которые уже могли присутствовать на устройстве). Затем двоичный файл загрузчика был удален, а имя процесса было скрыто, чтобы скрыть его присутствие. Вредоносная программа не находилась в постоянном хранилище и не пережила перезагрузку. Теперь бот оставался бездействующим, пока не получил команду атаки.

Целевыми устройствами были устройства IoT, включая IP-камеры, цифровые видеорегистраторы, потребительские маршрутизаторы, телефоны VOIP, принтеры и телевизионные приставки. Они состояли из 32-разрядных двоичных файлов вредоносных программ ARM, 32-разрядных MIPS и 32-разрядных X86, специфичных для взламываемого IoT-устройства.

Первое сканирование было выполнено 1 августа 2016 года с сайта веб-хостинга в США. Сканирование заняло 120 минут, прежде чем в словаре был обнаружен хост с открытым портом и паролем. Еще через одну минуту было заражено еще 834 устройства. В течение 20 часов было заражено 64 500 устройств. Мираи увеличилась вдвое за 75 минут. Большинство зараженных устройств, превратившихся в бот-сети, находились в Бразилии (15,0%), Колумбии (14,0%) и Вьетнаме (12,5%), хотя объектом DDOS-атак были другие регионы.

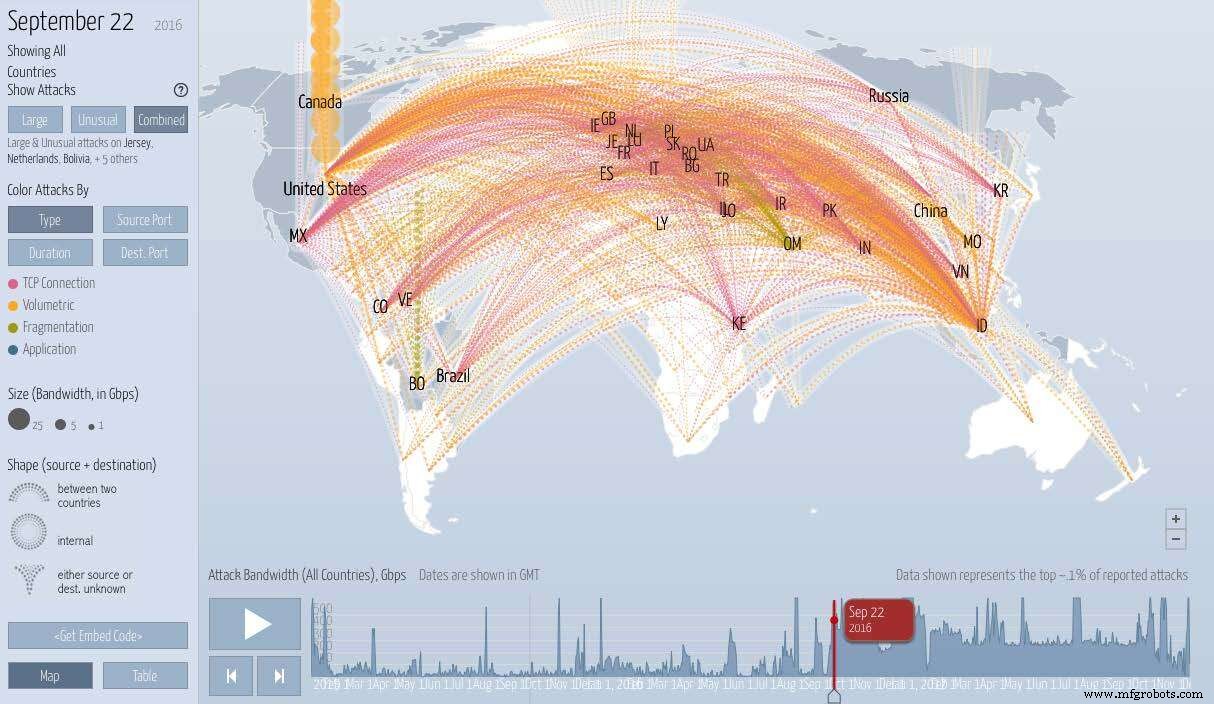

Ущерб ограничен DDOS-атаками. DDOS-атаки проявлялись в форме SYN-флуда, IP-сети GRE, STOMP-флуда и DNS-флуда. В течение пяти месяцев серверы C2 отправили 15 194 индивидуальных атакующих команды и поразили 5042 интернет-сайта. 21 сентября 2016 года ботнет Mirai развязал массовую DDOS-атаку на блог Krebs on Security и сгенерировал 623 Гбит трафика. Это стало самой ужасной DDOS-атакой за все время. Ниже представлен снимок экрана в реальном времени, сделанный во время атаки Mirai с использованием www.digitalattackmap.com:результат сотрудничества NETSCOUT Arbor и Google Jigsaw.

щелкните, чтобы увеличить изображение

Вид DDOS-атаки Mirai на веб-сайт Krebs on Security; любезно предоставлено www.digitalattackmap.com

Stuxnet

Stuxnet был первым известным документированным кибероружием, выпущенным для необратимого повреждения активов другой страны. В данном случае это был червь, который повредил программируемые логические контроллеры Siemens на базе SCADA. ( ПЛК ) и использовал руткит для изменения скорости вращения двигателей под прямым управлением ПЛК. Разработчики приложили все усилия, чтобы гарантировать, что вирус нацелен только на устройства со скоростью вращения ведомых частотно-регулируемых приводов, подключенных к ПЛК Siemens S7-300, вращающихся с частотой 807 Гц и 1210 Гц, поскольку они обычно используются для насосов и газовых центрифуг для урана. обогащение.

Перейти на вторую страницу этой статьи>>

Интернет вещей

- Путь к промышленной безопасности Интернета вещей

- Защита Интернета вещей от кибератак

- Защита вектора угроз Интернета вещей

- Безопасность Интернета вещей - кто за это отвечает?

- Все идет IoT

- Безопасность Интернета вещей - препятствие для развертывания?

- Кибербезопасность и Интернет вещей:безопасность Интернета вещей, ориентированная на будущее

- Растущее распространение устройств Интернета вещей - самый большой риск кибербезопасности

- Защита Интернета вещей с помощью обмана

- Что нужно знать об Интернете вещей и кибербезопасности