Уязвимости аппаратной безопасности, о которых должны знать инженеры

Почему инженеры должны заботиться о безопасности оборудования? Потому что они могут помочь предотвратить уязвимости с помощью дизайна!

Почему инженеры должны заботиться о безопасности оборудования? Потому что они могут помочь предотвратить уязвимости с помощью дизайна!

Инженеры традиционно не любят говорить о проблемах безопасности. Это, однако, не отменяет того, насколько важно для инженеров знать о криптографии, чтобы они могли решать эту проблему в своих проектах в будущем.

До сих пор мы говорили о (кратком) введении инженера в криптографию, обмене Диффи-Хеллмана и о том, как работает ECC (криптография с эллиптической кривой).

Пришло время узнать, как хакеры взламывают криптографию, чтобы вы могли начать долгий путь, чтобы защитить свой проект от распространенных атак.

Почему инженеры-электрики должны заботиться о безопасности

Если вы отвечаете за предоставление защищенных устройств для корпоративного уровня или проекта, критически важного для безопасности, вам следует обсудить свой проект со своими поставщиками микросхем и / или исследователями безопасности на каждом этапе процесса проектирования. Такие компании, как Microchip, SiLabs, WolfSSL и т. Д., Имеют в штате инженеров, которые могут помочь вам с вашими проектами и обучить вас вопросам безопасности.

В конце концов, 100% защищенной системы, пожалуй, не существует.

<цитата>

«Никогда не было лошади, на которой нельзя было бы ездить. Никогда не было всадника, которого нельзя было бы бросить ».

Исследователи безопасности всю жизнь играют с хакерами в кошки-мышки. Снова и снова «нерушимое» шифрование было взломано. Останется ли ваше сообщение зашифрованным или нет, зависит от выбора части, от того, насколько хорошо вы спроектировали свою схему, насколько хорошо вы реализуете свой код, а также от того, достаточно ли мотивирован и оснащен ваш злоумышленник, чтобы победить ваши замыслы. Ваша задача как инженера - делать все возможное, чтобы защитить свой закрытый ключ.

Вы, вероятно, знаете, что вы практически ничего не можете сделать, чтобы защитить свои закрытые ключи от национального государства. Ресурсы, которые различные правительственные учреждения могут использовать для борьбы с электронными и человеческими целями, значительны и огромны. Даже если шпионы не могут получить закрытые ключи с устройства, они всегда могут взломать компьютер, на котором было запрограммировано устройство, проникнуть на завод, где производятся ИС, скомпрометировать сотрудника ...

К счастью, вам не нужно беспокоиться о том, что государства взломают ваши устройства. Не к счастью, обычно это намного проще, чем мы думаем. Подросток с оборудованием на сумму около 250 долларов и доступом к обучающим видео на YouTube может за полдня извлечь секретные ключи из микроконтроллера. А злоумышленник может украсть данные всего за несколько минут.

Чтобы подготовиться к безопасному проектированию, важно понимать существующие угрозы. Вот общий обзор некоторых хорошо известных уязвимостей аппаратной безопасности и того, что вы можете сделать для их устранения.

Примеры проблем с безопасностью встроенных систем

Давайте рассмотрим несколько примеров серьезных аппаратных уязвимостей и обсудим несколько советов по более безопасному дизайну.

Электромагнитные атаки по побочным каналам

Исследователи знали об атаках по побочным электромагнитным каналам на протяжении десятилетий. Каждый раз, когда механический переключатель или транзистор меняет состояние, электромагнитная волна распространяется вдоль и наружу от проводника. Если эта электромагнитная волна перехватывается хакером, он часто может восстановить данные, использованные для создания волны. См. Van Eck Phreaking, Tempest или видео ниже, чтобы узнать больше.

Снижение электромагнитных атак по побочным каналам

Используйте лучшие отраслевые практики при проектировании и компоновке печатной платы.

- Размещайте развязывающие конденсаторы как можно ближе к контактам питания.

- Используйте твердую пластину заземления под ИС.

- Используйте защиту от электромагнитных помех поверх ИС.

Это не остановит тех, у кого есть физический доступ к вашему устройству, но значительно усложнит их работу.

Атаки дифференциального анализа мощности

Чтобы взломать шифрование на большинстве микроконтроллеров, все, что вам нужно, это резистор за 0,005 доллара, аналого-цифровой преобразователь и элементарное понимание языка программирования Python.

Когда цифровые ворота в микроконтроллере переключаются, они нарушают работу шин питания, ведущих к микроконтроллеру. Хакеры научились размещать резистор 50 Ом и аналого-цифровой преобразователь на шинах питания, чтобы записывать незначительные изменения тока, которые происходят во время работы микроконтроллера.

Микроконтроллер опрашивается через интерфейс программы / отладки SPI, в то время как данные измерения дифференциальной мощности записываются. Позже данные анализируются, а пики и импульсы используются для корреляции и идентификации отдельных действий микроконтроллера.

Путем тщательного анализа хакеры могут извлечь из микроконтроллера практически любую информацию.

Снижение риска атак с помощью дифференциального анализа мощности

Этот взлом легко выполняется с помощью программного криптографического кода, поэтому по возможности используйте аппаратные ускорители шифрования, которые реализуют меры противодействия DPA. Как и прежде, используйте лучшие отраслевые практики в дизайне и верстке. Выберите посадочное место BGA и проложите шины питания в промежуточных слоях вашей печатной платы и, если у вас действительно есть повод для беспокойства, вставьте свою IC в промежуточный слой вашей печатной платы с медными плоскостями сверху и снизу и используйте сшивание по всему периметру. В конце концов, если плохие парни не могут добраться до шин питания, они не смогут легко провести дифференциальный анализ мощности.

В качестве альтернативы можно использовать аппаратное ядро безопасности, поскольку оно не так уязвимо для этого взлома (их все еще можно взломать). Инженеры знают об этой уязвимости и пытаются бороться с ней разными способами. Например, Silicon Labs Wireless Gecko Series 2 имеет встроенное ядро безопасности, а Microchip производит линейку микросхем безопасности, включая криптографические модули, которые вы можете использовать в своих проектах.

Человек в центре атаки

Существует несколько атак типа Man-in-the-Middle. Эта статья демонстрирует «атаку по неверной кривой». Нижеследующий более простой гипотетический пример представляет собой лишь один из возможных векторов атаки.

Когда вы воспроизводите музыку со своего компьютера через динамик Bluetooth под названием «MyTunes», данные перемещаются непосредственно с компьютера на динамик. Но когда вы подключаете свой компьютер к внешнему веб-сайту с именем «AllAboutCircuits.com», вы можете знать, а можете и не знать, что ваш компьютер не подключается непосредственно к другому компьютеру с именем «AllAboutCircuits».

Первое, что происходит, это то, что ваш компьютер связывается с вашим маршрутизатором, а ваш маршрутизатор связывается с сервером доменных имен (DNS), который переводит имя AllAboutCircuits.com в адрес IPV4 или IPV6 (104.20.234.39). Обычно это происходит быстро, и данные хранятся локально, чтобы ускорить просмотр в будущем.

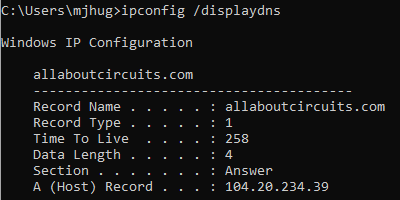

Запись DNS для AllAboutCircuits.com на ПК с Windows 10

Затем данные передаются от компьютера к маршрутизатору, к шлюзу, чтобы переключиться на компьютер, IP-адрес которого совпадает с 104.20.234.39. Количество переходов варьируется от веб-сайта к веб-сайту и от местоположения к местоположению. В каждом месте, если компьютер не защищен, данные могут быть перехвачены, трафик перенаправлен или что-то еще.

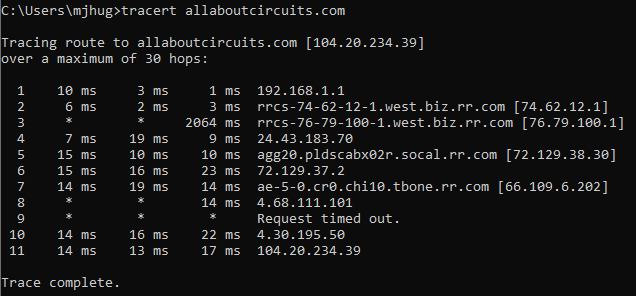

Эта трассировка маршрута показывает все «переходы» от моего ноутбука к веб-сайту AllAboutCircuits.com

Подготовка к атаке "человек посередине"

Существует множество способов атаки «злоумышленник посередине». Рассмотрим только этот тип атаки.

Изображение "Боба" с сайта ThisPersonDoesNotExist.com

Боб купил новый модный беспроводной маршрутизатор. Он приносит свою игрушку домой и подключает ее к своей домашней сети. И чтобы убедиться, что он не потратил слишком много денег на свою новую игрушку, он проверяет баланс своего банковского счета на своем компьютере.

Изображение "Мэллори" с сайта ThisPersonDoesNotExist.com

Мэллори - хакер. Она использует веб-сайт shodan.io (или аналогичный), чтобы идентифицировать маршрутизаторы, веб-камеры, Raspberry Pi или устройства IoT, которые находятся в Интернете, видит новый маршрутизатор Боба, ухмыляется и угрожающе трет руки, потому что теперь у нее тоже есть новая игрушка.

Мэллори использует имя пользователя и пароль по умолчанию (admin / default, admin / admin, admin / password и т. Д.), Которые поставляются со всеми устройствами. Большинство производителей используют одно и то же имя пользователя и пароль для всех устройств, и большинство людей не заботятся об их изменении, поэтому ей не требуется много времени, чтобы найти одну или несколько точек входа. Мэллори просто входит в систему, устанавливает на него свою прошивку и меняет DNS-сервер на DNS-сервер по своему выбору.

Она может это сделать, потому что:

- Производители лениво используют одни и те же имена пользователей и пароли на всех своих устройствах.

- Конечные пользователи в подавляющем большинстве случаев не меняют свои пароли по умолчанию.

- Производители устройств либо не требуют подписанного микропрограммного обеспечения, либо их закрытый ключ взломан и находится в открытом доступе.

Теперь у Мэллори есть доступ к частной сети. Она больше не хакер в Интернете, теперь она находится в личной домашней сети Боба и может наблюдать за перемещением данных туда и обратно. Данные зашифрованы, поэтому она не всегда может видеть, что это за данные, но она может видеть, что Боб довольно часто посещает ThisBankDoesNotExist.com (123.123.123.123) и входит в него, поэтому она приступила к настройке сервера и веб-страницы для Боб, который является точной копией страницы входа на ThisBankDoesNotExist.com.

Затем Мэллори изменяет DNS-запись Боба для ThisBankDoesNotExist.com на (123.45.67.89)

Атака

Боб переходит на ThisBankDoesNotExist.com. Он не утруждает себя вводом https:// перед доменным именем, и из-за взлома Мэллори он не подключается к нужному компьютеру, он находится на http://ThisBankDoesNotExist.com, поэтому предупреждения о сертификатах не появляются.

Однако Боб ничего об этом не знает; он видит точную копию и вводит свое имя пользователя / пароль на компьютере Мэллори, и, как он и ожидает, появляется информация об учетной записи.

За исключением этого момента, Мэллори может видеть все - каждую транзакцию, каждого авторизованного владельца учетной записи и даже сверхсложное имя пользователя и пароль Боба (bob / letmein), которые он использует для защиты информации своей учетной записи.

Последствия взлома

Практически все веб-сайты используют сквозное шифрование. Это означает, что данные могут быть расшифрованы только на компьютере Боба и на компьютере банка. Мэллори представила новую конечную точку. Трафик Боба кодируется на его компьютере и декодируется на компьютере Мэллори. Затем данные перекодируются на компьютере Мэллори и декодируются на компьютере Банка. Это по-прежнему кажется Бобу и Банку как сквозное шифрование.

Но есть промежуточная конечная точка - компьютер Мэллори. Мэллори может сделать тот же трюк, чтобы найти больничные записи Боба, электронную почту и т. Д.

Как защитить встроенные системы

Самый простой способ обезопасить свои устройства - это сделать так, чтобы ваши продукты было сложно взломать.

Если они столкнутся с сопротивлением, есть шанс, что хакер просто перейдет к следующей цели. С другой стороны, частному лицу или небольшой компании сложно предотвратить взломы со стороны государства. К счастью, многие «хакеры» - это просто «скриптовые детишки», которым не хватает опыта для разработки новых атак и решения проблем, когда они возникают. Если для вашего устройства нет видео на YouTube и GitHub, они не будут знать, что делать, и пойдут дальше.

Кроме того, поговорите со своим поставщиком микрочипа, чтобы узнать больше о защите ваших устройств. И Microchip, и Silicon Labs занимали видное место в этой серии статей, потому что обе компании предоставили инженерам возможность взять интервью для этих статей.

Если вы разрабатываете устройство IoT, вы можете сделать несколько вещей, чтобы снизить вероятность того, что ваши клиенты потеряют свои сбережения из-за вашей халатной практики проектирования и программирования.

Помимо мыслей, упомянутых выше, рассмотрите следующие дополнительные шаги:

- Дизайн с микроконтроллером и набором инструментов, которые поддерживают аутентификацию прошивки (также известную как безопасная загрузка). На микроконтроллере будет работать только правильно подписанная цифровая прошивка, и только вам известен закрытый ключ. И Silicon Labs, и Microchip (и другие поставщики) имеют микроконтроллеры, поддерживающие безопасную загрузку.

- По возможности используйте микроконтроллер с функцией безопасной отладки. Некоторые из этих взломов возможны, потому что хакеры могут вводить и извлекать данные из микроконтроллера хоста и использовать их для определения того, что происходит внутри пакета микроконтроллера. Если данные получатся зашифрованными или не получатся вовсе, они расстроятся и двинутся дальше. Опять же, Silicon Labs и Microchip (и другие поставщики) имеют такую возможность.

- Прочтите о безопасности , задайте вопросы экспертам и отправьте свой проект инженерам по приложениям производителя вашего устройства, чтобы получить отзывы о предлагаемой вами схеме безопасности, макете платы и т. д.

- Используйте методы защиты от несанкционированного доступа, чтобы стереть ваш закрытый ключ из памяти, если устройство было взломано.

- TE Connectivity производит листы пьезопленки, которые можно полностью обернуть вокруг вашей печатной платы. Если лист разрезан, потрепан, расплавлен и т. Д., Он будет генерировать напряжение, указывающее на вмешательство.

- Используйте емкостные или индуктивные датчики (например, от TI), чтобы определять, когда корпус вашего проекта был открыт, или датчики на эффекте Холла, чтобы определять, когда винты корпуса вращаются.

- Предположим, что к тому моменту, когда ваше устройство окажется в руках первого покупателя, оно уже взломано. Создайте план безопасности проекта, который позволяет взломать одно или несколько отдельных устройств, не затрагивая весь проект.

Эта серия статей представляет собой простое введение в безопасность. Вы как инженер обязаны сделать Интернет вещей безопасным для всех.

Интернет вещей

- Интернет вещей в здравоохранении:что нужно знать

- Устранение уязвимостей безопасности промышленного Интернета вещей

- Безопасность промышленного Интернета вещей основывается на аппаратном обеспечении

- В поисках управляемой экосистемы Интернета вещей, которая работает

- Три вопроса, которые операторы сети должны задать о безопасности Интернета вещей

- Безопасность, а не COVID-19, бросает вызов коммерческому развертыванию 5G

- Почему безопасность промышленной автоматизации должна быть в центре внимания

- 7 библиотек React, которые вы должны знать

- Три вещи, которые каждый производитель Интернета вещей должен сделать для повышения безопасности

- Основы дизайна панели управления